作者:CertiK

自2020年10月至2023年3月,Web3.0领域中在遭受攻击后仍能收回或部分收回损失资金的事件共有25起。

在这25起事件中,被盗资金总计约13.5亿美元,其中的9.92亿美元被返还。

今年我们都有所耳闻的被盗资金返还事件有EulerFinance、Allbridge和?SentimentProtocol,这三个项目均与攻击者进行了成功的谈判。

但其实这个情况是处于一个持续的灰色地带中——攻击者们既不是明确定义中参加漏洞赏金计划的白帽黑客,也并非是纯粹的盗取资产的黑帽黑客,我们可以将其称为“灰帽黑客”以作区分并加以分析。

漏洞的恶意利用在多年来一直困扰着Web3.0,这些恶意安全事件针对的目标往往是协议、智能合约和基于软件的应用程序,如自托管钱包,而其结果也通常是黑客「功成名就」,携款潜逃。

然而现在已经有越来越多的协议可以与攻击者成功谈判并协商资金返还。

CertiK统计了2020年10月至2023年3月中被利用而后又被返还资金的25个协议数据:

总计约13.5亿美元的资金被盗;

总计约9.92亿美元(73%)的资金被退还;

总计约3.145亿美元(23.1%)的资金被攻击者保留;

CertiK:谨防Twitter上的虚假RICK认领/索赔网站:金色财经消息,CertiK提示社群成员谨防Twitter上的虚假RICK认领/索赔网站。该网站已连接到一个已知的钓鱼地址。[2023/6/9 21:24:56]

其余约3.9%的资金在此过程中丢失或被冻结。

2023年到目前为止,8个导致约2.215亿美元资产被盗的重大漏洞恶意利用事件中有有大约1.88亿美元被退还。

一些未归还的资金被保留作为白帽赏金,以引起人们对协议漏洞的关注。

其他未返还的资金的部分情况是源自攻击者的要求。

而在这25个协议中,有四个协议的资金被全部返还了。

攻击者以不同的方式处理归还被盗资金的问题。其中一些归还了所有被盗资金,而另一些则归还了部分资金或拒绝归还。

因这些漏洞利用事件最初的恶意性质,以及一些攻击者在与受害者展开谈判后改变主意,我们将这些事件归类为灰帽情况。

在Cashio.App经历了一次被攻击者盗取5000万美元的事件后,他们最终将资金返还给那些账户中不足10万美元的投资者,剩余的钱据称被捐给了慈善机构。

MangoMarket的情况较为特殊:攻击者AvrahamEisenberg总计盗取了该协议的1.17亿美元,最后归还了约6700万美元,但他声称他的行为是合法的——“只是一种高利润的交易策略而已”。尽管与MangoMarket达成了协议,但AvrahamEisenberg后来仍因策划对MangoMarket的攻击行为而被美国证券交易委员会起诉。

CertiK:与若干个FakePhishing相关的EOA地址将200枚ETH转至Tornado Cash:金色财经报道,据CertiK监测,与若干个FakePhishing相关的EOA地址(0x96f8)将200枚ETH (约37.5万美元)转至Tornado Cash。[2023/6/5 21:17:03]

在过去的几年里,Web3.0货币行业一直遭受着越来越多的漏洞利用和黑客攻击。但协议似乎正在试图与攻击者们进行更深入的谈判,以期收回大量被盗资金。

通常情况下,这些谈判发生在公开场合中——在交易中给匿名黑客留下信息,往往是与他们取得联系的唯一途径。

这样的趋势可能表明Web3.0行业正在发生越来越大的转变,协议和投资者的风险变得更小,安全性更高,尤其是在项目可创造市场激励措施以推动攻击者进行谈判的情况下。

为了进一步探讨这种可能性,我们想通过分析这些公开谈判及其最终结果来研究受害者采用的不同谈判策略。

我们选择研究四个不同的协议的谈判过程。之所以选择这些安全事件,是因为它们均属于大规模攻击事件,而且除了PolyNetwork之外,大部分都在一个月内成功地收回了资金。尽管这四个协议使用了不同的策略,但它们都将赏金作为黑客返还资金的激励。

PolyNetwork

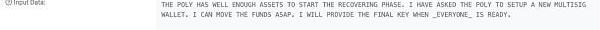

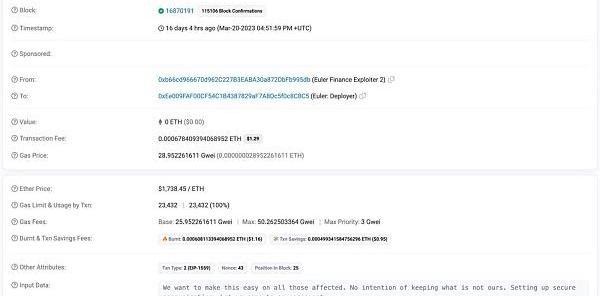

2021年8月10日,黑客利用PolyNetwork代码中的一个漏洞,窃取了超过12种不同Web3.0货币的资金,总损失超过6.1亿美元。同一天,PolyNetwork通过链上信息直接联系了该黑客,要求他们与之取得联系。

借贷协议Aave已添加Balancer代币BAL:去中心化借贷协议Aave发推称:目前已经添加Balancer代币BAL。此前提案得到全票通过,该提案指出Balancer交易所流动性、交易的需求将为Aave带来很大的借贷需求和用户群体。[2021/2/3 18:46:00]

最终协议提出,如果资金被归还,将给予黑客赏金。PolyNetwork还在推特上发表了一封致黑客的公开信,称“任何国家的执法部门都会将此视为重大经济犯罪,你将会被追究责任”。在事件的最后,PolyNetwork甚至对黑客加以赞赏,称他们“希望将作为历史上最大规模的白帽黑客而被铭记”。

但黑客回应称,一开始他还未来得及回复PolyNetwork时,该协议就在让投资者和其他人敦促和指责他们,而他们其实并没有将被盗资金的打算。不仅如此,在这个过程里,黑客还在通过交易票据与PolyNetwork进行沟通,表示他们打算先从返还altcoins开始,并询问是否可以将被盗的USDT解冻,如果成功解冻,他们将归还被盗的USDC。

PolyNetwork并未对该问题进行回应,这一步应该是走对了,因为黑客第二天就开始向三个PolyNetwork地址归还资金了。

算法稳定币MITH.CASH超过Balancer跻身锁仓量排名前十:据DeBank数据显示,本文撰写时算法稳定币MITH.CASH锁仓量达7.358亿美元,超过自动化做市商Balancer,目前位列DeFi协议/项目锁仓量排行第9位。不过,MITH.CASH锁仓量距离13.74亿美元最高点已有所下跌。MITH.CASH 是派生自Basis Cash算法稳定币,包括锚定价1美元系统内部稳定币MIC (Mithril Cash) 和MIS (Mithril Share) ,MIS (Mithril Share) 代币持有者将成为系统中坚力量,为协议提供资源和指导。作为回报,Mithril Share 代币持有者将获得任何进入系统的新货币供应。[2021/1/4 16:23:35]

黑客后来又发来消息说,他们将提供他们用来归还资金的多签名钱包的最终密钥。

黑客最终归还了所有被发送到多重签名账户的被盗资产。

除了价值3300万美元的USDT被Tether冻结外,大部分损失的资金都被返还给了PolyNetwork。

礼尚往来之下,PolyNetwork向黑客创建的一个独立账户支付了160个ETH的漏洞赏金。但黑客将赏金退回给了PolyNetwork,并要求将该笔费用分配给那些受影响的投资者。

CerscoFin提议在Aave上建立市场 将实物资产和机构投资者带入Aave:受瑞士监管的金融加密公司CerscoFin提议在Aave上建立市场,将实物资产和机构投资者带入Aave。该提案允许投资者存入USDC并接收iCRES代币,该代币会提供保险利率,且为可替代的ERC20代币。该提案旨在允许Aave投资者参与低风险的实物资产。该提案将实现Aave拓展未来在实物资产现金流的愿景。(注:每一枚iCRES代币代表1美元的受保障抵押品和利息。)[2020/11/18 21:12:39]

复制链接至浏览器查看PolyNetwork和黑客之间的完整谈判记录。

Allbridge

2023年4月1日,Allbridge遭受了一次针对其在BNBChain上BUSD/USDT池的攻击。该项目最初表示,该攻击只影响那些BNBChain池,但漏洞可能扩展到其他池中。为了防止这种情况,Allbridge停止了他们的桥接平台,并为流动性资金池运营商创建了一个网络接口来提取余额。

就像PolyNetwork一样,在攻击发生后不久,Allbridge宣布将向黑客提供赏金,并补充说如果被盗资金被返还,黑客将免于承担任何法律后果。4月3日,该团队宣布收到了攻击者的信息,1,500BNB被返还给了该项目。黑客手中仍保留价值约10.8万美元的资产。

Allbridge提到还有另一名黑客使用了与第一个攻击者相同的手法,但这个黑客尚未主动与平台取得联系。Allbridge敦促第二个黑客露面并开启谈判,讨论返还资金的条件。截至撰稿时,尚未获得该事件进展的任何消息。

EulerFinance?

EulerFinance黑客攻击是2023年迄今为止发生的最大规模漏洞利用事件。

2023年3月13日,EulerFinance资金池遭遇闪电贷攻击,损失总计约1.97亿美元。

如同PolyNetwork和Allbridge案例,EulerFinance表示如果攻击者归还剩余资产,会向攻击者提供10%的赏金。

然而,该项目在谈判策略上采取了更激进的方式,在发出赏金声明的同时也发出了警告:如果攻击者不退还剩余的90%的资金,他们将悬赏100万美元获取有关攻击者的信息。尽管有此警告,黑客还是向TornadoCash转移了大约178万美元的被盗资金。

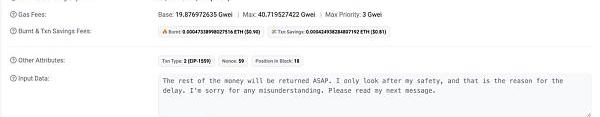

随后黑客通过链上消息与EulerFinance进行了联系。

3月21日,EulerFinance履行了警告中的行动,在攻击者不再回应后发起了100万美元的赏金悬赏攻击者信息,四天后,攻击者选择将资金返还Euler并道歉:

4月3日,EulerFinance在其推特账户上宣布,与黑客谈判后他们收回了所有的“可收回资金”。

另外EulerFinance还补充表示,由于黑客“做了正确的事”,他们将不再接受可能导致攻击者被捕的新信息,意味着100万美元的悬赏行动到此为止。

SentimentProtocol

2023年4月4日,SentimentProtocol遭到攻击,损失近100万美元。

4月5日,SentimentProtocol在其推特账户上公布了该漏洞,并暂停了主合约,以减轻进一步资金损失。

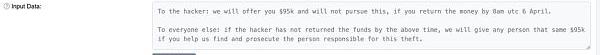

SentimentProtocol提出与攻击者进行谈判,承诺赏金的同时发出警告:如果攻击者在4月6日之前没有返还资金,那么原本承诺给他们的“白帽”赏金将变为悬赏追捕他们的赏金。与Allbridge一样,该协议还承诺如果资金返还,他们将不会对攻击者采取法律行动:

次日,SentimentProtocol向攻击者提供了9.5万美元的赏金,前提是攻击者在4月6日UTC8:00之前归还资金。

4月6日,SentimentProtocol宣布攻击者已返还90%资金。

如何与灰帽黑客谈判?

正如在本文四个案例中看到的那样,所有协议都发布了用以换取被盗资产的赏金。

EulerFinance和SentimentProtocol均向攻击者发出警告。Allbridge和SentimentProtocol还宣布称如果资金被退回,则不会对黑客采取法律行动,而PolyNetwork明确表示将联系执法部门。

在这四个协议中,其中两个的“可收回”资金被全额返还,Allbridge仍在与第二个黑客进行谈判。SentimentProtocol则是在经过两天的谈判后成功收回了90%的资金。

由此我们可以看出,在与攻击者的谈判中,赏金是一个非常有效的手段。然而其也有一定的潜在风险。例如攻击者拿到赏金后不履行承诺,而继续泄露数据或再次攻击。另外,一些国家和地区可能会对支付赏金的行为采取法律措施。

因此,组织需要对风险和合法性进行评估,并制定有效的策略以确保安全地进行赎金支付并尽快恢复被盗的资产。

Galaxy研究副总裁ChristineKim发文总结第108次以太坊核心开发者共识会议。其中,开发者同意考虑将EIP-4788、EIP-6987纳入Deneb进行测试.

1900/1/1 0:00:00作者:jojonas钱包是综合看下来,最具潜力的几个细分赛道之一了。做得好的钱包,盈利能力完全有机会媲美中等乃至顶级CEX.

1900/1/1 0:00:00作者:Cortina2023年4月3日星期一,将发布AvalancheCortina升级的预发布代码。此升级将于上午11点激活。2023年4月6日星期四,美国东部时间.

1900/1/1 0:00:00整理:饼干,ChainCatcher1、《全球主要加密市场监管政策梳理及重要牌照一览》作为关注整个行业发展和前沿趋势的平台,链捕手收集了全球重要市场最新的加密监管政策.

1900/1/1 0:00:00根据季度财报显示,MicroStrategy第一季度计提的比特币减值损失为1890万美元,低于第四季度的1.976亿美元和去年同期的1.701亿美元.

1900/1/1 0:00:00Ripple表示,美国SEC最近在其对该支付公司提起的诉讼中遭遇挫折,此前SEC指控XRP是一种未注册证券.

1900/1/1 0:00:00