全球最大的NFT交易平台OpenSea快速修复了一个威胁用户NFT资产安全的漏洞。此前,有用户在社交媒体推特上称,他们经该OpenSea获得免费空投的NFT后,加密钱包里的资产被盗走。

区块链安全公司Check Point Research正是从受害者那获得了漏洞线索,研究人员调查发现,OpenSea上存在安全漏洞,黑客可能利用漏洞发送恶意NFT以劫持用户的OpenSea账户并窃取他们的加密钱包。

该安全公司向OpenSea报告了漏洞,双方在9月底就联手修复了这一漏洞,安全事件隔了20多天才得以对外公布,OpenSea专门开辟了一个博客向用户普及去中心化网络安全常识。

从漏洞及攻击方式看,这是一起典型的「钓鱼攻击」,这种攻击在互联网世界并不陌生,但经过多年的安全实践,互联网已经对此构建起一定的防御手段,用户也有了防御意识。但在新兴的去中心化网络区块链上,「钓鱼」这种古老的攻击的方式仍在横行,并蔓延到了NFT资产领域,它利用的恰恰是用户对区块链基础设施的陌生感。

Defiance Capital创始人:本次盗窃事件或为电子邮件钓鱼攻击:金色财经消息,Defiance Capital 创始人 Arthur 在社交媒体上发文表示,本次盗窃事件或为鱼叉式网络钓鱼攻击,且已基本确定了相关网络钓鱼电子邮件,该邮件发送方地址酷似Defiance Capital合作资管平台的官方邮箱,并通过邮件内的PDF文档发起攻击。[2022/3/22 14:11:12]

用户在OpenSea接收NFT空投后钱包被盗

网友在推特上倾诉的加密资产被盗事件引起了区块链安全公司Check Point Research(以下简称CPR)的注意。这些加密资产被盗事件有个共同的引子——用户接收了免费的NFT空投后,钱包被洗劫。

「当我们在网上看到有关被盗加密钱包的传闻时,我们对 OpenSea 产生了兴趣。我们推测, OpenSea 周围存在一种攻击方法,因此我们对它进行了彻底调查。」CPR的产品漏洞研究主管 Oded Vanunu 回忆了一个月前的研究经历。

白帽黑客帮助MetaMask网络钓鱼攻击受害者收回11.7万美元加密货币:一位MetaMask用户遭遇网络钓鱼攻击,无意中将其私钥交给了子。一名白帽黑客成功挽救该用户钱包(持有24万美元资金)的一半资金。

Reddit用户“007happyguy”被引导填写Whitehat热线表格,并发布其详细信息。表格的另一端是一些白帽黑客。这是一项临时服务,如果有空的话,开发者可以选择回应请求。前ZenGo区块链研究员Alex Manuskin回应了请求。Manuskin做的第一件事是核实该Reddit用户拥有的钱包,并且确认其没有试图获取其他人的资金。此时他必须通过索要私钥来访问钱包。然后他确保子不能再从钱包转移走资金。为了在以太坊进行交易,用户需要一些ETH来支付交易费用。因此,他确保任何发送至该钱包的ETH都会被自动发送出去。

为了拯救剩余资金,Manuskin使用了Flashbots,这是一种支持开发人员和矿工之间通信的服务。简而言之,开发人员可以使用Flashbots向矿工发送一个交易“包”,直接包含在一个区块中,而不是向网络广播交易。

之所以有效是有两个原因。这种情况的主要原因是,如果钱包里没有任何ETH,任何零交易费用的交易都不会被任何矿工打包。使用Flashbots的情况是,进行了一项复杂的交易,将资金转移到另一个钱包,并一次性使用其他资金支付给矿工。第二个原因是它更隐蔽。如果任何交易被广播到公共网络上,者就有机会抢先交易。

Manuskin解释说,编写定制脚本和执行交易大约需要5-6个小时。时间的长短取决于交易的复杂性以及他以前是否经历过类似的情况。在子开始转移钱包资金后,Manuskin设法从钱包剩下的12万美元代币中挽救了大约11.7万美元。(The Block)[2021/7/18 0:59:49]

在与受害用户取得联系并详细询问后,CPR识别出OpenSea上存在的关键漏洞,证明恶意NFT投放者可利用漏洞劫持用户的OpenSea账户并窃取用户的加密钱包。

钓鱼攻击瞄准Web3 DeFi应用程序,受资金超10万美元:太坊网页钱包MyCrypto与安全公司PhishFort联合发布的一份调查报告显示,在此前的研究中发现针对Ledger、Trezor、MEW、Metamask等用户的虚假浏览器扩展程序。最近的研究中发现了恶意的Web3应用程序「网络钓鱼 dapp」,它们伪装成合法的应用程序或服务来窃取加密货币。已经追踪到了超过 10 万美元的SAI被转移到了攻击者账户。这些攻击通过直接在Web界面输入私钥来进行钓鱼攻击,从样本来看,这次Web3钓鱼攻击的迭代版本似乎是由一群恶意参与者运行的。[2020/6/25]

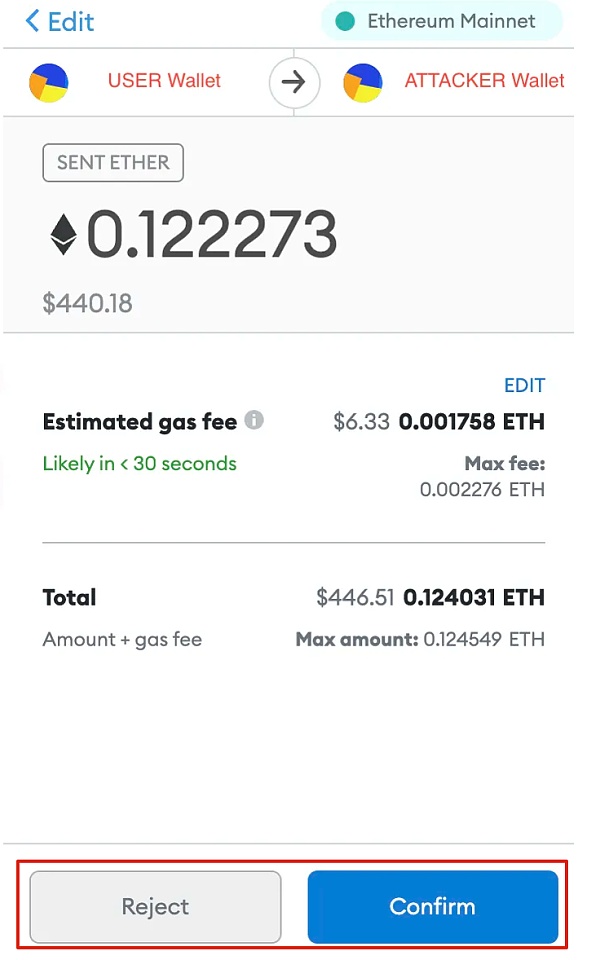

用户在查看恶意NFT?时可能会看到的确认选择

安全公司:警惕针对数字货币交易所用户的鱼叉式钓鱼攻击:近日,慢雾安全团队收到情报,有专业黑产团队针对交易所用户进行大规模邮件批量撒网钓鱼攻击。慢雾安全团队分析发现,攻击者针对macOS/Windows系统都给出了下载链接,执行文件后会有一系列恶意操作,如上传本地系统用户信息、窃取Electrum钱包中的敏感信息等。

针对这类钓鱼攻击,慢雾安全团队建议:1)认清官方邮箱后缀;2)谨慎对待未知来源邮件里的链接与附件;3)怀疑一切以“升级”、“账号异常”等理由的邮件;4)对于需要处理但可疑的邮件内容,需及时咨询专业人员。详情见原文链接。[2020/6/10]

CPR推导出利用漏洞的步骤——黑客创建恶意NFT并将其赠送给目标受害者;受害者查看恶意NFT后,OpenSea的存储域会触发弹出窗口(此类弹窗在该平台的各种活动中很常见),请求连接到受害者的加密资产钱包上;受害者如果为了获得这些「免费的NFT」与之交互,就要点击「连接钱包」,一旦此操作执行,黑客就获得了访问受害者钱包的权限;利用触发其他弹窗这一方式,黑客就可以不断窃取用户钱包中的资产。

动态 | CoolBitX和MetaCert合作 阻止数字货币地址网络钓鱼攻击:据CoolBitX官网消息,硬件钱包开发商CoolBitX宣布与安全软件公司MetaCert合作,为数字货币交易提供安全性和透明度。CoolBitX将MetaCert协议的地址注册表直接集成到CoolWallet S移动应用程序中。[2018/7/31]

由于这些弹窗是从OpenSea的存储域发出的,因此CPR也就锁定了该平台的漏洞源头。如果用户没有注意到描述交易的弹窗中的注释,他们很可能点击弹窗,最终导致整个加密钱包被盗。

CPR识别并推导出了漏洞及利用路径,但OpenSea在后续针对此漏洞的声明中称,无法确定任何利用此漏洞的实例。

CPR表示,9月26日,他们向OpenSea披露了调查结果,对方响应迅速并共享了包含来自其存储域的 iframe 对象的 svg 文件,因此CPR 可以一起审查并确保关闭所有攻击媒介。在不到1个小时时间里,OpenSea修复了该漏洞并验证了修复。

OpenSea的声明显示,这些攻击依赖于用户通过第三方钱包为恶意交易提供签名来批准恶意活动,修复漏洞后,他们已经与和平台集成的第三方钱包直接协调,以帮助用户更好地识别恶意签名请求,以及帮助用户阻止和网络钓鱼的举措攻击。「我们还围绕安全最佳实践加倍进行社区教育,并启动了一个关于如何在去中心化网络上保持安全的博客系列。我们鼓励新用户和经验丰富的老手阅读该系列。我们的目标是让社区能够检测、减轻和报告区块链生态系统中的攻击,例如 CPR 所展示的攻击。」

别将钱包轻易与陌生网址相连

这已经不是第一起发生在NFT资产领域的安全事件,受害者也不仅是普通用户,但更集中在普通用户群体中,因为无论是平台还是项目方的的NFT资产被盗,都会影响到普通用户的收益。

仅今年3月就发生了两期知名度较高的NFT资产被盗事件。

先是3月15日,社交NFT代币平台Roll的热钱包被盗,黑客从中盗取了部分WHALE和 SKULL等NFT社交代币,其中部分资金随后被转移到交易混合器Tornado。据分析称,攻击者在此过程中净赚了约570万美元的ETH。受影响的社交代币价格大幅下跌。

紧接着的3月17日,NFT交易市场Nifty Gateway的数名用户遭遇了账号被盗,有受害者称,黑客从其帐户中窃取了价值数千美元的数字艺术品;其他被黑客入侵的用户称,他们存档的信用卡被用来购买额外的NFT。Nifty Gateway后续的声明中提到,遭遇盗号的账户因没有启用双因素认证(采用两种信息来认证本人身份,一般是采用的密码和动态口令的组合),而黑客通过有效账号的认证信息获得了访问权限。

在非同质化代币NFT越来越多的与收藏品、有价值的加密资产相连时,黑客的罪恶之手正在伸向NFT持有者的钱包,这也再次反映了NFT依托的区块链网络安全性的脆弱。

有经验的用户曾总结过NFT的攻击向量,比如,黑客对你的电脑植入木马病文件,盗取你的登录信息和其他资料;或者通过恶意软件记录键盘输入,窃取你的密码;抑或通过恶意软件来获取屏幕截图,从而获得敏感信息;黑客还可能通过劫持DNS,创建钓鱼页面,取用户钱包的助记词。

这样看下来,这些攻击手段与黑客攻击互联网时所用的方式并无多大差异,但在互联网应用上,用户已经从自己或别人的经验中获得了一些防御意识,比如,不随便点开陌生链接。但在使用区块链网络和加密钱包时,一些用户变成了「常识归零」的状态,这与用户对加密资产及区块链基础的陌生感有关,也再次说明区块链基建在普及层面的不成熟。

普通用户似乎只能从一起起的安全事故中去学习防范技能,普及安全常识也成为加密社区致力做的工作之一。

NFT创作者和收藏家Justin Ouellette就曾在推特上科普过NFT资产的保护措施,「不要在多个平台上重复使用相同相同的密码;要学会启用双因素认证;要小心那些最小化元蒙版UI的网站(往往是钓鱼网站和木马软件);不要透露你的助记词给任何人。」

资产被盗还仅仅是NFT安全的一个层面。近期,华中科技大学区块链存储研究中心和 HashKey Capital Research对NFT的研究报告显示,NFT 系统是由区块链、存储和网络应用集合而成的技术,其安全保障具有一定的挑战性,每一个组成部分都有可能成为安全的短板,致使整个系统受到攻击,仿冒(Spooling)、篡改(Tampering)、抵赖(Repudiation)、信息泄露(Information Disclosure)、拒绝服务(Dos)和权限提升(Elevation of privilege)等方面都是NFT系统存在的风险可能。

在安全之路上,NFT要走的道路还很远。

Reddit 似乎正在试图构建新的 NFT 平台。并发布了相关的招聘信息,他们的愿景是创建“互联网上最大的创作者经济体”.

1900/1/1 0:00:0010月18日消息,Facebook周一宣布计划未来5年内在欧洲招聘10000名员工以构建元宇宙。事实上,Facebook首席执行官扎克伯格一直是这一概念的主要声音.

1900/1/1 0:00:00在DeFi代币和结构性金融产品爆炸式增长的背景下,去中心化Index基金(或称DeFi Index)已成为一种获取被动、多元化市场敞口的简单方式.

1900/1/1 0:00:00最近任命的伊朗中央银行(CBI)行长Ali Salehabadi宣布,伊朗的“国家加密货币”即将进入试点阶段.

1900/1/1 0:00:00?在 Polkadot 上开启平行链 auction 的 motion 118 已经被 Polkadot 理事会投票通过.

1900/1/1 0:00:00Uni v3 LP的头寸可以分解为看跌收益和范围组件。Uni v3头寸的值是以下两项的和:1)空头头寸的总和,其值由Black-Scholes模型给;2) 范围项,其闭合表达式由Feynman-.

1900/1/1 0:00:00