DNSHijacking(劫持)大家应该都耳濡目染了,历史上MyEtherWallet、PancakeSwap、SpiritSwap、KLAYswap、ConvexFinance等等以及今天的CurveFinance,十来个知名加密货币项目都遭遇过。但很多人可能不一定知道其劫持的根本原因,更重要的是如何防御,我这里做个简单分享。DNS可以让我们访问目标域名时找到对应的IP:Domain->IP_REAL如果这种指向关系被攻击者替换了:Domain->IP_BAD(攻击者控制)那这个IP_BAD所在服务器响应的内容,攻击者就可以任意伪造了。最终对于用户来说,在浏览器里目标域名下的任何内容都可能有问题。DNS劫持其实分为好几种可能性,比如常见的有两大类:域名控制台被黑,攻击者可以任意修改其中的DNSA记录(把IP指向攻击者控制的IP_BAD),或者直接修改Nameservers为攻击者控制的DNS服务器;在网络上做粗暴的中间人劫持,强制把目标域名指向IP_BAD。第1点的劫持可以做到静默劫持,也就是用户浏览器那端不会有任何安全提示,因为此时HTTPS证书,攻击者是可以签发另一个合法的。第2点的劫持,在域名采用HTTPS的情况下就没法静默劫持了,会出现HTTPS证书错误提示,但用户可以强制继续访问,除非目标域名配置了HSTS安全机制。重点强调下:如果现在有Crypto/Web3项目的域名没有强制HTTPS(意思是还存在HTTP可以访问的情况),及HTTPS没有强制开启HSTS(HTTPStrictTransportSecurity),那么对于第2点这种劫持场景是有很大风险的。大家擦亮眼睛,一定要警惕。对于项目方来说,除了对自己的域名HTTPS+HSTS配置完备之外,可以常规做如下安全检查:检查域名相关DNS记录(A及NS)是否正常;检查域名在浏览器里的证书显示是否是自己配置的;检查域名管理的相关平台是否开启了双因素认证;检查Web服务请求日志及相关日志是否正常。对于用户来说,防御要点好几条,我一一讲解下。对于关键域名,坚决不以HTTP形式访问,比如:http://examplecom而应该始终HTTPS形式:https://examplecom如果HTTPS形式,浏览器有HTTPS证书报错,那么坚决不继续。这一点可以对抗非静默的DNS劫持攻击。对于静默劫持的情况,不管是DNS劫持、还是项目方服务器被黑、内部作恶、项目前端代码被供应链攻击投等,其实站在用户角度来看,最终的体现都一样。浏览器侧不会有任何异常,直到有用户的资产被盗才可能发现。那么这种情况下用户如何防御呢?用户除了保持每一步操作的警惕外。我推荐一个在Web2时代就非常知名的浏览器安全扩展:@noscript(推特虽然很久很久没更新,不过惊喜发现官网更新了,扩展也更新了),是@ma1的作品。NoScript默认拦截植入的JavaScript文件。

慢雾:iCloud 用戶的MetaMask钱包遭遇钓鱼攻击是由于自身的安全意识不足:据官方消息,慢雾发布iCloud 用戶的MetaMask钱包遭遇钓鱼攻击简析,首先用户遭遇了钓鱼攻击,是由于自身的安全意识不足,泄露了iCloud账号密码,用户应当承担大部分的责任。但是从钱包产品设计的角度上分析,MetaMask iOS App 端本身就存在有安全缺陷。

MetaMask安卓端在AndroidManifest.xml中有android:allowBackup=\"false\" 来禁止应用程序被用户和系统进行备份,从而避免备份的数据在其他设备上被恢复。

MetaMask iOS端代码中没有发现存在这类禁止钱包数据(如 KeyStore 文件)被系统备份的机制。默认情况下iCloud会自动备份应用数据,当iCloud账号密码等权限信息被恶意攻击者获取,攻击者可以从目标 iCloud 里恢复 MetaMask iOS App 钱包的相关数据。

慢雾安全团队经过实测通过 iCloud 恢复数据后再打开 MetaMask 钱包,还需要输入验证钱包的密码,如果密码的复杂度较低就会存在被破解的可能。[2022/4/18 14:31:38]

慢雾简析Qubit被盗原因:对白名单代币进行转账操作时未对其是否是0地址再次进行检查:据慢雾区情报,2022 年 01 月 28 日,Qubit 项目的 QBridge 遭受攻击损失约 8000 万美金。慢雾安全团队进行分析后表示,本次攻击的主要原因在于在充值普通代币与 native 代币分开实现的情况下,在对白名单内的代币进行转账操作时未对其是否是 0 地址再次进行检查,导致本该通过 native 充值函数进行充值的操作却能顺利走通普通代币充值逻辑。慢雾安全团队建议在对充值代币进行白名单检查后仍需对充值的是否为 native 代币进行检查。[2022/1/28 9:19:19]

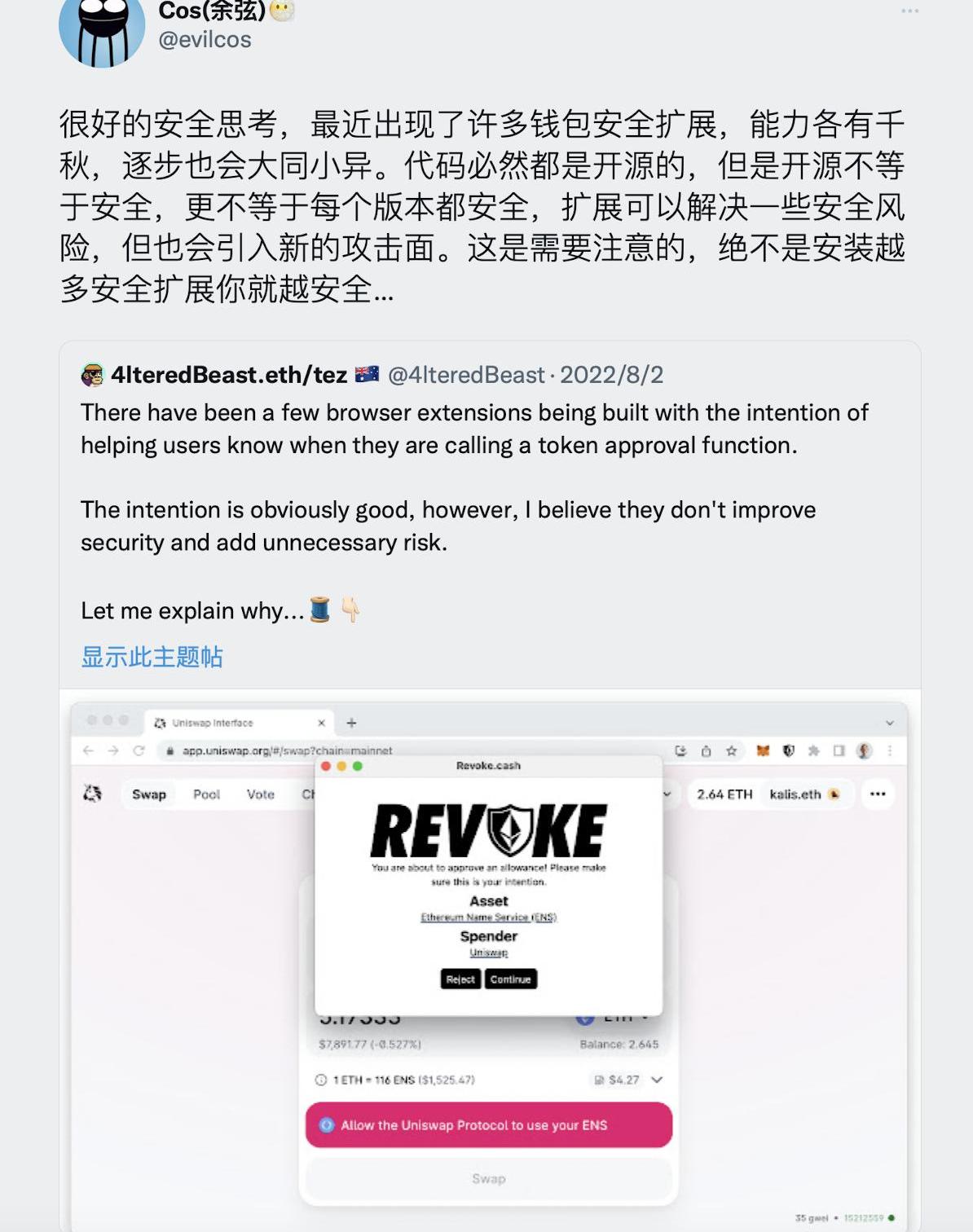

但是NoScript有一点的上手习惯门槛,有时候可能会很烦,我的建议是对于重要的域名访问可以在安装了NoScript的浏览器(比如Firefox)上进行,其他的尽管在另一个浏览器(如Chrome)上进行。隔离操作是一个很好的安全习惯。许多你可能觉得繁琐的,驾驭后、习惯后,那么一切都还好。但是这并不能做到完美防御,比如这次@CurveFinance的攻击,攻击者更改了其DNSA记录,指向一个IP_BAD,然后污染了前端页面的:https://curvefi/js/app.ca2e5d81.js植入了盗币有关的恶意代码。如果我们之前NoScript信任了Curve,那么这次也可能中招。可能有人会说了要不要多安装一些浏览器安全扩展,我的看法之前已经提过:

慢雾初步分析得出黑客攻击Eminence流程:9月29日消息,区块链安全团队慢雾根据初步分析,得出了黑客攻击Eminence的流程:

1. 攻击者购买了 1500w个DAI,换取约1383650487个EMN,并转移1500w个DAI到EMN 合约中。

2. 拿换取的一半EMN到 eAAVE合约中burn 掉(调用buy函数),换取eAAVE中的通证。eAAVE中调用buy函数时会燃烧EMN合约中的对应代币,但是合约中的DAI没有减少。

3. 把剩余的一半EMN到EMN合约中卖掉,换取1000w个DAI,由于上一步燃烧EMN的时候EMN合约中的DAI的金额没有减少,所以相同份额的EMN能从合约中取回更多的 DAI。

4. 把eAAVE合约中换取的通证卖掉,取回约600w个EMN。

5. 继续把600w个EMN卖掉,换回约660w个DAI。

相关合约:

EMN:0x5ade7ae8660293f2ebfcefaba91d141d72d221e8

Bancor合约:0x16f6664c16bede5d70818654defef11769d40983

eAAVE: 0xc08f38f43adb64d16fe9f9efcc2949d9eddec198

交易分析源头点击原文链接。[2020/9/30]

声音 | 慢雾预警:攻击者喊话所有链上伪随机数(PRNG)都可被攻击:攻击者 floatingsnow 向自己的子账号 norealrandom、dolastattack 转账并在 memo 中喊话:hi slowmist/peckshield: not only timer-mix random but all in-chain PRNG can be attack, i suggest b1 export new apis (get_current_blockid/get_blockhash_by_id) instead of prefix/num

从账号名称和 memo 可知攻击者对目前 EOS DApp 链上随机数方案了如指掌,攻击者指出 tapos_block_prefix/tapos_block_num 均不安全,并提议 b1 新增 get_current_blockid / get_blockhash_by_id 接口。[2019/1/16]

这个话题我暂时先介绍到这,目的是尽可能把其中要点进行安全科普。至于其他一些姿势,后面有机会我再展开。原地址

July.2022,VincyDataSource:FootprintAnalytics-NFTQ2Report报告PDF版本:https://footprint.cool/Jvz3在过去一年里.

1900/1/1 0:00:00作者|秦晓峰编辑|郝方舟出品|Odaily星球日报一、整体概述EthHub联合创始人sassal.eth发推表示,以太坊Goerli测试网将于8月8日至10日左右进行合并过渡.

1900/1/1 0:00:00市场观点宏观流动性货币流动性整体紧缩。美国长期通胀大概率见顶回落,给了市场喘息机会。美联储及时放风7月底加息75基点而不是100基点,市场情绪有所好转,美股和crypto市场均迎来大幅反弹.

1900/1/1 0:00:00原文作者:msfew@ForesightVentures0.MEV?Maximalextractablevalue(MEV)referstothemaximumvaluethatcanbeext.

1900/1/1 0:00:00随着以太坊合并日期的逐渐明确逼近,转为PoS机制的ETH是否可定性为证券又再次成为话题中心。近期,华盛顿特区乔治城大学法律中心的法学教授AdamLevitin表示,运行PoS机制的区块链网络系统.

1900/1/1 0:00:00原文作者:NicholasGarcia,Messari研究分析员原文编译:Karen推荐阅读:Messari波卡一季度报告:平行链拍卖后热度下降.

1900/1/1 0:00:00