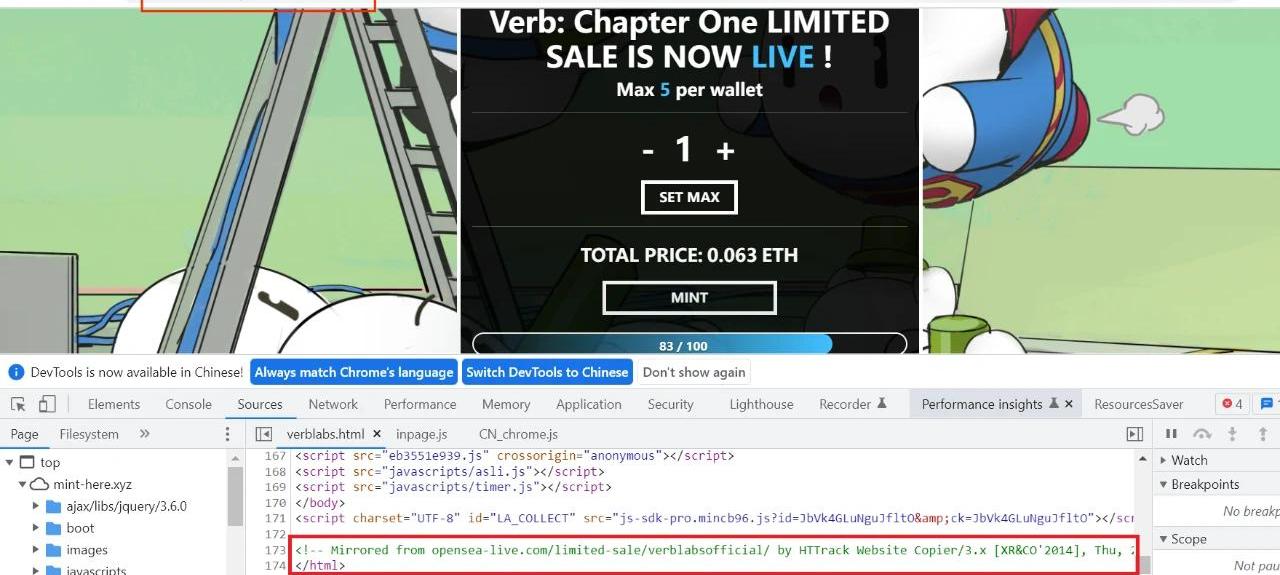

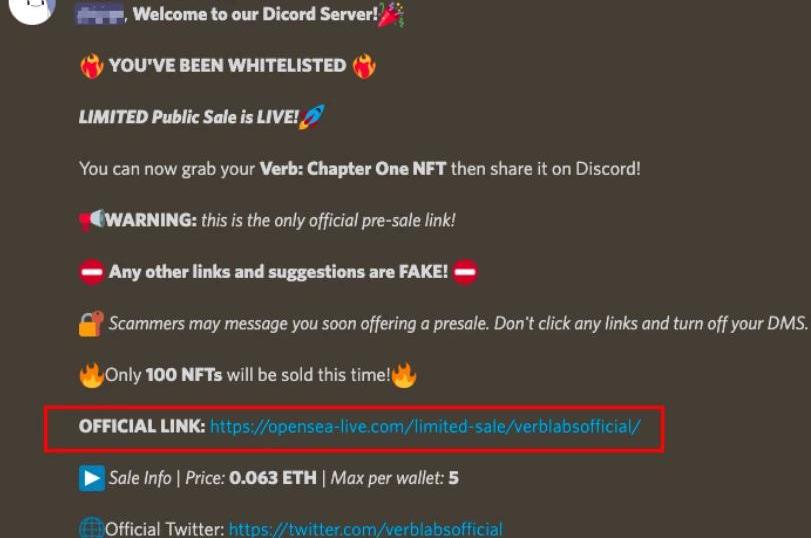

据慢雾区情报,发现NFT项目verb钓鱼网站如下:钓鱼网站1:https://mint-here.xyz/verblabs.html钓鱼网站2:https://verb-mint.netlify.app我们先来分析钓鱼网站1:

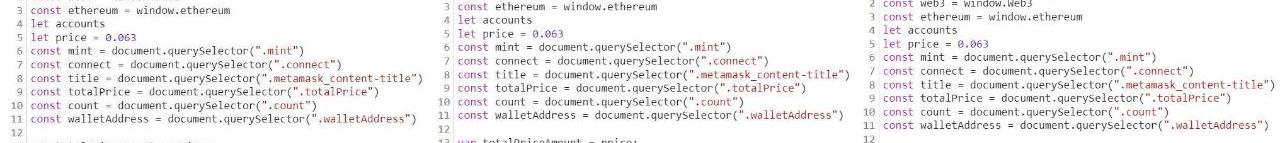

查看源代码,发现这个钓鱼网站直接使用HTTrack工具克隆http://opensea-live.com/limited-sale/verblabsofficial/站点。此被克隆的站点非常可疑,似乎也是钓鱼网站。

慢雾:Uwerx遭受攻击因为接收地址会多销毁掉from地址转账金额1%的代币:金色财经报道,Uwerx遭到攻击,损失约174.78枚ETH,据慢雾分析,根本原因是当接收地址为 uniswapPoolAddress(0x01)时,将会多burn掉from地址的转账金额1%的代币,因此攻击者利用uniswapv2池的skim功能消耗大量WERX代币,然后调用sync函数恶意抬高代币价格,最后反向兑换手中剩余的WERX为ETH以获得利润。据MistTrack分析,黑客初始资金来自Tornadocash转入的10 BNB,接着将10 BNB换成1.3 ETH,并通过Socket跨链到以太坊。目前,被盗资金仍停留在黑客地址0x605...Ce4。[2023/8/2 16:14:10]

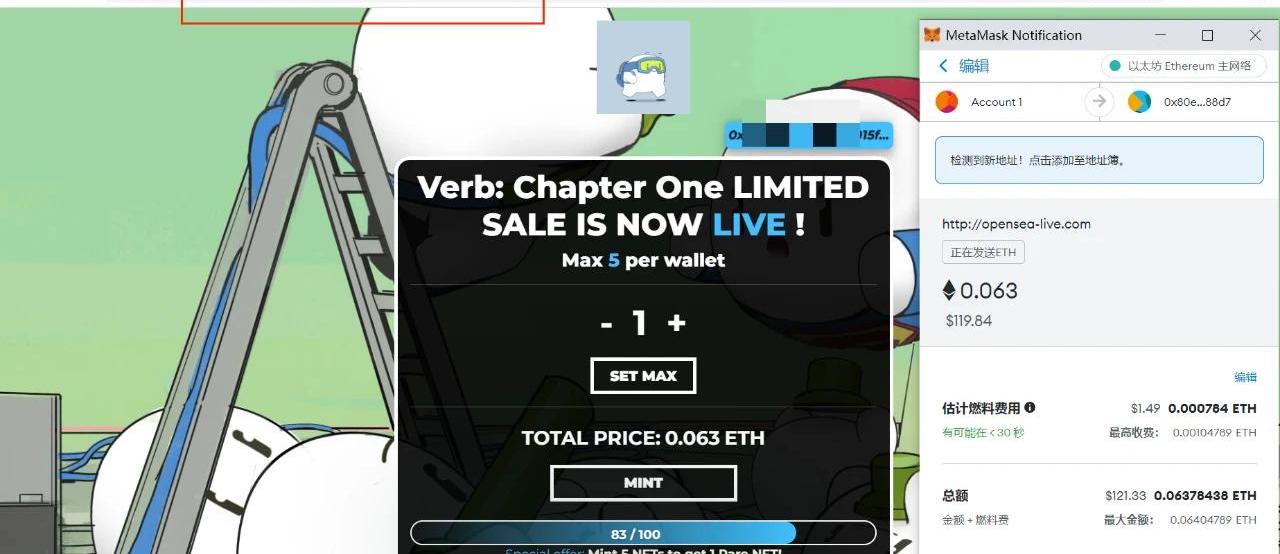

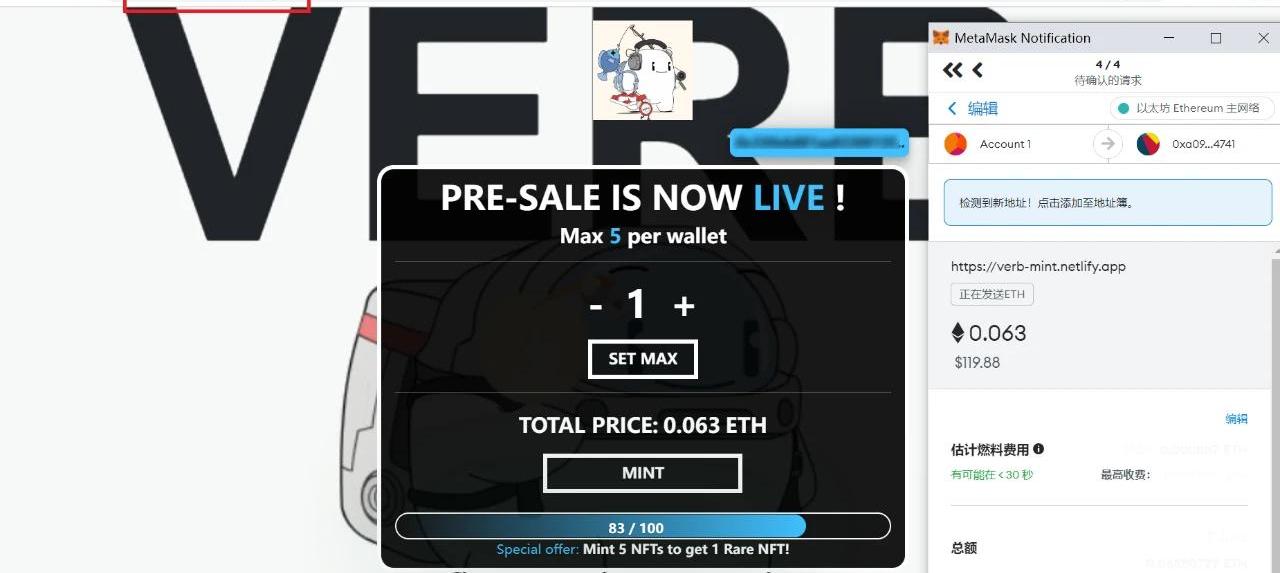

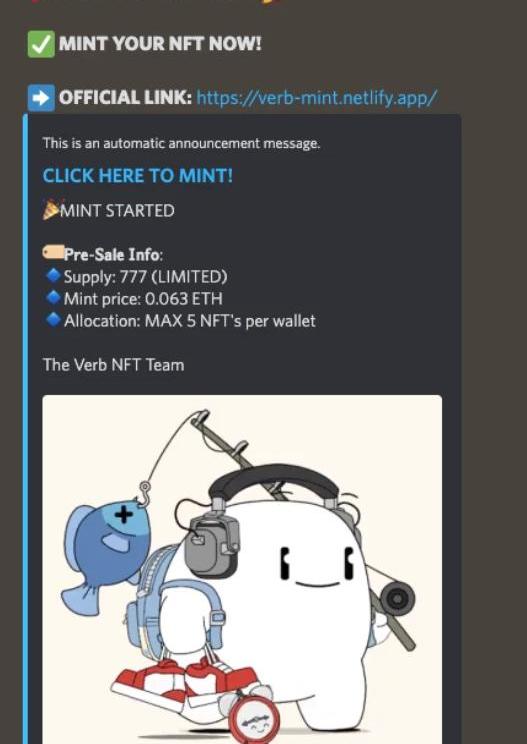

再来看下钓鱼网站2:

慢雾:正协助Poly Network追查攻击者,黑客已实现439万美元主流资产变现:7月2日消息,慢雾首席信息安全官23pds在社交媒体发文表示,慢雾团队正在与Poly Network官方一起努力追查攻击者,并已找到一些线索。黑客目前已实现价值439万美元的主流资产变现。[2023/7/2 22:13:24]

这三个站点仿佛都是一个模版生成出来的。对照三个钓鱼网站分别揪出钓鱼地址:钓鱼地址1:0xe7b2AAa70D6133c78006A078b95dF8Be3613385E钓鱼地址2:0xa096356DeB502d1F5670A2E26a645eA4dbAA4741钓鱼地址3:0x80eE5caDf0f04058b9dF853017542Ab3dF9D88d7

慢雾:GenomesDAO被黑简析:据慢雾区hacktivist消息,MATIC上@GenomesDAO项目遭受黑客攻击,导致其LPSTAKING合约中资金被非预期的取出。慢雾安全团队进行分析有以下原因:

1.由于GenomesDAO的LPSTAKING合约的initialized函数公开可调用且无权限与不可能重复初始化限制,攻击者利用initialized函数将合约的stakingToken设置为攻击者创建的虚假LP代币。

2.随后攻击者通过stake函数进行虚假LP代币的抵押操作,以获得大量的LPSTAKING抵押凭证。

3.获得凭证后再次通过initialized函数将合约的stakingToken设置为原先真是的LP代币,随后通过withdraw函数销毁LPSTAKING凭证获取合约中真实的LP抵押物。

4.最后将LP发送至DEX中移除流动性获利。

本次事件是因为GenomesDAO的LPSTAKING合约可被任意重复初始化设置关键参数而导致合约中的抵押物被恶意耗尽。[2022/8/7 12:07:06]

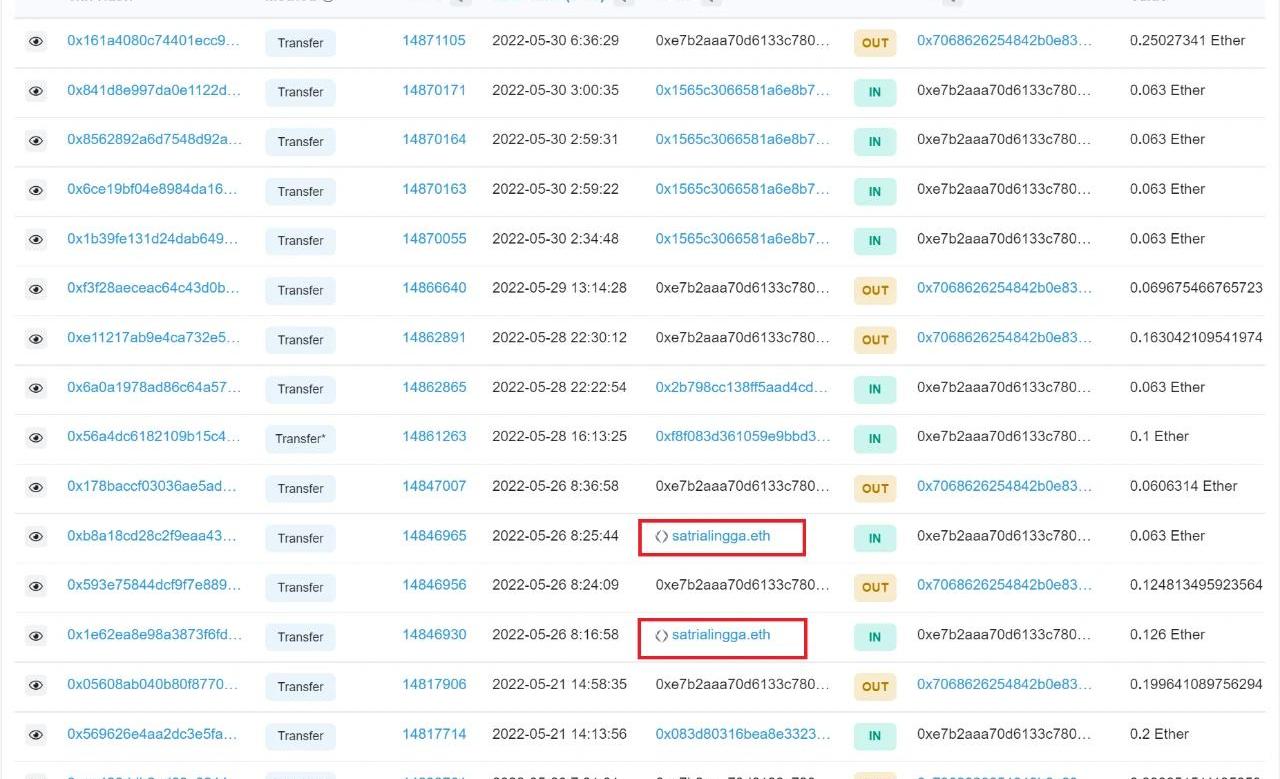

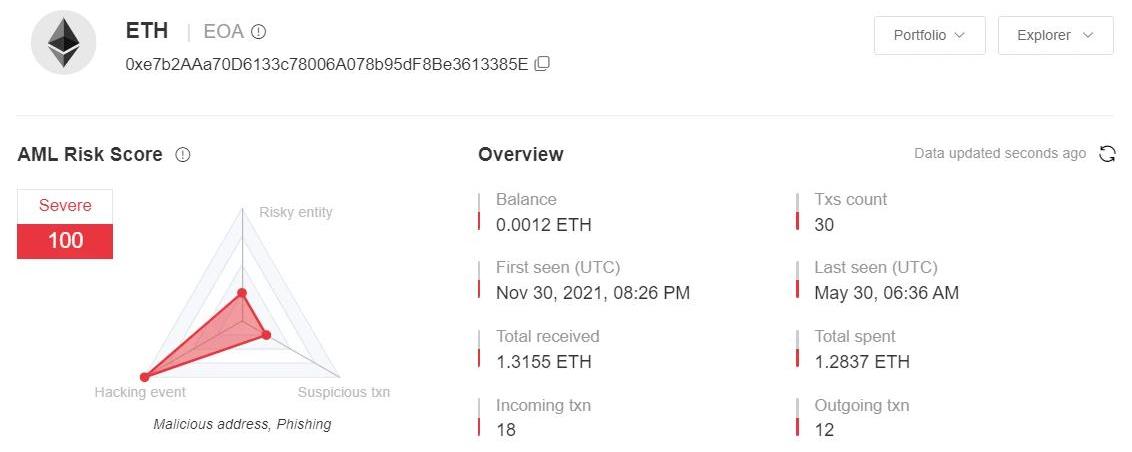

先分析钓鱼地址1(0xe7b…85E):

动态 | 慢雾:2020年加密货币勒索蠕虫已勒索到 8 笔比特币:慢雾科技反(AML)系统监测:世界最早的知名加密货币勒索蠕虫 WannaCry 还在网络空间中苟延残喘,通过对其三个传播版本的行为分析,其中两个最后一次勒索收到的比特币分别是 2019-04-22 0.0584 枚,2019-09-01 0.03011781 枚,且 2019 年仅发生一次,另外一个 2020 还在活跃,2020 开始已经勒索收到 8 笔比特币支付,但额度都很低 0.0001-0.0002 枚之间。这三个传播版本第一次发生的比特币收益都是在 2017-05-12,总收益比特币 54.43334953 枚。虽然收益很少,但 WannaCry 可以被认为是加密货币历史上勒索作恶的鼻主蠕虫,其传播核心是 2017-04-13 NSA 方程式组织被 ShdowBrokers(影子经纪人) 泄露第三批网络军火里的“永恒之蓝”(EternalBlue)漏洞,其成功的全球影响力且匿名性为之后的一系列勒索蠕虫(如 GandCrab)带来了巨大促进。[2020/2/23]

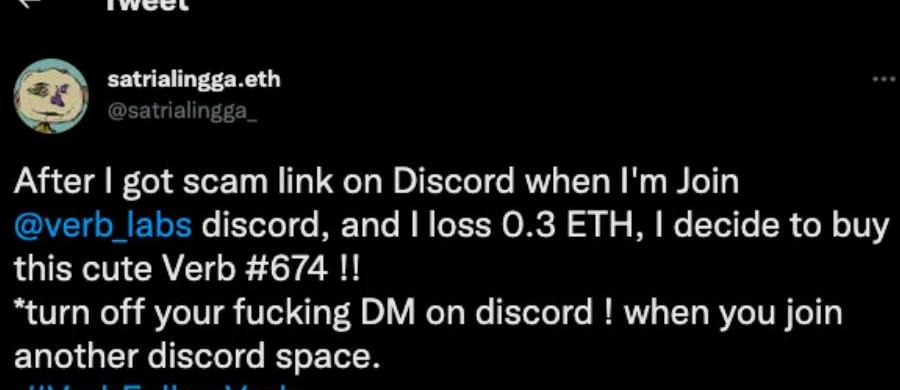

发现地址satrialingga.eth转入过两笔ETH,分别是0.063和0.126。随后在Twitter上找到了用户@satrialingga_,发现该用户在5月26日6:48PM发文称自己被了0.3枚ETH,并提醒大家在加入Discord时要关闭私信。显然是遭遇了私信钓鱼。

根据用户@satrialingga_的信息,我们加入@verb_labs的Discord,刚加入就有2个机器人发私信进行钓鱼。

子直接留了个钓鱼形象的NFT图片,生怕别人认不出来这是钓鱼网站么?

接着,我们使用MistTrack分析钓鱼地址1:

发现盗来的钱基本被立马转走。

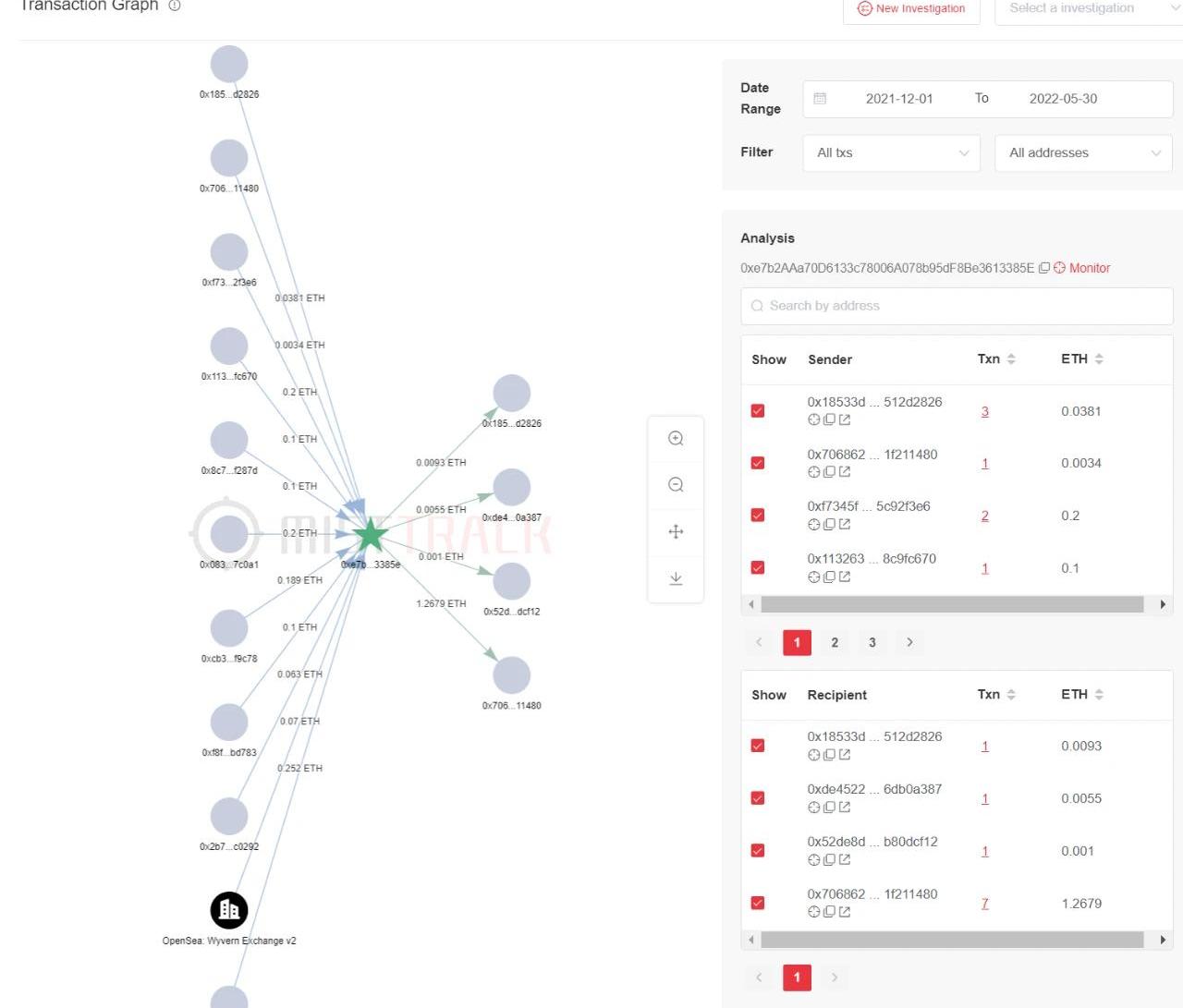

查看交易数较大的这个地址:0x7068626254842b0e836a257e034659fd1f211480:

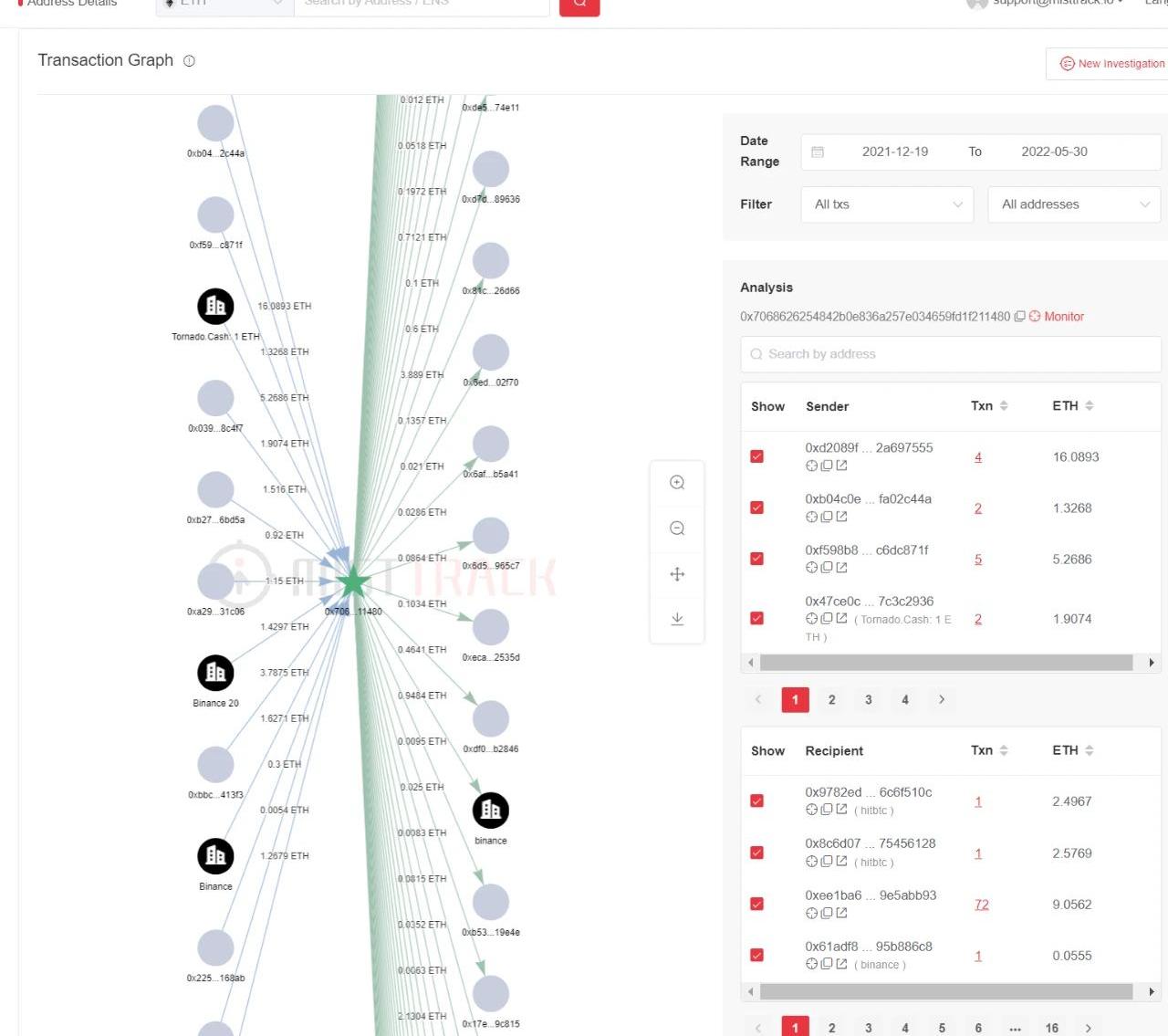

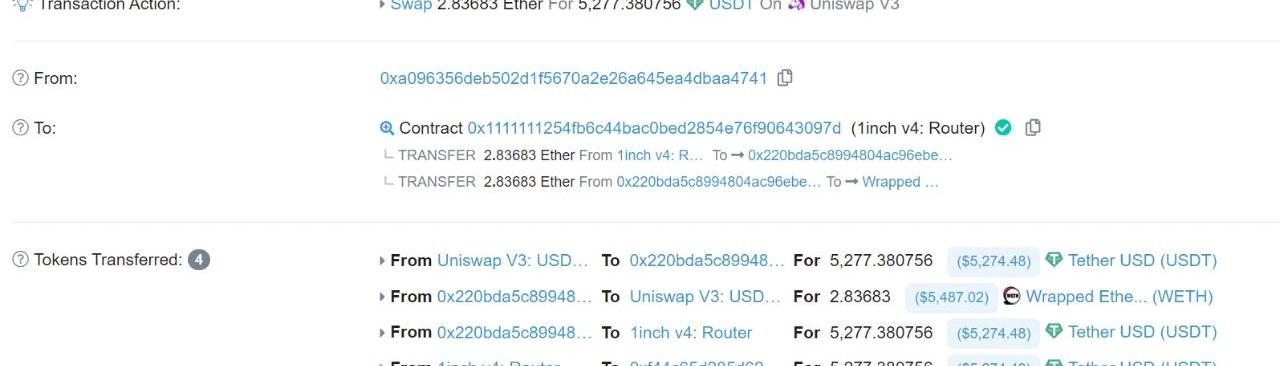

该地址初始资金来自TornadoCash转入的两笔1ETH,总共收到约37ETH,并通过189笔转出洗币,有从Binance提币和入金的交易记录。接着,我们来分析钓鱼网站2。发现地址2将盗来的大部分ETH都被换成USDT,并转到地址0xf44c65d285d6282c36b85e6265f68a2876bf0d39,目前未转移。

来看看最后一个钓鱼网站3:经MistTrack分析,地址3共收到约5.5ETH,入金交易有53笔,看来被的人挺多。

继续追踪,发现大部分ETH转入Binance地址0x2ae27a28ffa6b08d4568133632268d1335e26996:

此地址在MistTrack的风险等级为高风险,共收到约76ETH。

以上就是本次关于Verb钓鱼网站的全部分析内容。总结

本文主要是说明了由两个小钓鱼网站分析出一个大钓鱼网站的事件。NFT钓鱼网站层出不穷,制作成本非常低,已经形成流程化专业化的产业链,这些子通常直接使用一些工具去copy比较出名的NFT项目网站,诱用户输入私钥助记词或者是诱导用户去授权。建议大家在尝试登录或购买之前,务必验证正在使用的NFT网站的URL。同时,不要点击不明链接,尽量通过官方网页或者官方的媒体平台去加入Discord等,这也能避免一些钓鱼。

标签:ETHINGSTASTAKtogetherbnb礼物好感度Sing To EarnRestart Energy MWATPSTAKE价格

自2019年出世以来,Rollups已经走过了漫长的道路。我们已经看到形成了两个主要竞争者阵营,以及包含许多混合演化的其他各种有前途的Rollup理论设计.

1900/1/1 0:00:00Odaily星球日报译者|念银思唐持续萎靡的加密市场再次打击了该行业的工作者。GeminiTrustCo.总裁兼首席执行官、亿万富翁Tyler和CameronWinklevoss兄弟周四宣布,该.

1900/1/1 0:00:00比特币ETF作为跟踪比特币价格的资产,无需经过购买比特币的过程,如注册交易平台和通过各种验证,通过投资比特币ETF,用户可以从比特币的涨幅中获利.

1900/1/1 0:00:00每轮牛市都值得复盘,市场情绪值得记录。什么样的情绪会发生什么样的事件,市场永远是我们最好的老师.

1900/1/1 0:00:00以太坊合并将给以太坊带来新的中心化问题,这一问题主要体现在三个方面。虽然以太坊合并后的中心化问题是可以解决的,但如果不加控制,以下三个领域的中心化有可能控制和破坏以太坊区块链:共识层客户端的多样.

1900/1/1 0:00:00NFT市场经历了短暂爆发后逐渐步入「冷静期」。根据NFTGO6月24日的数据,NFT市场总市值已由今年2月366亿美元的高点跌至226亿美元,跌幅超过38%.

1900/1/1 0:00:00