事件背景

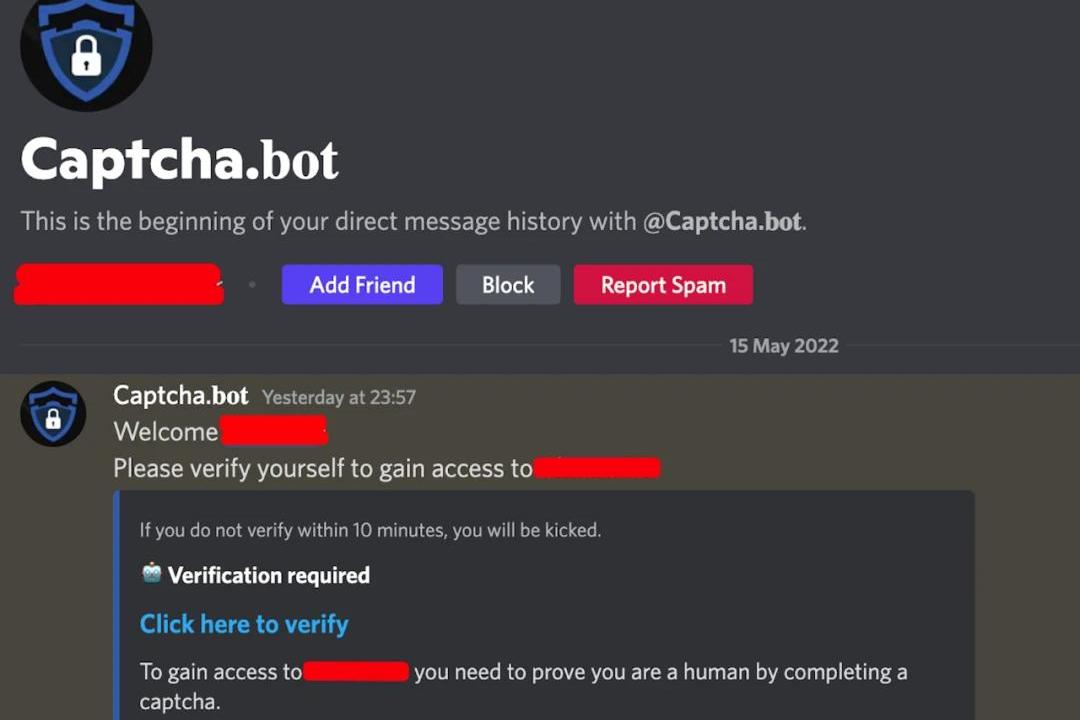

5月16日凌晨,当我在寻找家人的时候,从项目官网的邀请链接加入了官方的Discord服务器。在我加入服务器后立刻就有一个"机器人"(Captcha.bot)发来私信要我进行人机验证。这一切看起来相当的合理。我也点击了这个验证链接进行查看。

钓鱼手法分析

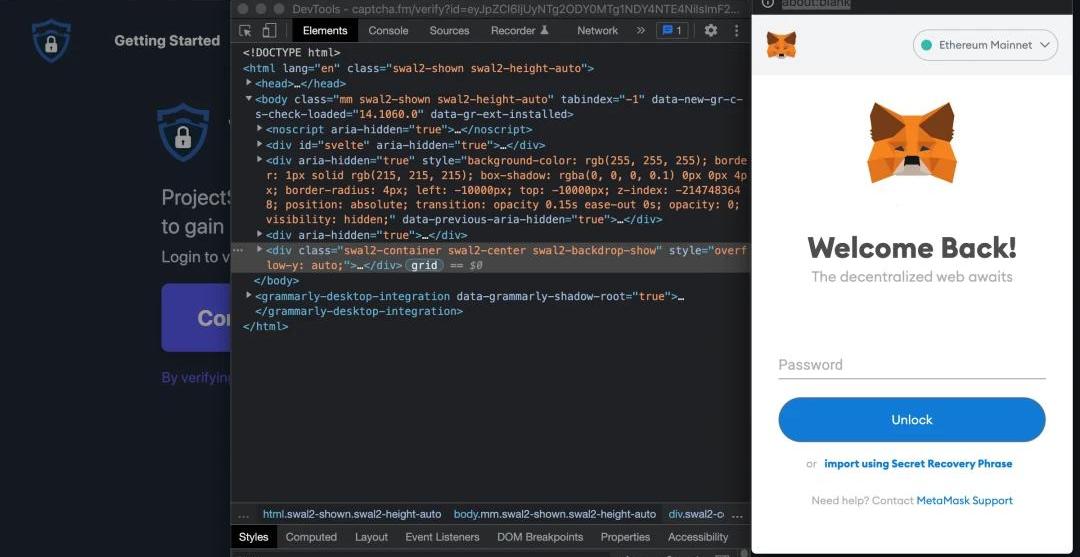

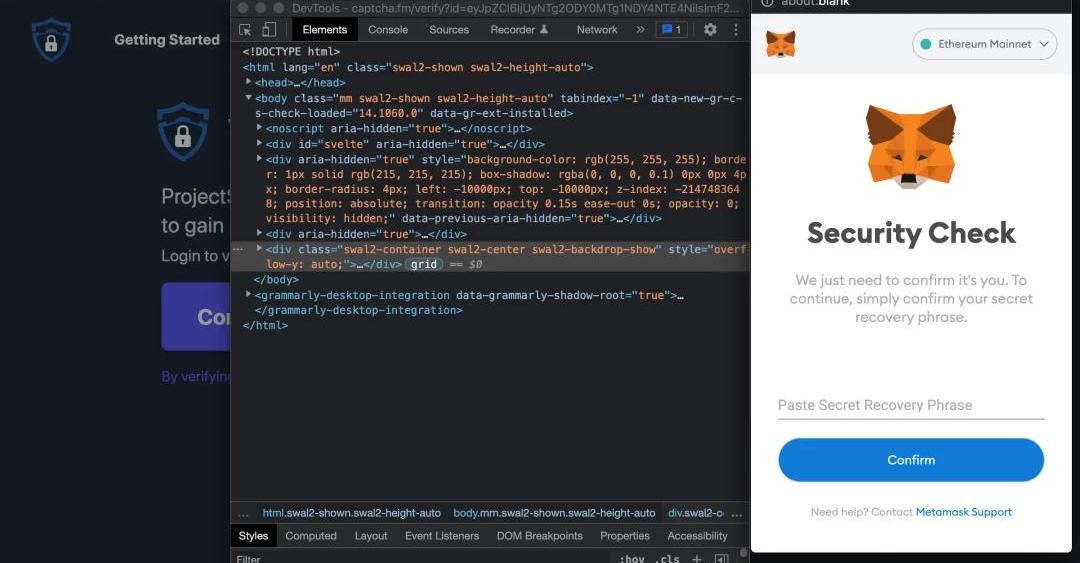

我访问"机器人"(Captcha.bot)发来的链接后,是有让我进行人机验证的,但是当我验证通过后,发现它要求唤起我的小狐狸(MetaMask)钱包,唤起的钱包界面挺真实的,如下图所示,但是我看到了钱包的地址栏显示"about:blank"这引起了我的警惕,如果是插件唤起的就不会有这个"about:blank"的地址栏了。接下来我随意输入了密码,并且通过审查元素查看,确定这个小狐狸(MetaMask)界面是由虚假网站"https://captcha.fm/"弹出的,并不是真实的钱包界面,于是我开始调试这个钱包。

慢雾:过去一周Web3因安全事件损失约265万美元:7月17日消息,慢雾发推称,2023年7月10日至7月16日期间,Web3发生5起安全事件,总损失为265.5万美元,包括Arcadia Finance、Rodeo Finance、LibertiVault、Platypus、Klever。[2023/7/17 10:59:08]

在随意输入密码后,这个虚假的钱包界面进入到"SecurityCheck"界面,要求我输入助记词进行验证。注意,输入的密码和和助记词会被加密发送到恶意站点的服务端。

慢雾:V神相关地址近日于Uniswap卖出3000枚以太坊:11月14日消息,据慢雾监测显示,以太坊创始人Vitalik Buterin地址(0xe692开头)近日在Uniswap V3上分三笔将3000枚以太坊(约400万美元)兑换成了USDC。[2022/11/14 13:03:22]

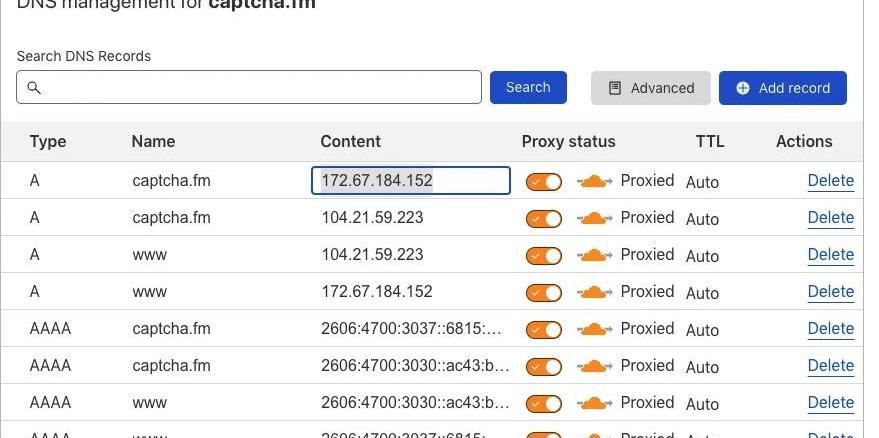

通过分析域名可以发现,这恶意域名captcha.fm解析到了172.67.184.152和104.21.59.223,但是都是托管在cloudflare上,只能是反手一个举报了。

分析恶意账号

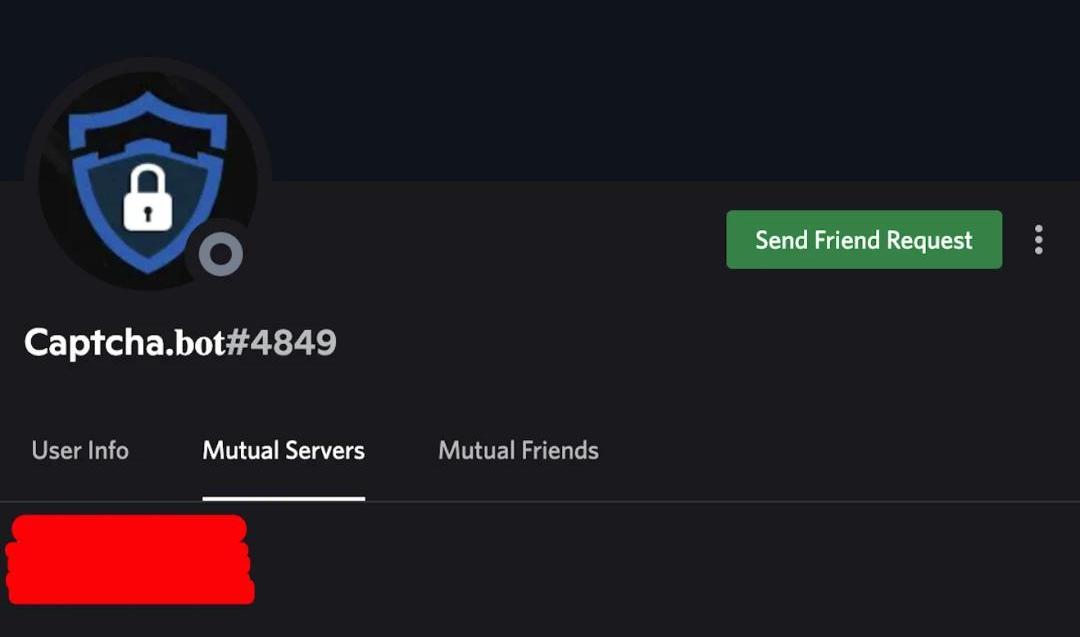

下载保存好恶意站点的源码后,我将情报发给了项目方团队,并开始分析这次钓鱼攻击的账号。由于我刚加入家人群,就收到了下面的这个地址发来的验证消息。经过分析,这个账号是一个伪装成Captcha.bot机器人的普通账号,当我加入到官方服务器后,这个假Captcha.bot机器人立刻从官方服务器私发我假的人机验证链接,从而引导我输入钱包密码和助记词。

慢雾:Polkatrain 薅羊毛事故简析:据慢雾区消息,波卡生态IDO平台Polkatrain于今早发生事故,慢雾安全团队第一时间介入分析,并定位到了具体问题。本次出现问题的合约为Polkatrain项目的POLT_LBP合约,该合约有一个swap函数,并存在一个返佣机制,当用户通过swap函数购买PLOT代币的时候获得一定量的返佣,该笔返佣会通过合约里的_update函数调用transferFrom的形式转发送给用户。由于_update函数没有设置一个池子的最多的返佣数量,也未在返佣的时候判断总返佣金是否用完了,导致恶意的套利者可通过不断调用swap函数进行代币兑换来薅取合约的返佣奖励。慢雾安全团队提醒DApp项目方在设计AMM兑换机制的时候需充分考虑项目的业务场景及其经济模型,防止意外情况发生。[2021/4/5 19:46:39]

动态 | 慢雾:Electrum“更新钓鱼”盗币攻击补充预警:Electrum 是全球知名的比特币轻钱包,支持多签,历史悠久,具有非常广泛的用户群体,许多用户喜欢用 Electrum 做比特币甚至 USDT(Omni) 的冷钱包或多签钱包。基于这种使用场景,Electrum 在用户电脑上使用频率会比较低。Electrum 当前最新版本是 3.3.8,而已知的 3.3.4 之前的版本都存在“消息缺陷”,这个缺陷允许攻击者通过恶意的 ElectrumX 服务器发送“更新提示”。这个“更新提示”对于用户来说非常具有迷惑性,如果按提示下载所谓的新版本 Electrum,就可能中招。据用户反馈,因为这种攻击,被盗的比特币在四位数以上。本次捕获的盗币攻击不是盗取私钥(一般来说 Electrum 的私钥都是双因素加密存储的),而是在用户发起转账时,替换了转账目标地址。在此我们提醒用户,转账时,需要特别注意目标地址是否被替换,这是近期非常流行的盗币方式。并建议用户使用 Ledger 等硬件钱包,如果搭配 Electrum,虽然私钥不会有什么安全问题,但同样需要警惕目标地址被替换的情况。[2020/1/19]

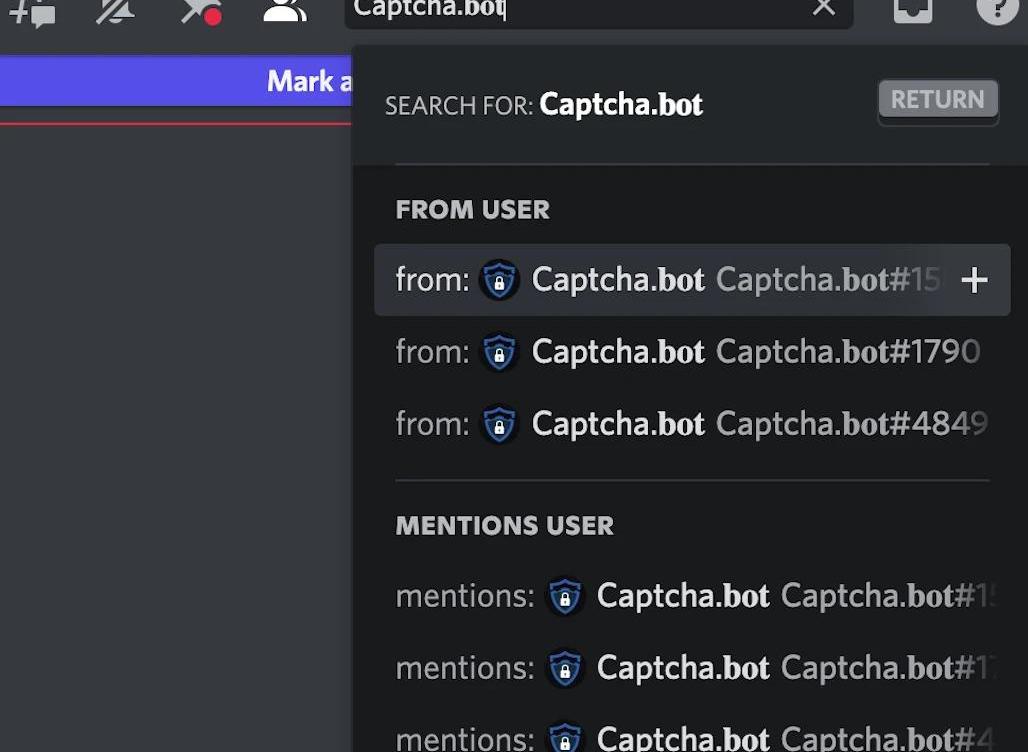

我在相关频道里面搜索了Captcha.bot,发现有好几个假Captcha.bot,于是将这几个账号也一并同步给了项目方团队,项目方团队很给力,也很及时地进行了处理,把这几个假Captcha.bot删除了,并一起讨论了可能的防范方式。

再次收到钓鱼链接

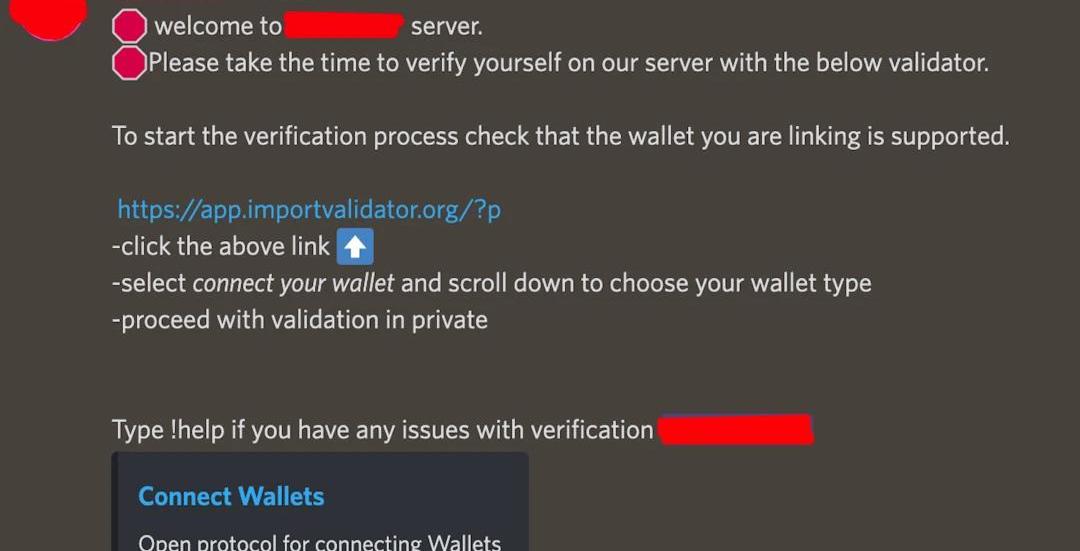

事情还没结束,第二天早上又一位慢雾的小伙伴加入到官方Discord服务器中,再次收到恶意账户发来的私信,里面包含着一个钓鱼链接,不同的是,这次的钓鱼者直接伪装成官方的账户发送私信。

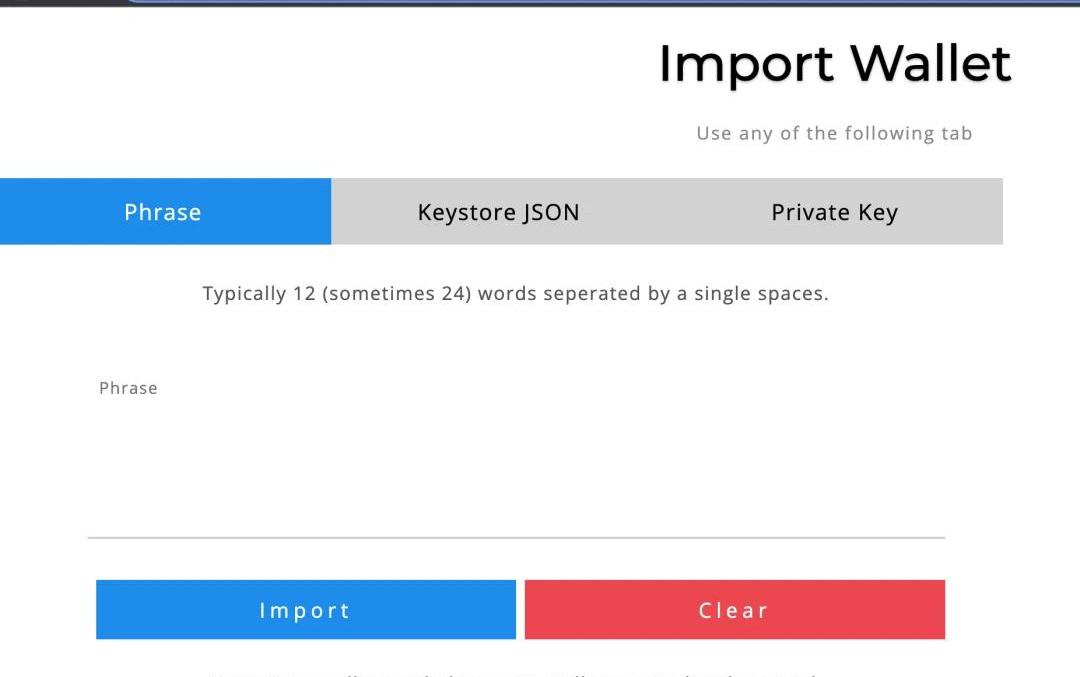

这次钓鱼者讲的故事是在链接中导入助记词进行身份验证,然而不是采用假小狐狸(MetaMask)的界面来用户,而是直接在页面上引导用户输入助记词了,这个钓鱼手法就没这么真。钓鱼网站的域名和IP是app.importvalidator.org47.250.129.219,用的是阿里云的服务,同样反手一个举报。

钓鱼防范方式

各种钓鱼手法和事件层出不穷,用户要学会自己识别各种钓鱼手法避免被,项目方也要加强对用户安全意识的教育。用户在加入Discord后要在隐私功能中禁止服务器中的用户进行私聊。同时用户也需要提高自己的安全意识,学会识别伪装MetaMask的攻击手法,网页唤起MetaMask请求进行签名的时候要识别签名的内容,如果不能识别签名是否是恶意的就拒绝网页的请求。在参与Web3项目的时候无论何时何地都不要在网页上导入私钥/助记词。尽可能地使用硬件钱包,由于硬件钱包一般不能直接导出助记词或私钥,所以可以提高助记词私钥被盗门槛。项目方团队也要时刻关注社区用户的反馈,及时在社区Discord服务器中删除恶意账户,并在用户刚加入Discord服务器时进行防钓鱼的安全教育。Discord隐私设置和安全配置参考链接:https://discord.com/safety/360043857751-Four-steps-to-a-super-safe-accounthttps://support.discord.com/hc/en-us/articles/217916488-Blocking-Privacy-Settings-

GameFi的经济模型健康的发展必须满足本身能够持续引入外部资产的投入和多样化的非货币性的收益产出,其设计的关键点在于解决玩家新增需求与代币新增供给的周期矛盾,并注意货币和游戏资源的利用效率.

1900/1/1 0:00:00本文来自IOSGVentures,Odaily星球日报经授权独家发布。TLDR经过五年的快速发展,各个赛道的赢家正逐渐显现,DeFi市场获得了长足发展.

1900/1/1 0:00:00熊市中,市场状况低迷。人们很容易失去信心,被恐惧所驱使,只做短期投资。这些冲动的决定,会让你付出代价。因此,我们必须首先确定目标是什么,遵循哪些投资原则,投资组合管理策略是什么.

1900/1/1 0:00:00本文梳理自MulticoinCapital联合创始人兼管理合伙人TusharJain在个人社交媒体平台上的观点,律动BlockBeats对其整理翻译如下:鉴于当下加密基金如雨后春笋.

1900/1/1 0:00:00假如你是一家公司的运营经理,公司决定拿出50万做运营,你可能要开5次会,50个电话,忙活500个小时,才能做得漂漂亮亮.

1900/1/1 0:00:00事件背景5月25日,推特用户@0xLosingMoney称监测到ID为@Dvincent_的用户通过钓鱼网站p2peers.io盗走了29枚Moonbirds系列NFT,价值超70万美元.

1900/1/1 0:00:00