北京时间2021年8月4日早上6点,PopsicleFinance项目下的多个机池被攻击,损失金额超过两千万美元,是迄今为止DeFi领域发生的损失数额最大的单笔攻击之一。通过分析攻击交易及项目代码我们发现,此次攻击是一个利用项目的记账漏洞进行多次提取的攻击。下面我们通过代码和攻击流程分析此次攻击。代码分析

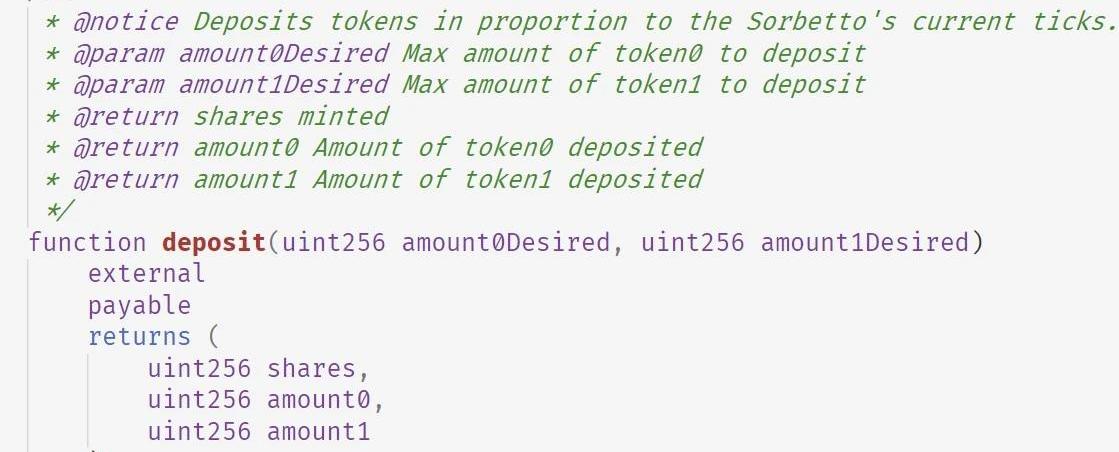

PopsicleFinance是一个涉及多个链的机池。用户首先调用deposit函数向机池存入一定的流动性,并获得PopsicleLPToken作为存款的份额证明。PopsicleFinance会将用户提供的流动性存入Uniswap等底层池子并获得收益。

用户还可以调用withdraw函数,根据用户持有的PLPToken所代表的流动性份额,从机池取回流动性。PopsicleFinance会将PLPToken对应的流动性从Uniswap等底层池子中取回给用户。

Galaxy Digital CEO:美国的加密监管难题不会很快消失:金色财经报道,Galaxy Digital 首席执行官Michael Novogratz在周二公司第一季度财报电话会议上表示,美国的加密监管难题不会很快消失。他说:“在过去的六周里,我会见了很多政客,他们中最聪明的人的建议是,怀疑消退和伤口愈合需要一些时间”。Novogratz表示,虽然一些“创新”和交易业务可能会转移到海外,但他预计美国将在长期内获得正确的加密监管。

Galaxy 在第一季度公布的净收入为 1.34 亿美元,扭转了 2022 年最后三个月 2.88 亿美元的净亏损。 该公司表示,收入是由数字资产收益和未实现投资收益推动的,预计交易业务将成为公司 2023 年的主要利润驱动力。[2023/5/10 14:53:18]

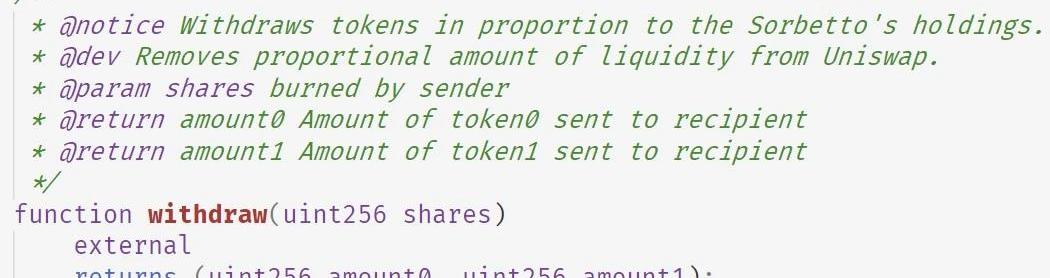

最后,用户在机池中存的流动性会随着时间产生一定的收益,会累计在合约的用户状态中。用户可以调用collectFees函数取回部分存款奖励。

萨尔瓦多对学生进行比特币教育,为进一步采用铺平道路:12月27日消息,即使在加密寒冬时期,萨尔瓦多也专注于比特币的大规模采用。一段视频显示,学生们正在教室里接受比特币教育。

一旦学生成为成年公民并开始为国家做出贡献,其年轻时接受的比特币教育可能会推动加密货币的大规模采用和使用。

萨尔瓦多教师在为期十周的课程中向学生传授比特币知识,展示如何通过闪电网络接收比特币,还涉及节点、双花和比特币减半方面的知识。萨尔瓦多的比特币教育项目My First Bitcoin号称2022年曾为超过1万名学生提供教育,其目标是在2023年教授25万名学生。(Beincrypto)[2022/12/27 22:10:07]

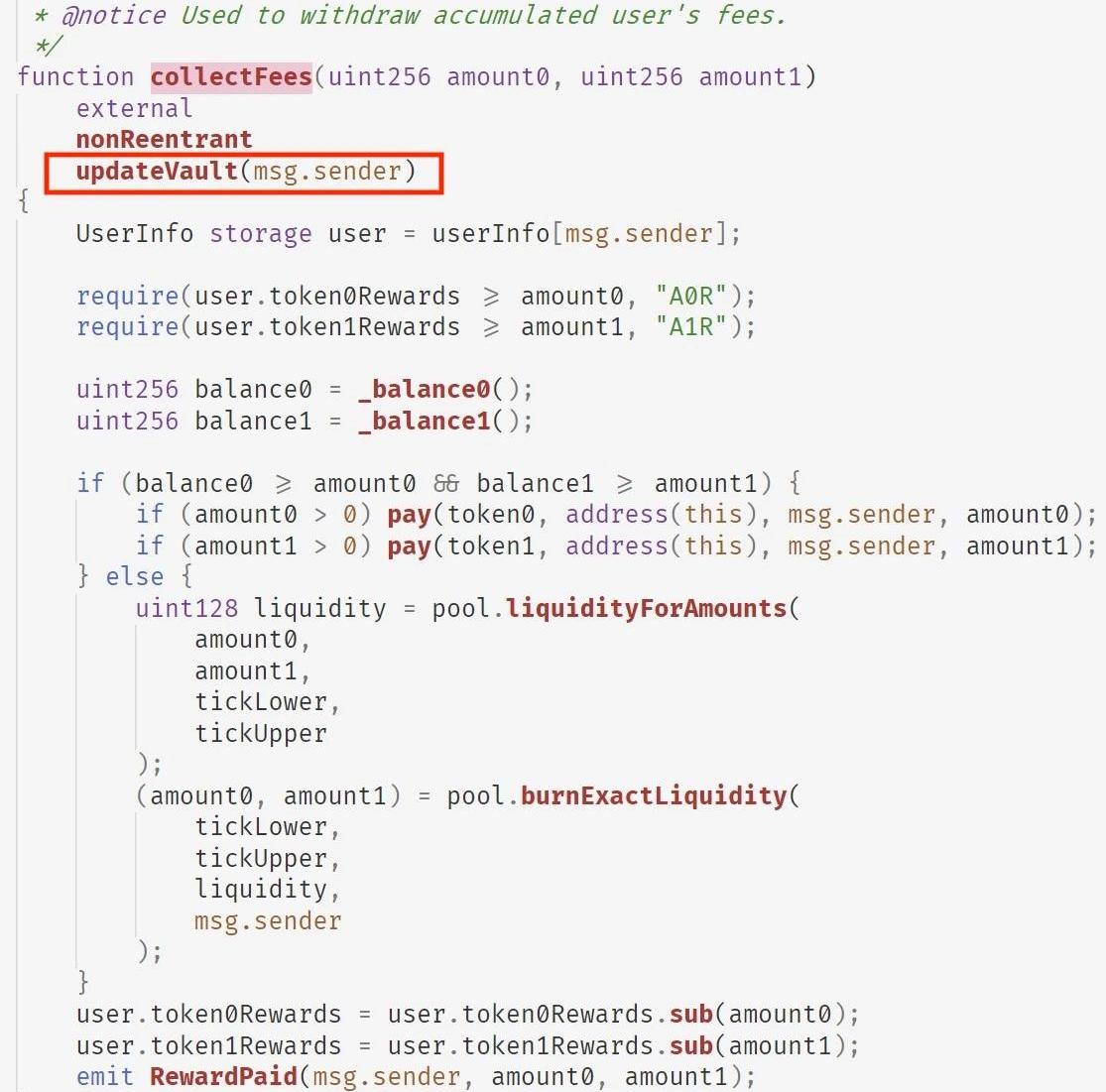

本次攻击的核心函数正是collectFees函数。下面我们逐步分析其代码。首先获得存储在userInfo中的用户状态。其中用户状态中的token0Rewards和token1Rewards是由于用户存款而累积的奖励。接下来计算该合约中,对应机池的Token对的Balance。如果在合约中有足够的Balance,就按金额将Reward支付给用户;否则会调用pool.burnExactLiquidity从底层pool取回流动性返回给用户。最后,会将记录在userInfo中的Rewards状态进行更新。看到这里,机池的代码实现还是比较符合逻辑的。但是在函数开头我们发现了updateVaultmodifier,这个函数会在collectFees的函数体之前运行,漏洞也许在updateVault相关的函数中。

德州州长Greg Abbott:比特币对该州的电力网有好处:金色财经报道,美国德克萨斯州州长Greg Abbott表示,比特币对该州的电力网有好处。[2022/11/28 21:05:25]

以上是updateVault相关函数的实现。过程如下:首先调用_earnFees向底层pool获取积累的Fee;随后调用_tokenPerShare更新token0PerShareStored和token1PerShareStored参数,这两个参数代表了池子中每个share代表的token0和token1的数量,即机池的每个份额计代表的Token对数量;最后调用fee0Earned和fee1Earned更新对应到这个用户的存款Rewards。

美国SEC:Sparkster必须向受害者支付超3500万美元和解金:9月20日消息,据官方公告,美国证券交易委员会(SEC)命令加密公司Sparkster及其首席执行官Sajjad Daya就“未注册的加密资产发行”向受害投资者支付超过3500万美元的和解金,并要求采取额外措施保护投资者,包括禁用代币以防止其未来出售。Sparkster同意销毁其剩余的代币,要求从交易平台上移除其代币,并在其网站和社交媒体渠道上发布SEC的命令。

SEC表示,Sparkster于2018年提供”SPRK代币“的加密资产证券,并从4000名投资者筹集了3000万美元。SEC的命令认定Sparkster和Daya违反了1933年证券法的发行登记规定。关于此案,美国证券交易委员会还指控加密投资者和YouTuber Ian Balina参与推广。

此前报道,美国SEC已指控Ian Balina推广未注册的加密代币SPRK。[2022/9/20 7:07:20]

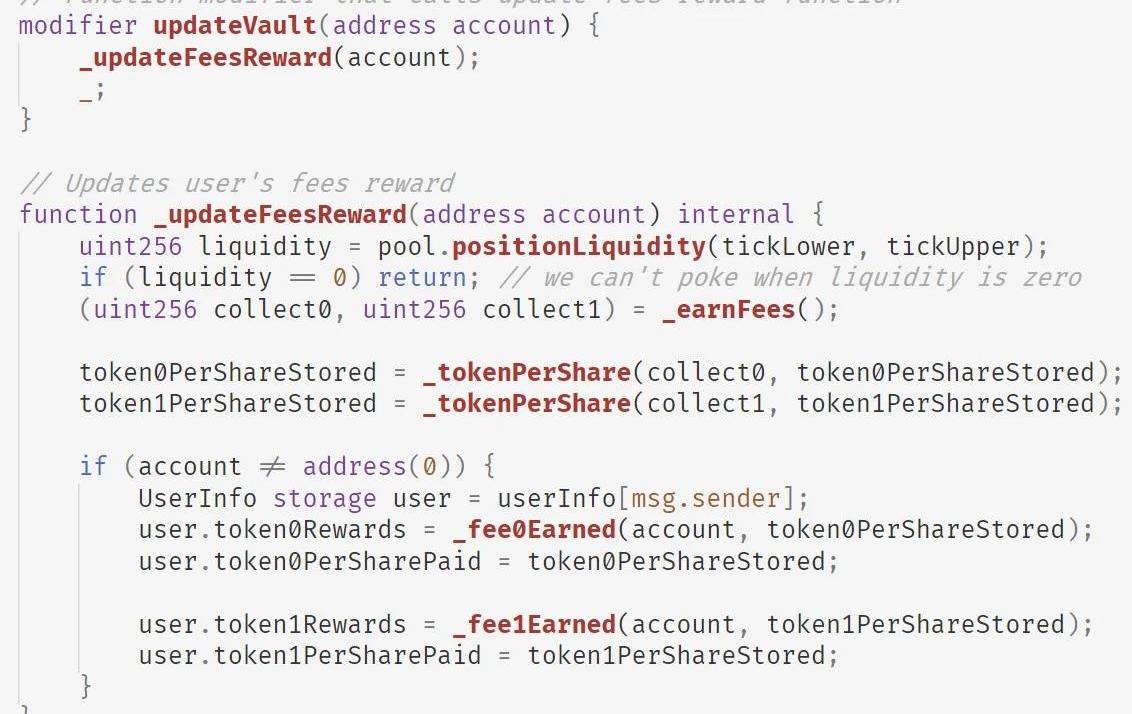

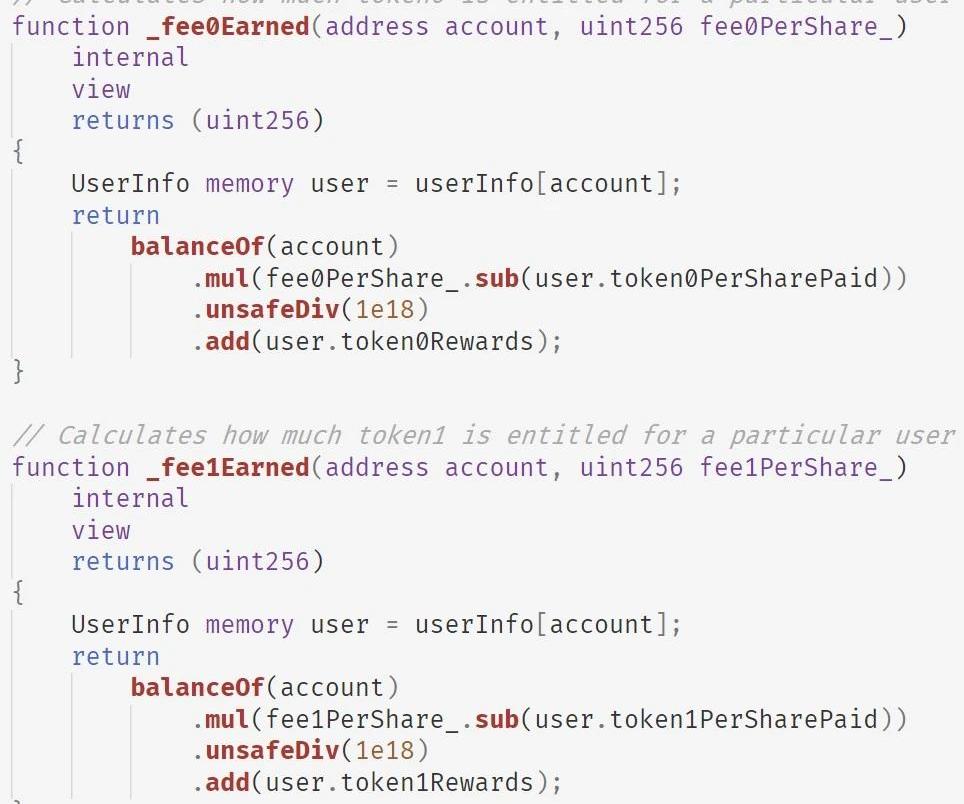

以上是fee0Earned和fee1Earned函数的实现,两个函数实现相同,都实现了这样一个公式:user.token0Rewards+=PLP.balanceOf(account)*(fee0PerShare-user.token0PerSharePaid)/1e18也就是说,该函数会在原有的user.token0Rewards基础上,根据用户拥有的PLPToken数量计算应给用户发放的Fee的份额。但我们注意到这个函数是增量的,也就是说即使用户并没有持有PLPToken,该函数仍会返回保存在user.token0Rewards中记账的存款奖励。因此对于整个合约,我们发现两个重要的逻辑缺陷:用户的存款奖励是记录在user.token0Rewards和user.token1Rewards中的,并不与任何PLPToken或其他东西有任何形式的绑定。用于取回存款收益的collectFees函数仅仅依赖于记账的user.token0Rewards和user.token1Rewards状态,即使用户并未持有PLPToken,仍可以取出对应的存款奖励。我们假想一个攻击流程:攻击者向机池中存入一定的流动性,获得一部分PLPToken。攻击者调用collectFees(0,0),后者会更新攻击者的存款奖励,即状态变量user.token0Rewards的值,但并没有真正取回存款奖励。攻击者将PLPToken转给自己控制的其他合约,再调用collectFees(0,0)更新状态变量user.token0Rewards。也就是说通过不断地流转PLPToken并调用collectFees(0,0),攻击者复制了这些PLPToken对应的存款奖励。最后,攻击者从以上各个地址调用collectFees函数,取回真正的奖励。此时虽然这些账户中并没有PLPToken,但由于记账在user.token0Rewards没有更新,攻击者因此得以取出多份奖励。用现实生活中的例子来描述这个攻击,相当于我向银行存钱,银行给了我一张存款凭证,但这张凭证没有防伪措施也没有和我绑定,我把凭证复印了几份发给不同的人,他们每个人都凭借这个凭证向银行取回了利息。攻击流程分析

过去24小时,Crypto Punks交易数增长5倍:6月19日消息,过去24小时,Crypto Punks交易数增长5倍,交易额增长5.4倍,地板价上涨24%,目前地板61.75 ETH。[2022/6/19 4:38:12]

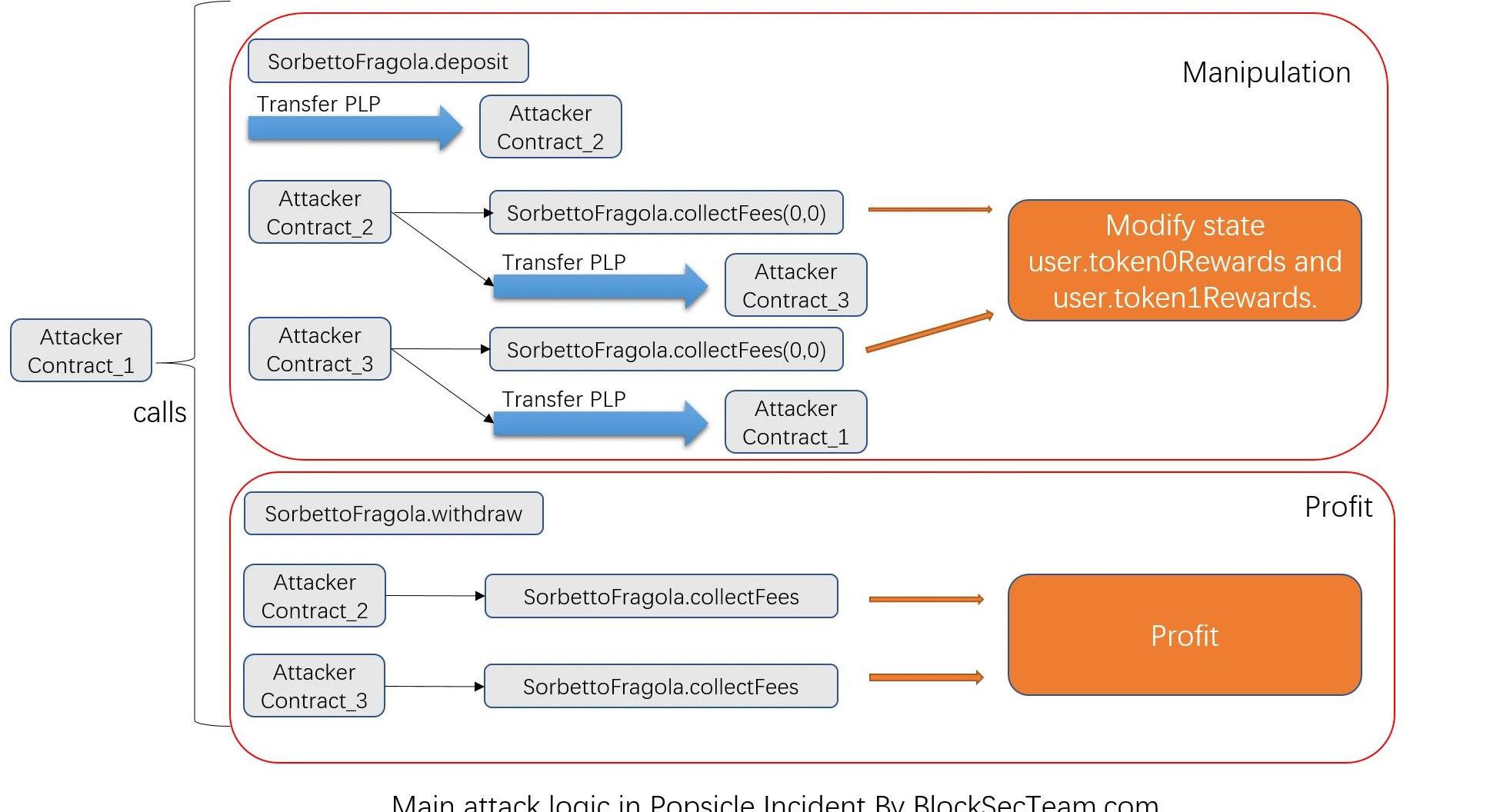

通过以上的代码分析,我们发现了PopsicleFinance在机池实现上的漏洞。下面我们对攻击交易进行深入分析,看攻击者是怎样利用这个漏洞的。攻击者的总体流程如下:攻击者创建了三个交易合约。其中一个用于发起攻击交易,另外两个用于接收PLPToken并调用PopsicleFinance机池的collectFees函数取回存款奖励。通过闪电贷从AAVE借出大量流动性。攻击者选择了PopsicleFinance项目下的多个机池,向AAVE借出了对应这些机池的六种流动性。进行Deposit-Withdraw-CollectFees循环。攻击者一共进行了8次循环,分别攻击了PopsicleFinance项目下的多个机池,取出了大量流动性。向AAVE归还闪电贷,并将获利通过TornadoCash。

本次攻击交易主要由数个Deposit-Withdraw-CollectFees循环构成,每一个循环的示意图如上图所示。根据我们的分析,逻辑如下:攻击者首先将闪电贷借来的流动性存入机池中,获得一定量的PLPToken。攻击者将PLPToken转给攻击合约2。攻击合约2调用机池的collectFees(0,0)函数,设置合约2对应的user.token0Rewards和user.token1Rewards状态。攻击合约2将PLPToken转给攻击合约3。和攻击合约2的操作类似,攻击合约3调用机池的collectFees(0,0)函数,设置合约2对应的user.token0Rewards和user.token1Rewards状态。攻击合约2将PLPToken转回攻击合约,后者调用机池的withdraw函数Burn掉PLPToken,取回流动性。攻击合约2和攻击合约3调用collectFees函数,用虚假的tokenRewards状态取回了存款奖励。根据我们的以太坊交易追踪可视化系统给出的交易调用图如下,其中部分重要交易用红字进行标注:利润分析

本次攻击一共获利:2.56kWETH,96.2WBTC,160kDAI,5.39mUSDC,4.98mUSDT,10.5kUNI,获利共计超过20,000,000美元。在此次攻击之后攻击者通过首先通过Uniswap和WETH将攻击获得的其他token全部换成ETH,然后通过多次使用Tornado.Cash将ETH洗白。BlockSec团队以核心安全技术驱动,长期关注DeFi安全、数字货币反和基于隐私计算的数字资产存管,为DApp项目方提供合约安全和数字资产安全服务。团队发表20多篇顶级安全学术论文(CCS,USENIXSecurity,S&P),合伙人获得AMiner全球最具影响力的安全和隐私学者称号(2011-2020排名全球第六).研究成果获得中央电视台、新华社和海外媒体的报道。独立发现数十个DeFi安全漏洞和威胁,获得2019年美国美国国立卫生研究院隐私计算比赛(SGX赛道)全球第一名。团队以技术驱动,秉持开放共赢理念,与社区伙伴携手共建安全DeFi生态。扫描二维码,关注更多精彩https://www.blocksecteam.com/contact@blocksecteam.com

标签:TOKKENTOKETOKENFundTokenSamsunspor Fan Tokenbgogo-tokenSint-Truidense Voetbalvereniging Fan Token

7月11日,OEC通过DoraHacks开源开发者平台HackerLink举办的OECGrantHackathon圆满落幕.

1900/1/1 0:00:00周末的NFT市场传出来几则大消息:据BeInCrypto报道,在过去几天里,热门NFT项目加密朋克的交易激增.

1900/1/1 0:00:00本文来自Nansen,原文作者:LingYoungLoonOdaily星球日报译者|Moni“古往今来,货币有多种形式,但始终具有三种功能:价值储存、记账单位和交换媒介.

1900/1/1 0:00:00向所有的MotoGP?爱好者、收藏家和玩家问好!我们希望大家都开心地找到了卡包中隐藏的宝贝!我们有一些非常令人兴奋的消息要向那些在前两次销售中购买卡包的玩家们公布.

1900/1/1 0:00:00原文标题:《哈萨克斯坦的“加密梦”》,作者潘政麟能耗问题始终是悬在加密货币世界头上的达摩克里斯之剑。截止2021年5月10日,全球挖矿产业的能耗是149.37太瓦时.

1900/1/1 0:00:00比特币已被证明是一种可行的资产类别,投资者可以利用它来分散其现有投资组合。在过去几年中,它引起了传统市场投资者的极大关注.

1900/1/1 0:00:00