背景概述

看了一个关于学习 solidity 的站(https://solidity-by-example.org),里面讲了关于 solidity 智能合约的很多漏洞,考虑到现在针对智能合约的攻击事件频频发生,不法分子盗取的加密资产越来越多,我就想写一些与智能合约安全审计相关的文章给想了解智能合约安全审计的入门者阅读,让一些对智能合约安全审计感兴趣的初学者可以学到如何识别一些常见的漏洞和如何利用这些漏洞去做什么事情。这次我们就一起先看一个很经典的漏洞 —— 重入漏洞。

前置知识

重入漏洞相信大家都有所耳闻了,那么什么是重入漏洞呢?

以太坊智能合约的特点之一是合约之间可以进行相互间的外部调用。同时,以太坊的转账不仅仅局限于外部账户,合约账户同样可以拥有以太并进行转账等操作,且合约在接收以太的时候会触发 fallback 函数执行相应的逻辑,这是一种隐藏的外部调用。

Cosmos 生态智能合约平台 Injective 的 Avalon 主网升级已完成:6月1日消息,Cosmos 生态智能合约平台 Injective 宣布 Avalon 主网升级已完成,升级后优化了可扩展性、进行了 PoS 验证改造、主网上出块时间将更快。[2023/6/2 11:53:23]

我们先给重入漏洞下个定义:可以认为合约中所有的外部调用都是不安全的,都有可能存在重入漏洞。例如:如果外部调用的目标是一个攻击者可以控制的恶意的合约,那么当被攻击的合约在调用恶意合约的时候攻击者可以执行恶意的逻辑然后再重新进入到被攻击合约的内部,通过这样的方式来发起一笔非预期的外部调用,从而影响被攻击合约正常的执行逻辑。

漏洞示例

好了,看完上面的前置知识我相信大家对重入漏洞都有了一个大致的了解,那么在真实的环境中开发者写出什么样的代码会出现重入漏洞呢,下面我们来看一个比较典型的有重入漏洞的代码:

波卡核心开发者为Wasm智能合约发布全新测试网:10月15日晚间,波卡官方发推称,波卡核心开发者Robin Freyler已为Wasm智能合约发布了全新的Canvas UI、测试网和接口。[2020/10/15]

漏洞分析

看到这里大家可能会有疑惑了,上面的代码就是个普通的充提币的合约,凭什么说他有重入攻击呢?我们来看这个合约的 withdraw 函数,这个函数中的转账操作有一个外部调用(msg.sender.call{value: bal}),所以我们就可以认为这个合约是可能有重入漏洞的,但是具体能否产生危害还需要更深入的分析:

1. 所有的外部调用都是不安全的且合约在接收以太的时候会触发 fallback 函数执行相应的逻辑,这是一种隐藏的外部调用,这种隐藏的外部调用是否会造成危害呢?

TRONZ匿名智能合约将于7月7日发布在波场TRON TRC20网络上:据最新消息显示,TRONZ匿名智能合约将在新加坡时间2020年7月7日正式发布在波场TRON TRC20网络上。

据悉,TRONZ团队已完成匿名交易公测与测试网的部署,在波场虚拟机(TVM)实现了支持zk-SNARK零知识证明功能的指令,TRONZ匿名智能合约将完全支持波场TRON网络上已发行的标准TRC20代币,以及任意标准的TRC20代币进行隐私交易。

开发者只需操作智能合约,即可选择匿名功能自由使用,也可以选择无匿名功能,具有高度灵活度。此外,TRONZ匿名智能合约将全部开源,供大家免费使用。

TRONZ团队由波场TRON社区多名资深开发者组成,汇集著名高校的密码学、计算机专业的硕士和博士。目前TRONZ团队开发了波场TRON网络上基于zk-SNARK零知识证明的匿名协议,是目前执行效率最高、安全性最强、消耗资源最少的匿名计算协议之一,也是首个基于智能合约区块链的隐私计算协议。[2020/6/7]

2. 我们可以看到在 withdraw 函数中是先执行外部调用进行转账后才将账户余额清零的,那我们可不可以在转账外部调用的时候构造一个恶意的逻辑合约在合约执行 balance[msg.sender]=0 之前一直循环调用 withdraw 函数一直提币从而将合约账户清空呢?

声音 | 中国人保执行副总裁:智能合约能将金融交易变简单:据新浪消息,中国人保财险执行副总裁王和近日发文表示,区块链技术之所以重要,就在于其具有极强的特殊结构能力。这种结构力能够将一种简单的关系结构进化为一种复杂的利益结构,结构力决定了未来“分布式社会”的秩序与管理。他同时称,金融科技的未来形态将体现为智能终端和区块链技术,智能合约能够使复杂的金融交易变得简单,这就是未来金融的场景。[2018/10/26]

下面我们看看攻击者编写的攻击合约中的攻击手法是否与我们的漏洞分析相同:

攻击合约

我们看到 EtherStore 合约是一个充提合约,我们可以在其中充提以太。下面我们将利用攻击合约将 EtherStore 合约中用户的余额清零的:

这里我们将引用三个角色,分别为:

用户:Alice,Bob

攻击者:Eve

1. 部署 EtherStore 合约;

2. 用户 1(Alice)和用户 2(Bob)都分别将 1 个以太币充值到 EtherStore 合约中;

3. 攻击者 Eve 部署 Attack 合约时传入 EtherStore 合约的地址;

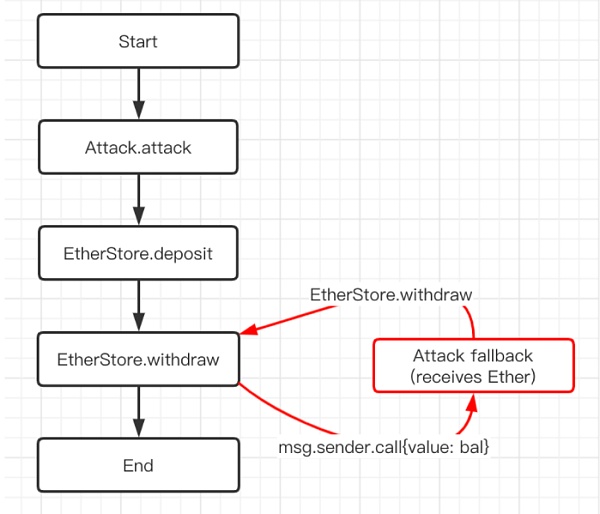

4. 攻击者 Eve 调用 Attack.attack 函数,Attack.attack 又调用 EtherStore.deposit 函数,充值 1 个以太币到 EtherStore 合约中,此时 EtherStore 合约中共有 3 个以太,分别为 Alice、Bob 的 2 个以太和攻击者 Eve 刚刚充值进去的 1 个以太。然后 Attack.attack 又调用 EtherStore.withdraw 函数将自己刚刚充值的以太取出,此时 EtherStore 合约中就只剩下 Alice、Bob 的 2 个以太了;

5. 当 Attack.attack 调用 EtherStore.withdraw 提取了先前 Eve 充值的 1 个以太时会触发 Attack.fallback 函数。这时只要 EtherStore 合约中的以太大于或等于 1 Attack.fallback 就会一直调用 EtherStore.withdraw 函数将 EtherStore 合约中的以太提取到 Attack 合约中,直到 EtherStore 合约中的以太小于 1 。这样攻击者 Eve 会得到 EtherStore 合约中剩下的 2 个以太币(Alice、Bob 充值的两枚以太币)。

下面是攻击者的函数调用流程图:

修复建议

看了上面的攻击手法相信大家对重入漏洞都会有一个自己的认知,但是只会攻击可不行,我们的目的是为了防御,那么作为开发人员如何避免写出漏洞代码还有作为审计人员如何快速发现问题代码呢,下面我们就以这两个身份来分析如何防御重入漏洞和如何在代码中快速找出重入漏洞:

(1)作为开发人员

站在开发者的角度我们需要做的是写好代码,避免重入漏洞的产生。

1. 写代码时需要遵循先判断,后写入变量在进行外部调用的编码规范(Checks-Effects-Interactions);

2. 加入防重入锁。

下面是一个防重入锁的代码示例:

(2)作为审计人员

作为审计人员我们需要关注的是重入漏洞的特征:所有涉及到外部合约调用的代码位置都是不安全的。这样在审计过程中需要重点关注外部调用,然后推演外部调用可能产生的危害,这样就能判断这个地方是否会因为重入点而产生危害。

12月14日,央视财经提醒大众要警惕那些借着元宇宙旗号的局,并以一款名为《XX世界》的元宇宙区块链游戏为例做了具体调查和讲述。可以说,GameFi和元宇宙从爆火到现在鱼龙混杂,争议不断.

1900/1/1 0:00:00自从Facebook宣布转向接受元宇宙概念并将其更名为Meta以来,元宇宙一直有很多正面和负面的头条新闻。.一部分人认为元宇宙是下一代互联网,一部分人则呈观望状态且更加谨慎.

1900/1/1 0:00:00注:原文来自《纽约杂志》(NYMAG),作者为Sara Harrison在过去的几年里,你一直设法故意忽视加密货币,但突然间,你可能会觉得区块链正在向你逼近.

1900/1/1 0:00:00"前脚红衫资本 allin 区块链,后脚 OpenSea 筹划IPO,谁背叛了Web3.0。OpenSea背叛了Web3.0.

1900/1/1 0:00:00无论是开发DeFi协议还是其他的智能合约应用,在上线到区块链主网前都需要考虑到许多安全因素。很多团队在审核代码时只关注Solidity相关的陷阱,但要确保dApp的安全性足够支撑上线主网,通常还.

1900/1/1 0:00:00相信大家对于 ID0 这个名字不再陌生,首发最低筹码上市后立刻 5–10 倍甚至百倍收益的神话,这个项目也造富了不少玩家,我身边有朋友甚至重金几百万筹建 ID0 打新工作室.

1900/1/1 0:00:00