编者按:本文来自慢雾科技,Odaily星球日报授权转载。

据慢雾区情报,以太坊DeFi平台Lendf.Me遭受重入漏洞攻击。慢雾安全团队在收到情报后随即对此次攻击事件展开分析,并快速定位了问题所在。据慢雾科技反(AML)系统初步统计分析,Lendf.Me被攻击累计的损失约24,696,616美元,具体盗取的币种及数额为:WETH:55159.02134,WBTC:9.01152,CHAI:77930.93433,HBTC:320.27714,HUSD:432162.90569,BUSD:480787.88767,PAX:587014.60367,TUSD:459794.38763,USDC:698916.40348,USDT:7180525.08156,USDx:510868.16067,imBTC:291.3471之后攻击者不断通过1inch.exchange、ParaSwap、Tokenlon等DEX平台将盗取的币兑换成ETH及其他代币。以下是详细分析过程:

慢雾:Platypus再次遭遇攻击,套利者获取约5万美元收益:7月12日消息,SlowMist发推称,稳定币项目Platypus似乎再次收到攻击。由于在通过CoverageRatio进行代币交换时没有考虑两个池之间的价格差异,导致用户可以通过存入USDC然后提取更多USDT来套利,套利者通过这种方式套利了大约50,000美元USDC。[2023/7/12 10:50:27]

攻击细节

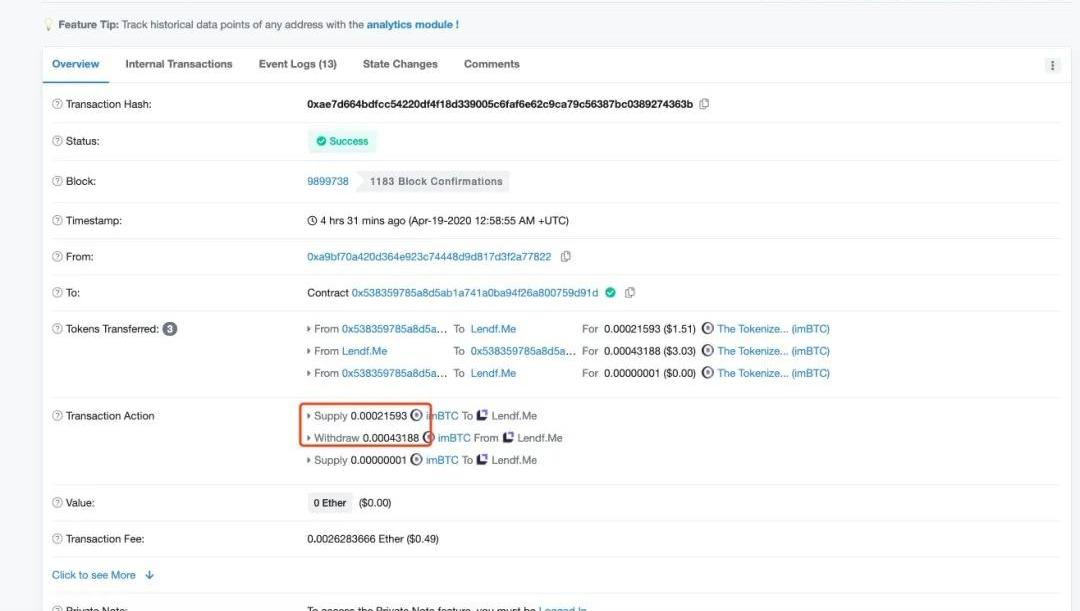

本次对Lendf.Me实施攻击的攻击者地址为0xa9bf70a420d364e923c74448d9d817d3f2a77822,攻击者通过部署合约0x538359785a8d5ab1a741a0ba94f26a800759d91d对Lendf.Me进行攻击。通过在Etherscan上查看攻击者的其中一笔交易:https://etherscan.io/tx/0xae7d664bdfcc54220df4f18d339005c6faf6e62c9ca79c56387bc0389274363b

慢雾:仍有大部分钱包支持eth_sign,仅少部分钱包提供安全风险警告:金色财经报道,在加密货币NFT板块,越来越多的钓鱼网站滥用 eth_sign 签名功能来进行盲签欺诈,提醒或禁用这种低级的签名方法对于保护用户安全是至关重要的,不少 Web3 钱包已经采取相关措施来对这种危险的签名方法进行安全提示和限制。仍有一大部分加密钱包支持 eth_sign,其中少部分钱包提供 eth_sign 安全风险警告。如果用户仍想要使用 eth_sign,他们可以选择支持该功能的加密钱包。但是,用户在使用这些钱包时需要特别注意安全警告,以确保其交易的安全性。[2023/5/11 14:57:14]

我们发现,攻击者首先是存入了0.00021593枚imBTC,但是却从Lendf.Me中成功提现了0.00043188枚imBTC,提现的数量几乎是存入数量的翻倍。那么攻击者是如何从短短的一笔交易中拿到翻倍的余额的呢?这需要我们深入分析交易中的每一个动作,看看究竟发生了什么。通过把该笔交易放到bloxy.info上查看,我们能知道完整的交易流程

慢雾:Transit Swap事件中转移到Tornado Cash的资金超过600万美元:金色财经报道,慢雾 MistTrack 对 Transit Swap 事件资金转移进行跟进分析,以下将分析结论同步社区:

Hacker#1 攻击黑客(盗取最大资金黑客),获利金额:约 2410 万美元

1: 0x75F2...FFD46

2: 0xfa71...90fb

已归还超 1890 万美元的被盗资金;12,500 BNB 存款到 Tornado Cash;约 1400 万 MOONEY 代币和 67,709 DAI 代币转入 ShibaSwap: BONE Token 合约地址。

Hacker#2 套利机器人-1,获利金额:1,166,882.07 BUSD

0xcfb0...7ac7(BSC)

保留在获利地址中,未进一步转移。

Hacker#3 攻击模仿者-1,获利金额:356,690.71 USDT

0x87be...3c4c(BSC)

Hacker#4 套利机器人-2,获利金额:246,757.31 USDT

0x0000...4922(BSC)

已全部追回。

Hacker#5 套利机器人-3,获利金额:584,801.17 USDC

0xcc3d...ae7d(BSC)

USDC 全部转移至新地址 0x8960...8525,后无进一步转移。

Hacker#6 攻击模仿者-2,获利金额:2,348,967.9 USDT

0x6e60...c5ea(BSC)

Hacker#7 套利机器人-4,获利金额:5,974.52 UNI、1,667.36 MANA

0x6C6B...364e(ETH)

通过 Uniswap 兑换为 30.17 ETH,其中 0.71 支付给 Flashbots,剩余 ETH 未进一步转移。[2022/10/6 18:41:10]

慢雾:Inverse Finance遭遇闪电贷攻击简析:据慢雾安全团队链上情报,Inverse Finance遭遇闪电贷攻击,损失53.2445WBTC和99,976.29USDT。慢雾安全团队以简讯的形式将攻击原理分享如下:

1.攻击者先从AAVE闪电贷借出27,000WBTC,然后存225WBTC到CurveUSDT-WETH-WBTC的池子获得5,375.5个crv3crypto和4,906.7yvCurve-3Crypto,随后攻击者把获得的2个凭证存入Inverse Finance获得245,337.73个存款凭证anYvCrv3Crypto。

2.接下来攻击者在CurveUSDT-WETH-WBTC的池子进行了一次swap,用26,775个WBTC兑换出了75,403,376.18USDT,由于anYvCrv3Crypto的存款凭证使用的价格计算合约除了采用Chainlink的喂价之外还会根据CurveUSDT-WETH-WBTC的池子的WBTC,WETH,USDT的实时余额变化进行计算所以在攻击者进行swap之后anYvCrv3Crypto的价格被拉高从而导致攻击者可以从合约中借出超额的10,133,949.1个DOLA。

3.借贷完DOLA之后攻击者在把第二步获取的75,403,376.18USDT再次swap成26,626.4个WBTC,攻击者在把10,133,949.1DOLAswap成9,881,355个3crv,之后攻击者通过移除3crv的流动性获得10,099,976.2个USDT。

4.最后攻击者把去除流动性的10,000,000个USDTswap成451.0个WBT,归还闪电贷获利离场。

针对该事件,慢雾给出以下防范建议:本次攻击的原因主要在于使用了不安全的预言机来计算LP价格,慢雾安全团队建议可以参考Alpha Finance关于获取公平LP价格的方法。[2022/6/16 4:32:58]

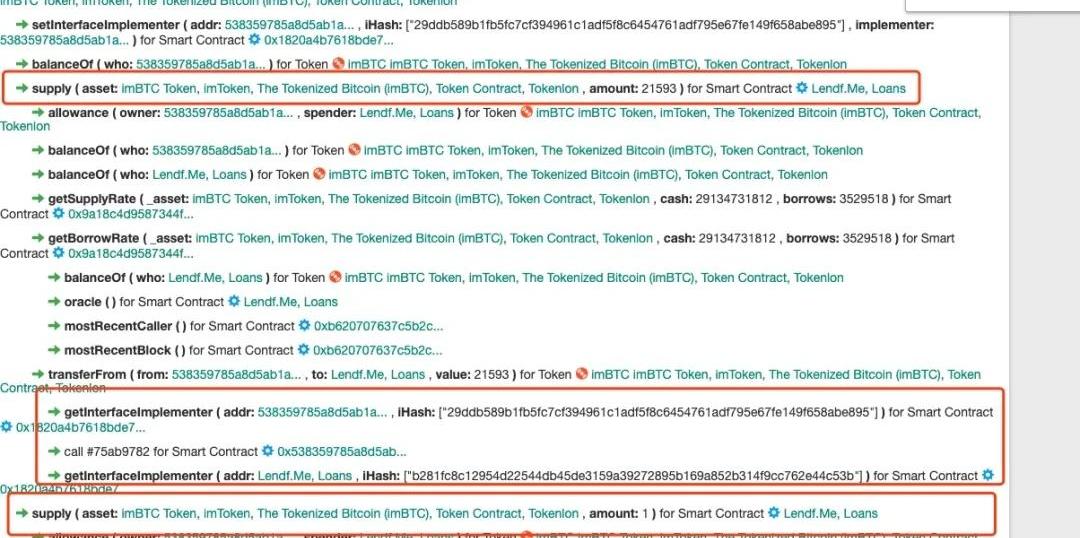

通过分析交易流程,我们不难发现攻击者对Lendf.Me进行了两次supply()函数的调用,但是这两次调用都是独立的,并不是在前一笔supply()函数中再次调用supply()函数。紧接着,在第二次supply()函数的调用过程中,攻击者在他自己的合约中对Lendf.Me的withdraw()函数发起调用,最终提现。

声音 | 慢雾:Dapp、交易所等攻击事件造成损失已近41亿美金:慢雾数据显示Dapp、交易所等攻击事件造成的损失已达4098587697.68美金,半月增加近3亿美金。据2月28日报道,慢雾区上线“被黑档案库(SlowMist Hacked)”,目前各类攻击事件共造成约 3824082630.12 美金的损失。[2019/3/13]

在这里,我们不难分析出,攻击者的withdraw()调用是发生在transferFrom函数中,也就是在Lendf.Me通过transferFrom调用用户的tokensToSend()钩子函数的时候调用的。很明显,攻击者通过supply()函数重入了Lendf.Me合约,造成了重入攻击,那么具体的攻击细节是怎样的呢?我们接下来跟进Lendf.Me的合约代码。代码分析

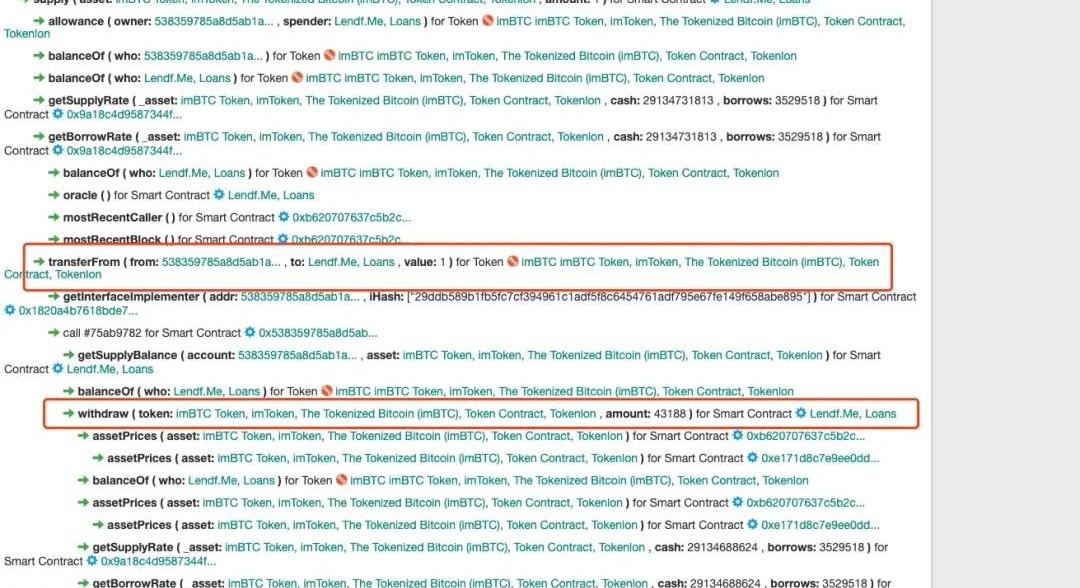

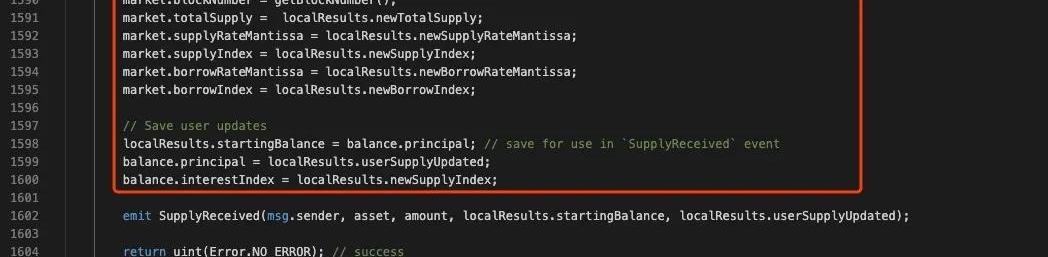

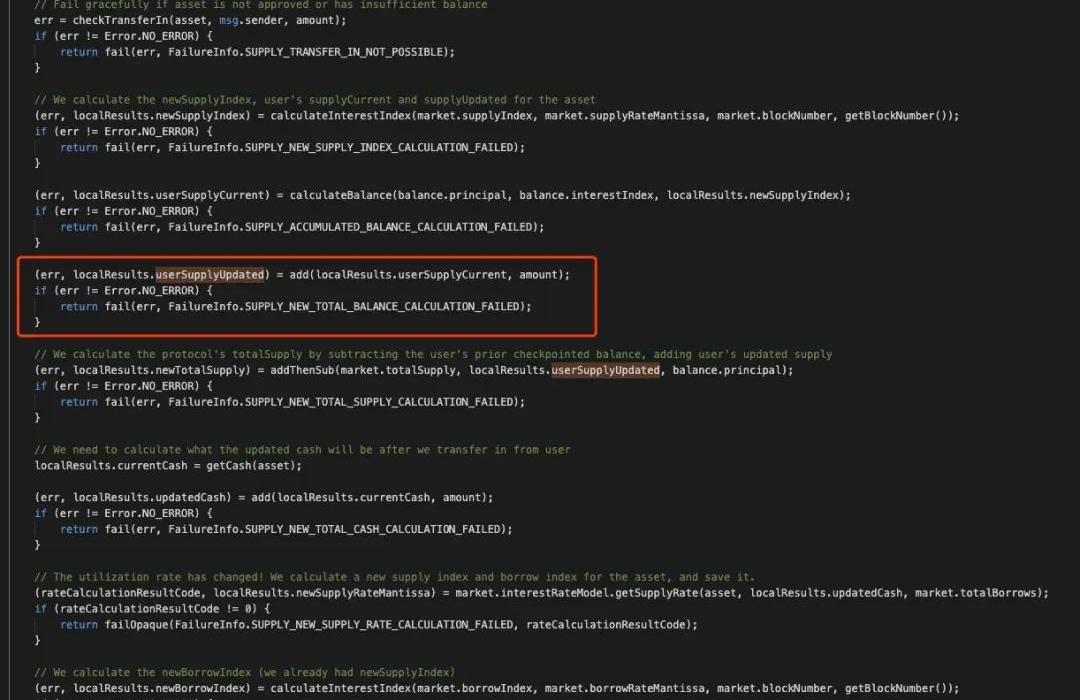

Lendf.Me的supply()函数在进行了一系列的处理后,会调用一个doTransferIn函数,用于把用户提供的币存进合约,然后接下来会对market变量的一些信息进行赋值。回顾刚才说的攻击流程,攻击者是在第二次supply()函数中通过重入的方式调用了withdraw()函数提现,也就是说在第二次的supply()函数中,1590行后的操作在withdraw()之前并不会执行,在withdraw()执行完之后,1590行后的代码才会继续执行。这里的操作导致了攻击者可提现余额变多。我们深入分析下supply()函数:

根据上图,可以看到,在supply()函数的末尾,会对market和用户的余额进行更新,在这之前,用户的余额会在函数的开头预先获取好并保存在localResults.userSupplyCurrent,如下:

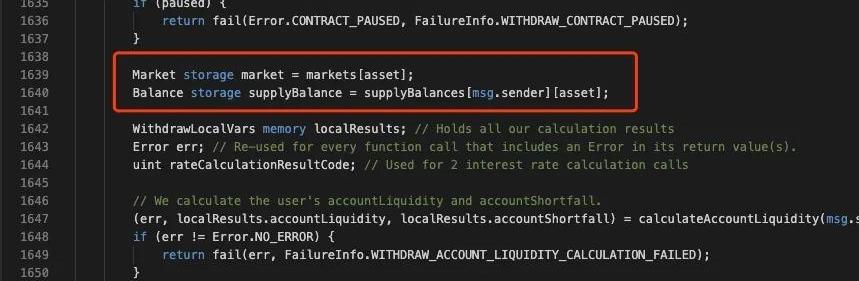

通过赋值给localResults变量的方式,用户的转入信息会先暂时保存在这个变量内,然后此时攻击者执行withdraw()函数,我们看下withdraw()函数的代码:

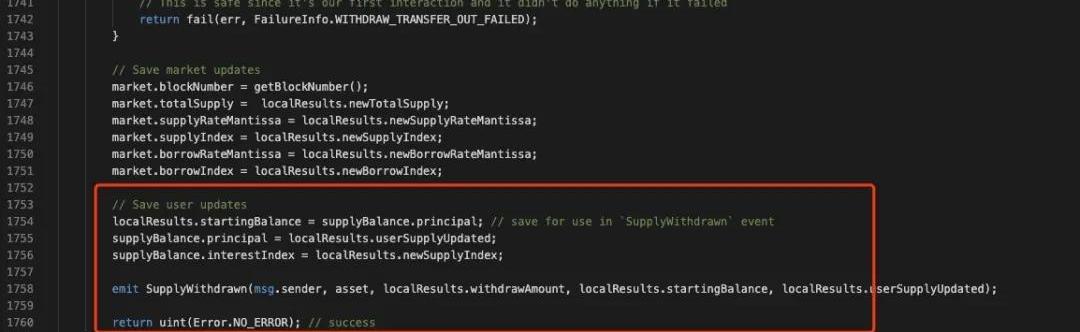

这里有两个关键的地方:1、在函数的开头,合约首先获取了storage的market及supplyBalance变量。2、在withdraw()函数的末尾,存在同样的逻辑对market用户的余额信息(supplyBalance)进行了更新,更新值为扣除用户的提现金额后的余额。按正常的提现逻辑而言,在withdraw()单独执行的时候,用户的余额会被扣除并正常更新,但是由于攻击者将withdraw()嵌入在supply()中,在withdraw()函数更新了用户余额(supplyBalance)后,接下来在supply()函数要执行的代码,也就是1590行之后,用户的余额会再被更新一次,而用于更新的值会是先前supply()函数开头的保存在localResults中的用户原先的存款加上攻击者第一次调用supply()函数存款的值。在这样的操作下,用户的余额虽然在提现后虽然已经扣除了,但是接下来的supply()函数的逻辑会再次将用户未扣除提现金额时的值覆盖回去,导致攻击者虽然执行了提现操作,但是余额不但没有扣除,反而导致余额增加了。通过这样的方式,攻击者能以指数级别的数量提现,直至把Lendf.Me提空。防御建议

针对本次攻击事件慢雾安全团队建议:在关键的业务操作方法中加入锁机制,如:OpenZeppelin的ReentrancyGuard开发合约的时候采用先更改本合约的变量,再进行外部调用的编写风格项目上线前请优秀的第三方安全团队进行全面的安全审计,尽可能的发现潜在的安全问题多个合约进行对接的时候也需要对多方合约进行代码安全和业务安全的把关,全面考虑各种业务场景相结合下的安全问题合约尽可能的设置暂停开关,在出现“黑天鹅”事件的时候能够及时发现并止损安全是动态的,各个项目方也需要及时捕获可能与自身项目相关的威胁情报,及时排查潜在的安全风险附:OpenZeppelinReentrancyGuard

标签:USDPLYPPLUPPusdt币怎么兑换人民币simplyBrandAPPLEB币realmedicinesupplychain

\n    哈喽大家好,我是小K君,在之前的课程里,我们已经介绍了区块链相关的大部分技术.

1900/1/1 0:00:00编者按:本文来自Cointelegraph中文,作者:JOSHUAMAPPERSON,Odaily星球日报经授权转载.

1900/1/1 0:00:00近日,文艺复兴科技旗下的大奖章基金已经获得批准,参与CME的比特币期货交易,这则消息吸引了大家的广泛关注,也给市场打了一针“兴奋剂”.

1900/1/1 0:00:00作者:MetaFactory译者:Typto翻译机构:DAOSquare 《幸福美好的运动鞋厂》—JavierArrésMetaFactory创造了一种新的品牌经济,在这个经济模型中.

1900/1/1 0:00:00!webp\"data-img-size-val=\"1269,713\"\u002F\\>图为比特微COO陈建兵4月17日上午10:30,神马M30系列新品正式发布.

1900/1/1 0:00:00\n 哈喽大家好,我是小K君,今天我们要讲的内容是:“什么是分片技术”? 简单来说.

1900/1/1 0:00:00