前言

北京时间2022年3月22日,知道创宇区块链安全实验室监测到Fantom生态稳定币收益优化器OneRingFinance遭到闪电贷攻击,黑客窃取逾145万美元。

分析

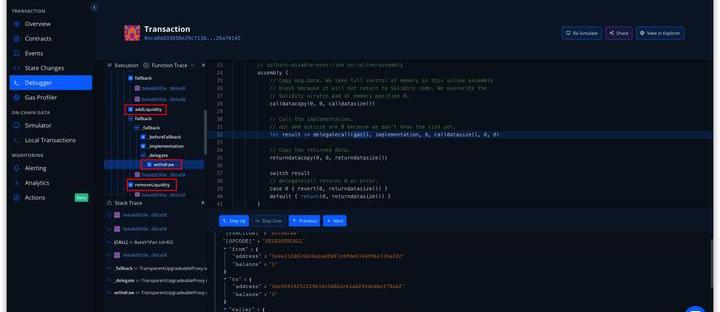

攻击事件如下图所示,该次攻击事件的问题点在于OneRingFinance直接使用交易对中的reserves来实时进行OShare的价格计算,攻击者通过Swap操作提高reserves的量,最终拉升OShare的价格,获取更多的资金。

基础信息

攻击合约:0x6A6d593ED7458B8213fa71F1adc4A9E5fD0B5A58

攻击者地址:0x12EfeD3512EA7b76F79BcdE4a387216C7bcE905e

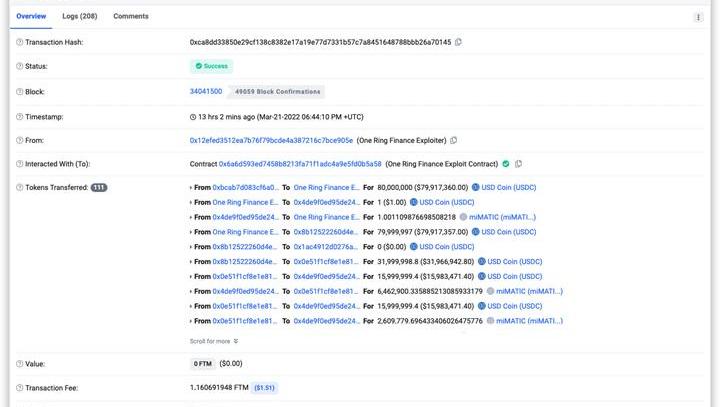

攻击tx:0xca8dd33850e29cf138c8382e17a19e77d7331b57c7a8451648788bbb26a70145

漏洞合约:0xc06826f52f29b34c5d8b2c61abf844cebcf78abf

流程

攻击者的核心攻击流程如下:

InfStones推出以太坊验证者服务:4月19日消息,Web3基础设施提供商InfStones宣布推出以太坊验证者服务,旨在满足以太坊上海升级后的市场需求,支持用户一键设置自己的验证节点,机构实体可以一次单击批量处理多达1000个验证者。此外,InfStones还将与其他流动性质押协议合作以降低32ETH质押门槛。(prnewswire)[2023/4/19 14:12:57]

攻击者从USDC/MIM交易对中闪电贷借出8000W的USDC到攻击合约中。

2.攻击者使用swap把1USDC兑换成1.001miMATIC。

3.使用depositSafe存入79999997的USDC。

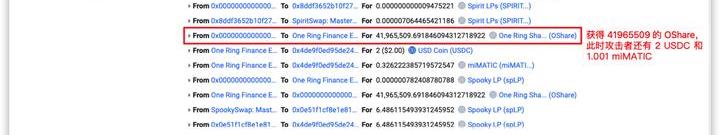

4.合约mint给攻击者41965509OShare,此时攻击者还有2USDC和1.001miMATIC。

Bitfinex宣布上线Harmony(ONE):12月2日消息,据Bitfinex官方公告,Bitfinex已上线高速、低成本扩容解决方案Harmony(ONE)。[2022/12/3 21:19:11]

5.攻击者将2USDC和0.326miMATIC添加流动性,获得7.82x10<sup>-7</sup>spLP。

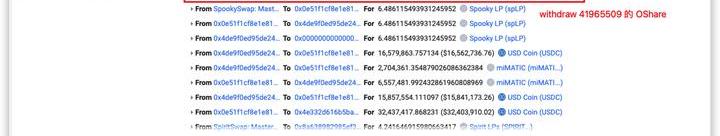

6.将41965509的OSharewithdraw兑换成81534750的USDC。

7.移除流动性获取0.790USDC和0.862miMATIC。

Atani融资630万美元,Conexo Ventures、JME等参投:总部位于西班牙马德里、运营加密资产交易平台的初创公司Atani宣布完成530万欧元(约合630万美元)的新一轮融资。该笔融资来自西班牙投资者,包括Conexo Ventures、JME、Encomenda Smart Capital和Lanai Partners。

Atani由Haydee Barroso Ba?ales和Paul Barroso(首席执行官)于2019年创建,开发了一个供投资者和加密资产交易员使用的平台,支持在同一平台管理所有加密货币相关资产。据悉,Atani此前已经融资75万美元。(Nordic 9)[2021/4/13 20:15:05]

8.把1.501miMATIC兑换成1.433USDC。

9.归还8000WUSDC和80080USDC的手续费,最净获得1534750-80080=1454670USDC

细节

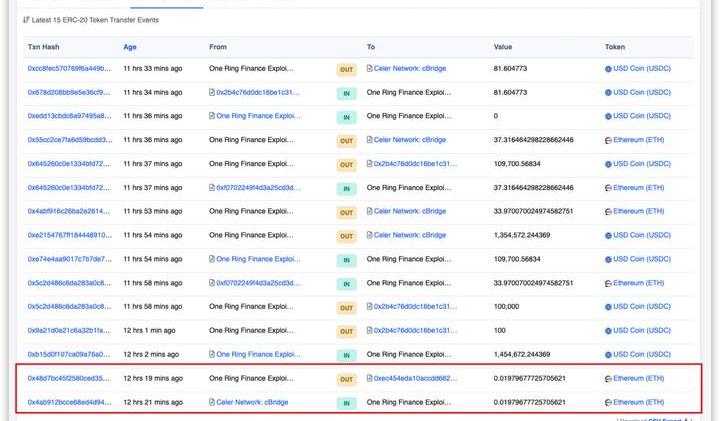

攻击者在攻击之前通过CelerNetwork的cBridge跨链获得了发起攻击所需的gas。

DFI.Money(YFII)利润回购部分销毁机制已启动:据DFI.Money(YFII)官方消息,基于此前YIP-11提案,YFII Vault利润回购部分启动销毁机制,YFII Vault所产生利润的5%部分将从公开市场上回购YFII并打入黑洞地址销毁,相关回购合约已经部署。[2020/11/17 21:04:04]

通过流程第二步我们可以看出当时USDC和miMATIC的兑换率为约1:1.001,而通过流程第三步和第四步的swap后可以在第五步中看到USDC和miMATIC的兑换率变成了约1:0.163,所以我们需要重点分析deposit函数和withdraw中计算价格的问题。

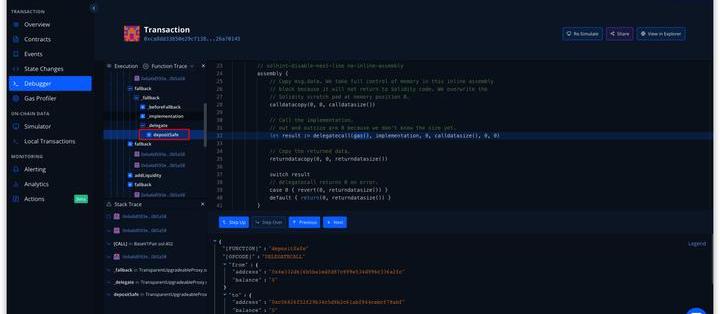

分析交易的Debugger,可以看到调用的是depositSafe函数。

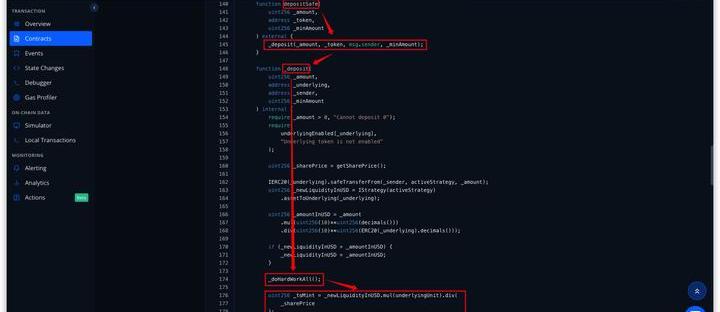

查看depositSafe函数,其内部会调用_deposit函数,继续跟进,发现在_deposit函数中又调用了_doHardWorkAll函数,最后mintOShare给攻击者。

动态 | Block.one发文解释EOSIO战略愿景:将扩展EOSIO平台:今日Block.one发文解释EOSIO战略愿景的细节(第一部分,共四部分),特别是谈到了如何以最大化效率,提升EOSIO软件的可扩展性,其中包括垂直扩展需求和水平扩展需求: 垂直扩展需求: - WASM - 多线程方法 - 改进节点 - 高级数据库技术 - 减少资源依赖 水平扩展需求: - IBC 机制 - 并行智能合约执行 - 抽象层 - 数据访问的可伸缩性 Block.one表示:通过不断地研究和创新,团队正在开发一个高效,强大的软件开发环境,能快速扩容以满足市场动态发展。同时,Block.one团队称会每周更新一篇文章,确保与社区保持联系,也方便社区成员了解EOSIO的更新情况。(MEET.ONE)[2019/7/19]

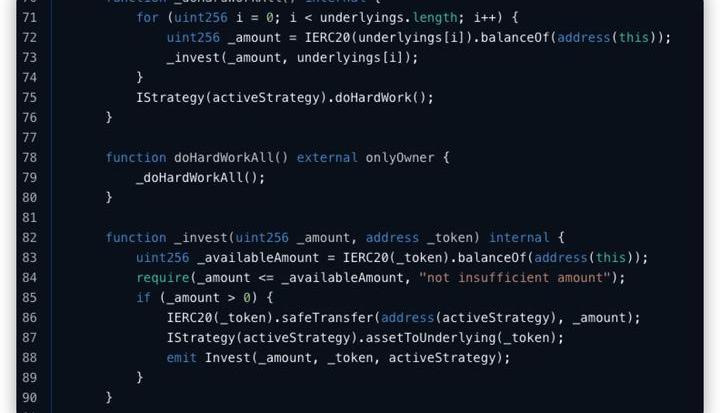

而在_doHardWorkAll函数中使用了for循环将部分存入的USDC全部兑换成其他的代币。

执行此次depositSafe函数时getSharePrice计算的OShare价格为1062758591235248117。

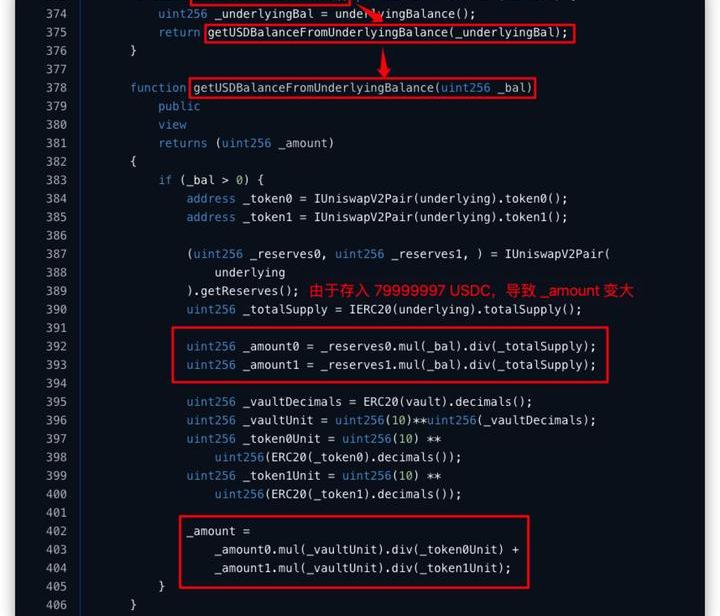

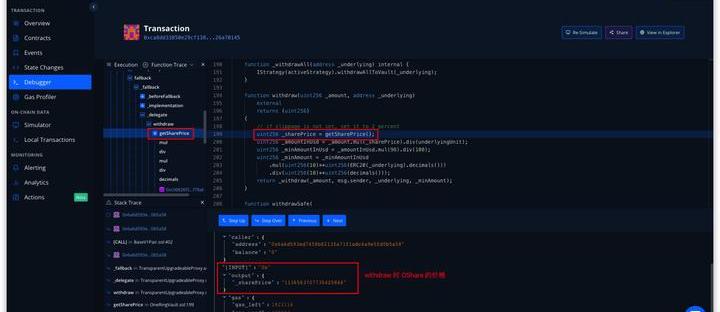

接下来我们看下getSharePrice函数的代码,在getSharePrice函数中调用了balanceWithInvested函数,而在balanceWithInvested函数中又调用了investedBalanceInUSD函数。

继续跟进,investedBalanceInUSD函数是在合约MasterChefBaseStrategy中,其合约地址为:https://ftmscan.com/address/0xdbc07e219ba0cb5fddcd0fa0c5cc1eddfb77e082#code

investedBalanceInUSD函数返回的是getUSDBalanceFromUnderlyingBalance函数,在getUSDBalanceFromUnderlyingBalance函数中可以发现合约使用两个代币的数量进行计算,而前面攻击者由于闪电贷存入了大量的USDC,从而使得最终的_amount的值也变大了。再次回到getSharePrice函数中就可以发现,_sharePrice也会相应变大。

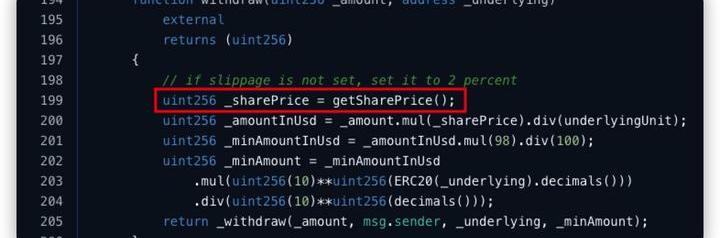

流程第六步使用了withdraw函数。

在withdraw函数中我们发现同样调用了getSharePrice计算OShare价格,在该阶段为1136563707735425848,OShare的价格的确变大了,而最终的取款数量是通过内部调用_withdraw函数计算得到的。

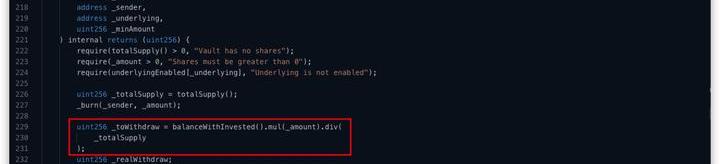

_withdraw函数中最终取款的值为_realWithdraw,而_realWithdraw=_toWithdraw.mul(uint256(10)**uint256(ERC20(_underlying).decimals())).div(uint256(10)**uint256(decimals()));,所以我们再看到_toWithdraw,发现其值同样是由balanceWithInvested计算得到的,所以这就会导致最终将OShare兑换成USDC变多。

总结一下:

USDC↑->_amount↑->getUSDBalanceFromUnderlyingBalance(_underlyingBal)↑->investedBalanceInUSD()↑->balanceWithInvested()↑->_sharePrice↑

USDC↑->_amount↑->getUSDBalanceFromUnderlyingBalance(_underlyingBal)↑->investedBalanceInUSD()↑->balanceWithInvested()↑->_toWithdraw()↑->_realWithdraw()↑

后续处理

针对此次攻击,OneRingFinance团队采取了四种补救措施,包括暂停保险库,分析、调试、修复漏洞,通过财政库还款,以及提供漏洞赏金。

保险库状态:保险库已暂停,OneRingFinance团队正在努力重新设置。

分析、调试、修复:OneRingFinance团队已工作了很多小时,来修复允许黑客执行这次攻击的问题,团队已与许多合格开发者、协议合作,以查漏协议中所有的代码,协议有漏洞是完全出乎意料的,甚至对一些高级开发人员来说也是如此,因为他们以前审查过OneRingFinance的代码。

通过协议财政部还款:该团队正在制定一项计划,为受影响的人提供具体的中长期还款计划。

赏金:团队将提供被盗资金的15%以及100万RING代币,作为黑客返还资金的赏金。

总结

该次攻击事件是由于项目使用实时储备量来计算价格导致攻击者通过闪电贷借出大量USDC并存入使得储备量增大拉升OShare价格造成差值从而获利。

标签:USDANCNCEBALUSDFYfrx.financepicklefinancemexcglobal是什么交易所

作者:秋月(twitter:@qiuyue_analyst);公众号:worldeye2020审校:Jeffrey翻译:biubiubird媒体:@bitmidas 恐怖的CPI数据在2022–.

1900/1/1 0:00:00Polkadot生态研究院出品,必属精品波卡一周观察,是我们针对波卡整个生态在上一周所发生的事情的一个梳理,同时也会以白话的形式分享一些我们对这些事件的观察.

1900/1/1 0:00:00MantaNetwork与Axelar近期宣布了跨链合作,MantaNetwork将通过Axelar跨链桥为其Layer1隐私网络引入更多生态资产.

1900/1/1 0:00:002022年2月9日,WorldMobile与FulhamFC合作,在伦敦和桑给巴尔的新联网学校为教师举办互联网安全讲座.

1900/1/1 0:00:00特别感谢Zeo、DAOctor、Zhengyu、Christina的贡献、审阅和反馈。构建知识结构数据库和更好地可视化知识是推进计算机科学、人工智能和Web的重要任务.

1900/1/1 0:00:00区块链可以验证信息,减少欺诈,帮助创建次世代教育机构今天的教育系统面临比以往更多的挑战和问题,尤其是在美国。大学学费的大幅上涨、行政成本的增加和其他问题只是强调了教育行业变革的必要性.

1900/1/1 0:00:00