1.前言

北京时间2022年03月13日,知道创宇区块链安全实验室监测到BSC上Paraluni项目遭到攻击,黑客获利约170万美金。知道创宇区块链安全实验室将对本次事件深入跟踪并进行分析。

2.分析

2.1基础信息

攻击者地址:0x94bc1d555e63eea23fe7fdbf937ef3f9ac5fcf8f

攻击者合约:0x4770b5cb9d51ecb7ad5b14f0d4f2cee8e5563645

攻击交易哈希:0x70f367b9420ac2654a5223cc311c7f9c361736a39fd4e7dff9ed1b85bab7ad54

Masterchef合约:0xa386f30853a7eb7e6a25ec8389337a5c6973421d

ABCDE Capital发布开源并行Sequencer验证项目paraSequencer:4月8日,据官方消息,ABCDE Capital 发布开源并行 Sequencer 验证项目 paraSequencer,旨在通过并行处理的方式提高基于 Geth 的 Layer2、ZKRollup、ZKevm 项目 Sequencer 性能。据悉,在目前的 POC 版本中,paraSequencer 可比单线程串行 Sequencer 性能提高 300%-800%。[2023/4/8 13:51:45]

UBT代币合约:0xca2ca459ec6e4f58ad88aeb7285d2e41747b9134

UGT代币合约:0xbc5db89ce5ab8035a71c6cd1cd0f0721ad28b508

Partisia Blockchain与OriginAll合作以打击非洲假药:金色财经报道,Partisia Blockchain已与在瑞士注册的技术公司OriginAll建立合作伙伴关系,以在非洲阻止制药欺诈。Partisia Blockchain将为OriginAll的防伪解决方案提供技术基础。两个团队创建了代币化平台Origin All Healthies,可跟踪交易、慈善汇款和供应链物流。通过使用Origin All Healthies,可以轻松跟踪药物是否是从授权经销商处购买的。每笔交易都使用一个属于合法产品的唯一标识符(UID)。据悉,根据世界卫生组织的数据,截至2021年,在非洲国家,70%的药品都是假药,假药市场的净收入可能超过4万亿美元。[2021/12/22 7:55:00]

2.2项目背景

Layer2 DAO基础协议Metis宣布与区块链分析平台PARSIQ达成战略合作伙伴关系:据官方消息,美东时间6月8日,Layer 2 基础协议Metis宣布与区块链分析平台PARSIQ达成战略合作伙伴关系,并将合力推动Defi生态系统的数据处理及监控技术的完善,Metis Layer 2生态系统将受益于访问 PARSIQ 的数据流处理服务,且为Defi项目提供更好的市场活动分析和安全功能。

PARSIQ 是一个区块链监控和工作流自动化平台,是区块链和链下应用程序之间的多层次架构。PARSIQ 的 DeFi 丰富的合作伙伴名单也将受益于 Metis Layer 2,增加了越来越多的 DeFi 用例合作者名单,其中包括 Bagels Finance、OpenDeFi、Asteria 和 Rozoj。

Metis是Layer2 DAO基础协议,用于DAC(去中心化的自组织公司)的创建、管理和发展。Metis通过其DAC框架,在高性能、高扩展性、低成本的Layer2之上支撑区中心化应用和经济体的运行。[2021/6/9 23:24:34]

Paraluni项目是新加坡ParallelUniverse基金会发布的一个基于币安智能链的匿名项目,用户可以通过与masterChef合约交互进行质押代币获取流动性收益。

动态 | CryptoCompare:监管更严格的司法管辖区的加密交易平台表现更好:据cointelegraph报道,加密货币数据和索引提供商CryptoCompare的新研究评估了加密货币交易所的表现。CryptoCompare分析了5月1日至5月30日期间收集的数据,并考虑了一系列关键因素。结果显示,表现最好的加密货币交易所位于美国、韩国和日本,而马耳他的常驻加密货币交易所表现不佳。 CryptoCompare在报告中指出,在具有更严格监管的司法管辖区的交易平台往往表现更好。根据上述指标,在十大领先的交易所中,Coinbase排名第一,其次是Poloniex和Bitstamp。币安的调整后交易量排名第8。该报告进一步指出,只有六个加密交易所获得了“AA”级别,即Coinbase、Poloniex、Bitstamp、BitFlyer、Liquid和itBit。此外,只有5.6%的总交易量来自许可交易所,7%的交易量来自注册为货币服务业务(MSB)的交易所。[2019/6/15]

2.3攻击流程

为了使得攻击流程更加清晰,我们将本次攻击分为两个阶段进行分析。

预攻击阶段

1.攻击者创建部署两个代币合约UBT和UGT。UBT:改写transferFrom函数,实现对MasterChef的deposit()函数和withdrawAsset()函数的调用。UGT:ERC20代币标准的代币合约2.攻击者使用闪电贷从pancakeSwap借出156,984BSC-USD和157,210BUSD。3.将借出的USDT和BUSD向对应的ParaPair添加流动性,获得155,935枚ParaluniLP代币到UBT合约中。此时获取的Lp代币为后续的攻击提供重要支持。

核心攻击阶段

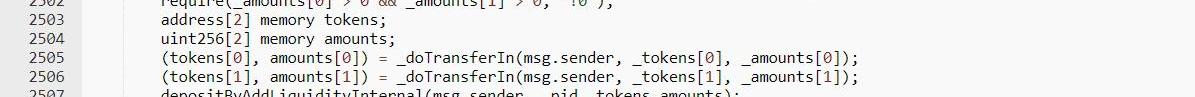

1.调用MasterChef合约中的depositByAddLiquidity函数,传入参数为_pid:18,_token:,_amounts:,表示向18号池子添加1个UGT和1个UBT的流动性。

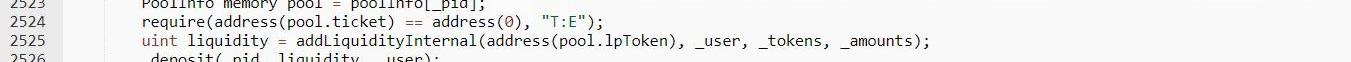

2.然后内部调用depositByAddLiquidityInternal函数,该函数的主要作用是调用addLiquidityInternal函数去铸造LP代币,然后调用_deposit函数存入LP代币到用户地址。但是函数并未校验用户传入的_tokens和池子编号为_pid的tokens是否匹配,这就造成攻击者能够利用自己创建部署的恶意代币进行后面重要操作。

3.depositByAddLiquidityInternal再内部调用addLiquidityInternal函数,该函数通过合约中LP代币余额变化计算出需要deposit的数量。

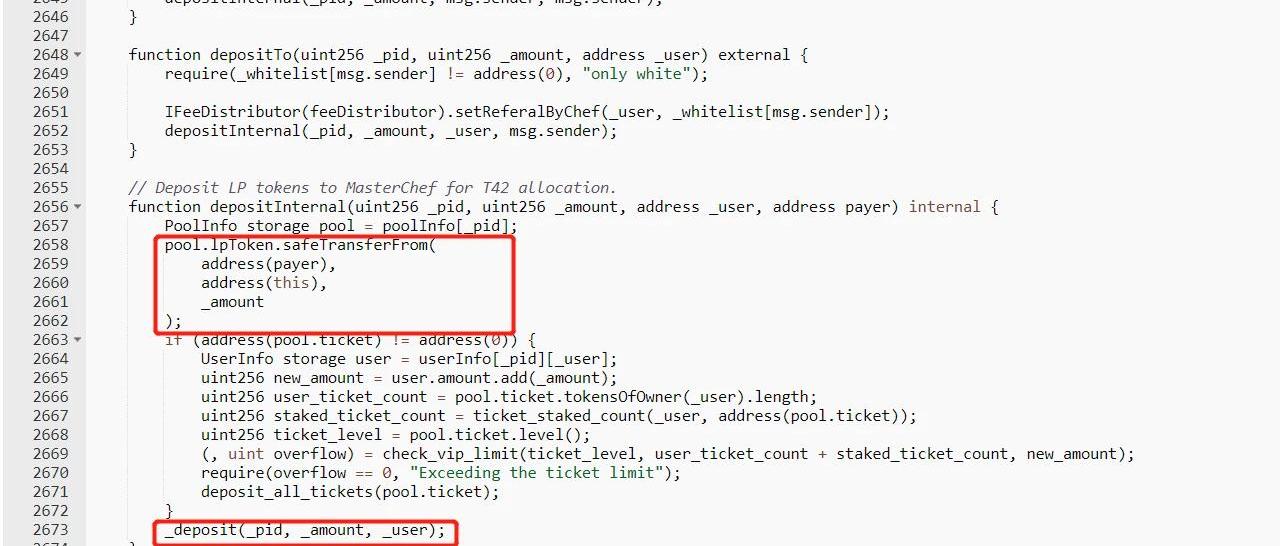

4.其中当addLiquidityInternal函数调用到paraRouter.addLiquidity时,会调用攻击者在预攻击阶段部署的UBT代币合约中的transferFrom函数完成添加流动性操作。

但该恶意合约改写transferFrom后会调用MasterChef的deposit()函数将预攻击阶段第三步获取的LP代币转入masterChef中,此时的masterChef中LP余额已经变化,然后会调用_deposit函数存入LP代币到用户地址,此时获取第一份LP代币。

然后加上恶意合约的transferFrom调用deposit()时也会调用_deposit函数存入LP代币到用户地址,就相当于获取了两份LP代币。

5.攻击者分别调用UBT合约中的withdrawAsset函数和利用攻击合约调用Mastechef合约中的withdraw函数提取两份相同的LP到攻击合约中;

6.最后移除流动性获取31万枚BSC-USD和31万枚BUSD,然后归还闪电贷完成攻击。

3.漏洞核心

本次的攻击主要是MasterCheif合约中的depositByAddLiquidity函数并未校验用户传入的_tokens和池子编号为_pid的tokens是否一致,且外部调用时并未考虑到重入问题添加重入锁,最终导致攻击者能够传入外部恶意代币合约进行重入攻击。

4.总结

知道创宇区块链安全实验室在此提醒,任何有关deposit等操作都需要慎重考虑,合约审计、风控措施、应急计划等都有必要切实落实。

Web3目的是实现价值交换,DEX处于提供这种效用和捕获价值的最佳位置,它们是如何捕获和分配价值,本文为你解答。交易费用是为DeFi协议产生现金流的最直接方法之一.

1900/1/1 0:00:00投资者一周撤资70亿美元全球最大稳定币还能稳得住么?此前,Tether声称其发行流通的USDT都与1美元挂钩.

1900/1/1 0:00:00章鱼网络创始人Louis,分享了他对链游经济系统的思考:重点1:链游的游戏经济范式发生了转变,从封闭的专卖式的经济变成真正的开放市场.

1900/1/1 0:00:00PresentedbyDiegoPrats&ManuDrijvers 互联网计算机概述互联网计算机是一个像比特币和以太坊的Layer1公链,但技术是完全独特的.

1900/1/1 0:00:00北京时间2022年5月16日凌晨4:22:49,CertiK安全技术团队监测到FEG在以太坊和BNB链上遭受大规模闪电贷攻击,导致了价值约130万美元的资产损失.

1900/1/1 0:00:00ChainlinkPriceFeeds在2019年发布,服务智能合约开发者不断增长的DeFi应用开发需求,为区块链网络接入安全、精准和实时的金融市场数据.

1900/1/1 0:00:00