2月19日,全球最大的NFT交易平台OpenSea刚开始支持用户使用新合约,一些用户的NFT资产就被盗了。

次日,OpenSea的CEO Devin Finzer在推特上披露,「这是一种网络钓鱼攻击。我们不相信它与 OpenSea 网站相关联。到目前为止,似乎有 32 个用户签署了来自攻击者的恶意有效载体,他们的一些 NFT 被盗。」Finzer称,攻击者钱包一度通过出售被盗NFT获得了价值170万美元的ETH。

用户NFT被盗后,不少人在推特上猜测,钓鱼攻击的链接可能隐藏在假冒的「OpenSea致用户」邮件中。因为19日当日,该交易平台正在进行一项智能合约升级,用户需要将列表迁移到新的智能合约中。攻击者很可能利用了这次的升级消息,将钓鱼链接伪装成通知邮件。

2月21日,OpenSea的官方推特更新回应称,攻击似乎不是基于电子邮件。截至目前,钓鱼攻击的来源仍在调查中。

JPEG'd:JPEG'd合约未被黑客攻击,NFT与财库资金安全:7月31日消息,DeFi公共产品JPEG'd发推称,pETH-ETH曲线池遭遇攻击。允许借用NFT的金库合约是安全的,仍在正常运行。NFT与财库资金安全。JPEG'd合约没有被黑客攻击,是安全的。

金色财经此前报道,据Beosin旗下Beosin EagleEye安全风险监控、预警与阻断平台监测显示,JPEG'd遭遇攻击,损失至少约1000万美元。JPEG'd遭遇攻击的根本原因在于重入,攻击者在调用remove_liquidity函数移除流动性时通过重入add_liquidity函数添加流动性,由于余额更新在重入进add_liquidity 函数之前,导致价格计算出现错误。[2023/7/31 16:08:05]

2月18日,OpenSea开始了一项智能合约的升级,以解决平台上的非活跃列表问题。作为合约升级的一部分,所有用户都需要将他们在以太坊上的NFT列表迁移至新的智能合约中,迁移期将持续7天,到美东时间的2月25日下午2点完成,迁移期间,用户NFT在OpenSea上的旧报价将过期失效。

巴克莱金融科技中心Rise举行CBDC黑客马拉松:金色财经报道,巴克莱银行的金融科技中心Rise举行了为期两天的CBDC黑客马拉松比赛,9个团队尝试了6项关键挑战。欧洲中央银行(ECB)和英格兰银行(BoE)有专门的工作小组探索其中的机会和风险,并起草和公布了一些设计选择。

黑客马拉松要求参与者连接到巴克莱银行的中央银行、支付接口供应商(PIPs)、商业银行和其他生态系统服务的模拟。这个模拟是基于英格兰银行(BoE)为英国零售CBDC提供的平台模型。这些团队代表了一系列的参与者,包括IBM、劳埃德银行集团、万事达卡、Industria、REGnosys、Rethink Ledgers、UST、SDK.finance和巴克莱银行(巴克莱银行没有资格获得名额)。

这些团队利用各种技术将他们的解决方案变为现实,如Corda、Ethereum、Java、数字资产建模语言(DAML)和其他技术。(finextra)[2022/10/1 18:36:37]

2月19日,用户需要配合完成的操作开始了。人们没有想到,在忙乱的迁移过程中,黑客的「黑手」伸向了OpenSea用户的钱包里。从用户们在社交平台的反馈看,大部分攻击发生在美东时间下午5点到晚上8点。

动态 | 报告:去年有3%的加密货币交易所被黑客入侵:CryptoCompare发布的一份报告显示,去年有3%的加密货币交易所被黑客入侵,有4%的交易所提供某种形式的保险。顶级交易所占2019年第四季度全球交易量的27%,次级交易所占73%。16%的交易所在冷钱包中持有超过95%的加密货币。(Crypto Globe)[2020/2/12]

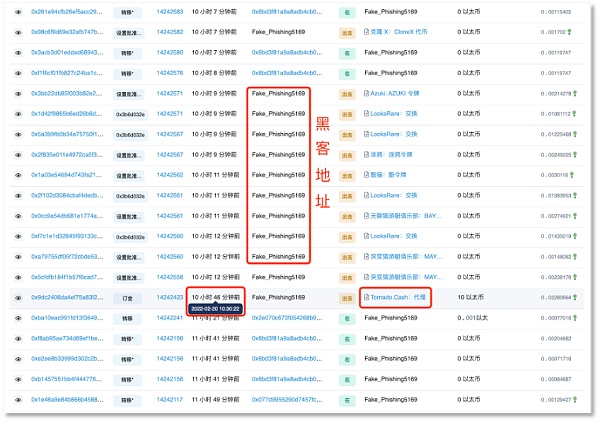

从后来在以太坊浏览器上被标记为「网络钓鱼/黑客」的地址上看,19日晚18时56分,被盗的资产开始从黑客地址转移,并在2月20日10时30分出现了通过混币工具Tornado Cash「洗币」的操作。

黑客链上地址的部分动向

声音 | Coinbase首席执行官:加密货币中大多数错误都是个人失误 而非黑客攻击:据CCN报道,Coinbase首席执行官Brian Armstrong表示,加密货币中大多数最大的错误都是人为造成的,而非黑客攻击,因为人们无法时刻确保任何细节都是正确的。在热钱包中存储大量比特币更是危险的,因为人不仅自己会犯错,还有远远超出自己控制范围的系统部分也可能会出现错误。[2019/2/22]

用户NFT被盗后,「OpenSea被黑客攻击,价值2亿美元资产被盗」的说法开始在网络上蔓延,人们无从得知失窃案的准确原因,也无法确认到底殃及了多少用户。

直到2月20日,OpenSea的CEO Devin Finzer才在推特上披露,「据我们所知,这是一种网络钓鱼攻击。我们不相信它与 OpenSea 网站相关联。到目前为止,似乎有 32 个用户签署了来自攻击者的恶意有效载体,他们的一些 NFT 被盗。」Finzer 驳斥了「价值2 亿美元的黑客攻击的传言」,并表示攻击者钱包通过出售被盗NFT 获得了价值170?万美元的ETH。

区块链安全审计机构 PeckShield 列出了失窃NFT的数量,共计315个NFT资产被盗,其中有254个属于ERC-721标准的NFT,61个为ERC-1155标准的NFT,涉及的NFT品牌包括知名元宇宙项目Decentraland 的资产和NFT头像「无聊猿」Bored Ape Yacht Club等。该机构还披露,黑客利用Tornado Cash清洗了1100 ETH,按照ETH当时2600美元的价格计算,清洗价值为286万美元。

用户NFT失窃事件发生后,有网友猜测,黑客利用了OpenSea升级的消息,将钓鱼链接伪造成通知用户的邮件,致使用户上当受而点击了危险链接。

对此,Devin Finzer表示,他们确信这是一次网络钓鱼攻击,但不知道钓鱼发生在哪里。根据与32名受影响用户的对话,他们排除了一些可能性:攻击并非源自OpenSea官网链接;与OpenSea电子邮件交互也不是攻击的载体;使用OpenSea 铸造、购买、出售或列出NFT不是攻击的载体;签署新的智能合约(Wyvern 2.3 合约)不是攻击的载体;使用 OpenSea 上的列表迁移工具将列表迁移到新合约上不是攻击的载体;点击官网banner页也不是攻击的载体。

简而言之,Finzer试图说明钓鱼攻击并非来自OpenSea网站的内部。2月21日凌晨,OpenSea官方推特明确表示,攻击似乎不是基于电子邮件。

截至目前,钓鱼攻击到底是从什么链接上传导至用户端的,尚无准确信息。但获得Finzer认同的说法是,攻击者通过钓鱼攻击拿到了用户转移NFT的授权。

推特用户Neso的说法得到了Finzer的转发,该用户称,攻击者让人们签署授权了一个「半有效的 Wyvern 订单」,因为除了攻击者合约和调用数据(calldata)之外,订单基本上是空的,攻击者签署了另一半订单。

该攻击似乎利用了Wyvern 协议的灵活性,这个协议是大多数 NFT 智能合约(包括在 OpenSea上制定合约)的基础开源标准,OpenSea 会在其前端/API上验证订单,以确保用户签署的内容将按预期运行,但这个合约也可以被其他更复杂的订单使用。

按照Neso的说法,首先,用户在Wyvern上授权了部分合约,这是个一般授权,大部分的订单内容都留着空白;然后,攻击者通过调用他们自己的合约来完成订单的剩余部分,如此一来,他们无需付款即可转移 NFT 的所有权。

简单打个比方就是,黑客拿到了用户签名过的「空头支票」后,填上支票的其他内容就搞走了用户的资产。

也有网友认为,在钓鱼攻击的源头上,OpenSea排除了升级过的、新的Wyvern 2.3合约,那么,不排除升级前的、被用户授权过的旧版本合约被黑客利用了。对此说法,OpenSea还未给出回应。

截至目前,OpenSea仍在排查钓鱼攻击的源头。Finzer也提醒不放心的用户,可以在以太坊浏览器的令牌批准检查程序(Ethereum Token Approval)上取消自己的NFT授权。

标签:NFTENSOPENSEAMINUTE Vault (NFTX)EOS Se7ensOpenAI ERCSeamlessSwap

上期《人机博弈才刚刚开始》讲到了为什么 DID 和 PoP 在 Web 3.0 尤为重要。本周,我们将对 DID 和PoP的概念进行挖掘,并为大家介绍几个 PoP 验证方式和头部项目.

1900/1/1 0:00:00在《Azuki:日本动画与Web3.0后民族身份特征?》一文中,我从Azuki作为日本动画的一个延续的角度,阐述了Web3.0的去中心化理念与日本科幻动画里的虚拟世界相互呼应的原因.

1900/1/1 0:00:002022年1月的Dapp行业报告显示,尽管加密市场发生了崩盘,区块链仍表现活跃。游戏和NFT系列再次在关键指标中发挥重要作用,而DeFi中的TVL则出现了相当大的下降.

1900/1/1 0:00:002014 年 12 月,Robinhood 在 AppStore 上推出,其使命是「为所有人实现金融民主化」.

1900/1/1 0:00:00头条▌由国际奥委会官方授权发行的冰墩墩NFT两日已上涨近千倍2月14日消息,据中国基金报,由国际奥委会官方授权发行的冰墩墩NFT(Non-Fungible Token非同质化代币)数字藏品这两日.

1900/1/1 0:00:001. NFT发展历程以及产业价值链1.1 近期 NFT 发展迅速,交易量大幅上涨、近期 NFT 发展迅速,交易量大幅增长.

1900/1/1 0:00:00