据 Jet Protocol 官方博客披露,他们近期修复了一个赏金漏洞,这个漏洞会导致恶意用户可以提取任意用户的存款资金,慢雾安全团队对此漏洞进行了简要分析,并将分析结果分享如下。

(来源:https://www.jetprotocol.io/posts/jet-bug-disclosure)

相关信息

Jet Protocol 是运行在 Solana 上的一个借贷市场,用户可将账号里的代币(如:USDC、SOL)存入金库,赚取年化收益,同时也可以按一定的比例借出另一种代币。在这个过程中合约会给用户一个 note 凭证,作为用户未来的提款凭证,用我们熟悉的字眼来说就是 LP,而本次漏洞发生的原因也和这个 LP 的设计有关。

我们知道和以太坊合约相比,Solana 合约没有状态的概念,取而代之的是账号机制,合约数据都存储在相关联的账号中,这种机制极大提升了 Solana 的区块链性能,但也给合约编写带来了一些困难,最大的困难就是需要对输入的账号进行全面的验证。Jet Protocol 在开发时使用了 Anchor 框架进行开发,Anchor 是由 Solana 上的知名项目 Serum 团队开发的,可以精简很多账号验证及跨合约调用逻辑。

NFT借贷市场Arcade.xyz发现旧合约安全漏洞,已提醒受影响用户撤销权限:3月15日消息,去中心化NFT借贷市场Arcade.xyz发推称,经BlockSec的安全提醒,发现旧合约中涉及剩余代币批准的漏洞,该合约当前未在协议中使用。团队已经联系10名受影响的用户,并建议他们撤销权限。[2023/3/15 13:05:35]

Anchor 是如何工作的呢?我们可以从 Jet Protocol 的一段代码说起:

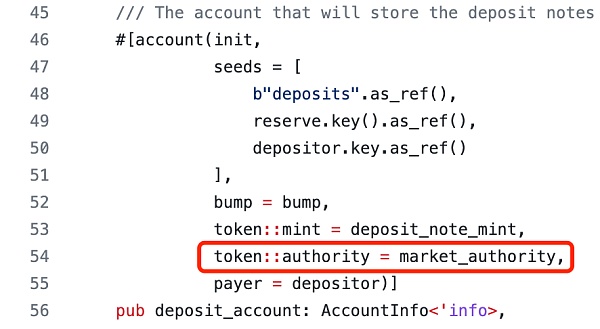

programs/jet/src/instructions/init_deposit_account.rs

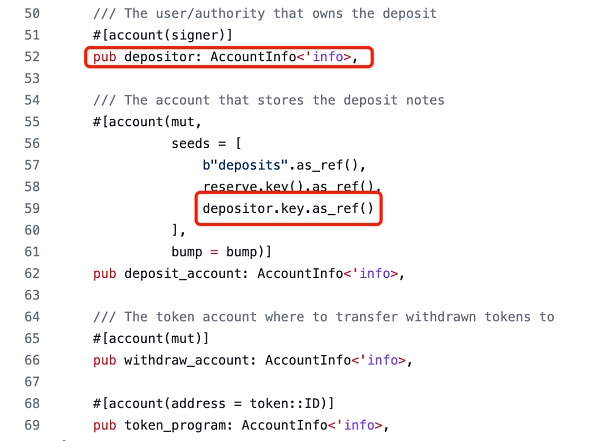

这里的 deposit_account 账号就是用于存储 LP 代币数据的账号,用户在首次使用时,需要调用合约生成该账号,并支付一定的存储费用。

而这里的 #[account] 宏定义限定了这个账号的生成规则:

Neodyme:solana代币借贷合同中的漏洞已修复:金色财经报道,据Neodyme的安全研究人员称,我们最近在 solana-program-library (SPL) 的代币借贷合同中发现了一个严重错误。存在风险的TVL总额约为26亿美元。其中一些价值被借出,其他一些低价值的代币在经济上是不可行的,但潜在的利润很容易达到数亿。

这个漏洞被修复了,dapps也及时更新,关闭了这个漏洞。我们相信最安全的代码是开源的,作为审计师,我们相信编写更好的代码的最好方法之一是了解漏洞。[2021/12/5 12:52:40]

规则 1:#[account(init, payer = <target_account>, space = <num_bytes>)]这个约束中,init 是指通过跨合约调用系统合约创建账号并初始化,payer=depositor 意思是 depositor 为新账号支付存储空间费用。

规则 2:#[account(seeds = <seeds>, bump)]这个约束中将检查给定帐户是否是当前执行程序派生的 PDA,PDA (Program Derived Address) 账号是一个没有私钥、由程序派生的账号,seed 和 bump 是生成种子,如果 bump 未提供,则 Anchor 框架默认使用 canonical bump,可以理解成自动赋予一个确定性的值。

BSC生态Rabbit Finance代码存在漏洞,或有跑路嫌疑:Medium用户Anonymous Dev发布文章称,BSC生态Rabbit Finance代码存在大量漏洞,或有跑路嫌疑。漏洞包括:1. 代币RABBIT的总供应量不是团队所称的203,000,000的硬顶;2. Rabbit's FairLaunch的拥有者可以随时无限量发行RABBIT代币;3. 100%的仓位可以随时被清算,资金随时会被盗,可配置的协议参数没有最大限制;4. 平台的所有资金都可能被盗;Rabbit的EOA账户可以随时升级执行合约据悉,Rabbit Finance是BSC生态杠杆流动性挖矿协议Alpaca Finance的竞争者,TVL约4.8亿美元,且经过了Certik和Chains Guard的安全审计。当前,代币RABBIT报0.27美元,24H跌幅近65%。另外,官方未对此事作出回应。[2021/7/14 0:50:17]

使用 PDA,程序可以以编程方式对某些地址进行签名,而无需私钥。同时,PDA 确保没有外部用户也可以为同一地址生成有效签名。这些地址是跨程序调用的基础,它允许 Solana 应用程序相互组合。这里用的是 "deposits" 字符 + reserve 账号公钥 + depositor 账号公钥作为 seeds,bump 则是在用户调用时传入。

Filecoin官方推出Filecoin Security网站,包括安全审计、漏洞赏金计划等:分布式储存网络Filecoin官方发文称,其已推出新的Filecoin Security网站(security.filecoin.io)。该网站将作为Filecoin安全程序的中心枢纽,用户可找到包括安全审计、漏洞赏金计划、负责的信息披露政策,以及以往报告的发现和防护措施。[2020/10/20]

规则 3:#[account(token::mint = <target_account>, token::authority = <target_account>)]

这是一个 SPL 约束,用于更简便地验证 SPL 账号。这里指定 deposit_account 账号是一个 token 账号,它的 mint 权限是 deposit_note_mint 账号,authority 权限是 market_authority。

Account 的宏定义还有很多,这里略表不提,详细可以考虑文档:https://docs.rs/anchor-lang/latest/anchor_lang/derive.Accounts.html

声音 | 腾讯御见:“Agwl”团伙通过入侵服务器下载释放“永恒之蓝”漏洞攻击等 进而植入挖矿木马:据腾讯御见威胁情报中心发文称,近日,御见威胁情报中心检测到“Agwl”团伙针对phpStudy网站服务器再度发起攻击,此次攻击“升级”后,被入侵服务器会下载释放“永恒之蓝”漏洞攻击、SQL爆破攻击。爆破攻击成功则通过cmd_shell下载植入木马http[:]//down.us-hack.ru/wk.exe。wk.exe会继续下载挖矿木马及远控木马,同时下载SQL爆破、“永恒之蓝”漏洞利用、Apache Solr漏洞(CVE-2019-0193)利用三种攻击方式进一步扩散传播病。此次受“Agwl”团伙攻击影响超过一万台服务器,影响严重地区分别北京、广东和浙江。据悉,2017年5月12日起,全球范围内爆发基于Windows网络共享协议进行攻击传播的蠕虫恶意代码,这是不法分子通过改造之前泄露的NSA黑客武器库中“永恒之蓝”攻击程序发起的网络攻击事件。被袭击的设备被锁定,并索要300美元比特币赎金。[2019/9/26]

有了这些前置知识,我们就可以直接来看漏洞代码:

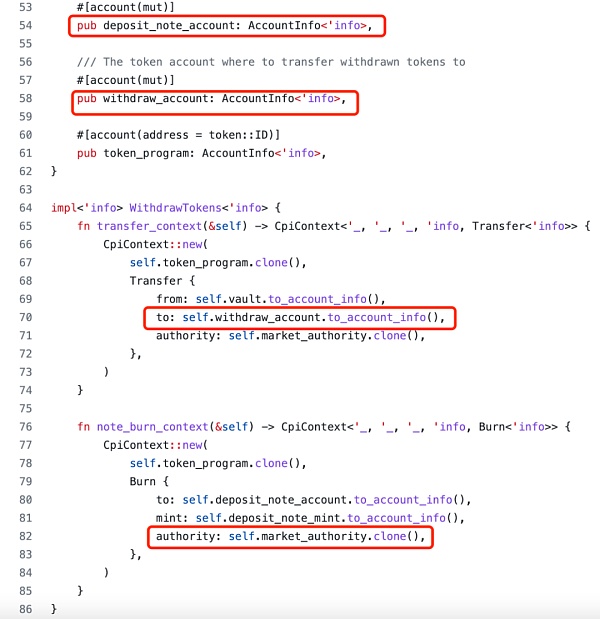

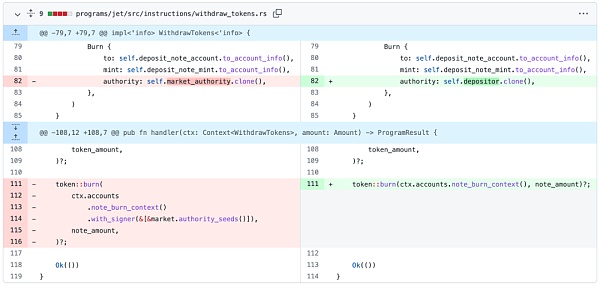

programs/jet/src/instructions/withdraw_tokens.rs

正常情况下,用户调用函数 withdraw_tokens 提币时,会传入自己的 LP 账号,然后合约会销毁他的 LP 并返还相应数量的代币。但这里我们可以看到 deposit_note_account 账号是没有进行任何约束的,用户可以随意传入其他用户的 LP 账号。难道使用别人的 LP 账号不需要他们的签名授权吗?

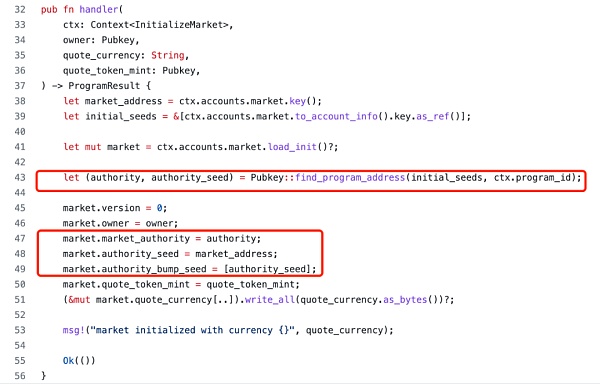

通过前面分析宏定义代码,我们已经知道了 market_authority 账号拥有 LP 代币的操作权限,确实不需要用户自己的签名。那么 market_authority 又是一个怎么样的账号呢?我们可以看这里:

programs/jet/src/instructions/init_market.rs

这个 market_authority 也是一个 PDA 账号。也就是说合约通过自身的调用就可以销毁用户的 LP 代币。那么对于恶意用户来说,要发起攻击就很简单了,只要简单地把 deposit_note_account 账号设置为想要窃取的目标账号,withdraw_account 账号设置为自己的收款账号,就可以销毁他的 LP,并把他的存款本金提现到自己的账号上。

最后我们看一下官方的修复方法:

补丁中并未直接去约束 deposit_note_account 账号,而是去除了 burn 操作的 PDA 签名,并将 authority 权限改成了 depositor,这样的话用户将无法直接调用这里的函数进行提现,而是要通过另一个函数 withdraw() 去间接调用,而在 withdraw() 函数中账号宏定义已经进行了严密的校验,恶意用户如果传入的是他人的 LP 账号,将无法通过宏规则的验证,将无法通过宏规则的验证,因为 depositor 需要满足 signer 签名校验,无法伪造成他人的账号。

programs/jet/src/instructions/withdraw.rs

总结

本次漏洞的发现过程比较有戏剧性,漏洞的发现人 @charlieyouai 在他的个人推特上分享了漏洞发现的心路历程,当时他发现 burn 的权限是 market_authority,用户无法进行签名,认为这是一个 bug,会导致调用失败且用户无法提款,于是给官方提交了一个赏金漏洞,然后就去吃饭睡觉打豆豆了。

而后官方开发者意识到了问题的严重性,严格地说,他们知道这段代码没有无法提现的漏洞,而是人人都可以提现啊,老铁,一个能良好运行的 bug 你知道意味着什么吗?!所幸的是没有攻击事件发生。

目前在 Solana 上发生过多起黑客攻击事件均与账号校验问题有关,慢雾安全团队提醒广大 Solana 开发者,注意对账号体系进行严密的审查。

本篇文章,我想深入地探讨一下NFT凭证的机制以及它是如何工作的。Web3 用户可以通过参加活动以及参与协议治理来获得相关凭证。与其他类型的 NFT 想比,代币化凭证具有不同的价值.

1900/1/1 0:00:002021年以来,围绕元宇宙的技术应用和产业投资日益成为社会关注的热点。微软、英伟达、脸书等国外科技企业已经开展布局元宇宙生态相关技术产品.

1900/1/1 0:00:00今天看到了一篇非常棒的文章,极力推荐给大家,很清晰的讲解了web3和web2互联网在架构上的区别,有助于大家更好的理解web3到底有什么不同,本文是对该文章进行拆解.

1900/1/1 0:00:00作者:Dune Anlystic联合创始人Fredrik Haga我们最近刚刚宣布以独角兽估值筹集了 6942 万美元的 B 轮融资.

1900/1/1 0:00:00内容构成了互联网的本质,有许多不同的形式,目前的 Web2互联网迭代支持文本、音频、视频或三者兼而有之。然而,内容并不是免费的资源.

1900/1/1 0:00:00谁能拒绝一个乐高方块搭成的世界呢相信有很多乐高粉丝或看过乐高大电影的朋友(无论是大朋友还是小朋友),都曾幻想过自己可以缩小 10 倍,走进一个万物皆由积木拼成的乐高世界.

1900/1/1 0:00:00