北京时间2022年5月16日凌晨4:22:49,CertiK安全技术团队监测到FEG在以太坊和BNB链上遭受大规模闪电贷攻击,导致了价值约130万美元的资产损失。

此攻击是由“swapToSwap()”函数中的一个漏洞造成的,该函数在未对传入参数进行筛查验证的情况下,直接将用户输入的 "path "作为受信任方,允许未经验证的 "path "参数(地址)来使用当前合约的资产。

因此,通过反复调用 "depositInternal() "和 "swapToSwap()",攻击者可获得无限制使用当前合约资产的许可,从而盗取合约内的所有资产。

受影响的合约地址之一:https://bscscan.com/address/0x818e2013dd7d9bf4547aaabf6b617c1262578bc7

Aave上线AMM Market,允许Uniswap和Balancer的流动性提供商使用LP代币作为抵押品:3月17日消息,去中心化借贷协议 Aave (AAVE)宣布上线 AMM 市场(AMM Market),可以使 Uniswap 和 Balancer 的流动性提供商(LP)可以使用其 LP 代币作为 Aave 协议的抵押品,未来 Aave 有可能部署更多的 AMM 流动资金池。[2021/3/17 18:51:49]

漏洞交易

漏洞地址: https://bscscan.com/address/0x73b359d5da488eb2e97990619976f2f004e9ff7c?

漏洞交易样本:https://bscscan.com/tx/0x77cf448ceaf8f66e06d1537ef83218725670d3a509583ea0d161533fda56c063

Balancer论坛提议每周分配3000BAL用于“治理挖矿”项目:Coopahtroopa在Balancer论坛当中发起一项提案,建议发起“治理挖矿”项目。他建议在每周通过流动性挖矿分配的145000枚BAL当中提取3000枚BAL用于“治理挖矿”项目。该项目需要通过社区领导的治理委员会实施开展。[2020/11/25 22:03:07]

被盗资金追踪:https://debank.com/profile/0x73b359d5da488eb2e97990619976f2f004e9ff7c/history

相关地址

攻击者地址:https://bscscan.com/address/0x73b359d5da488eb2e97990619976f2f004e9ff7c

攻击者合约:https://bscscan.com/address/0x9a843bb125a3c03f496cb44653741f2cef82f445

去中心化投资银行平台AllianceBlock与CertiK达成合作:去中心化投资银行平台AllianceBlock宣布与CertiK建立合作伙伴关系,旨在确保AllianceBlock协议始终满足高安全标准。作为合作的一部分,CertiK的专业服务部门(Professional Services Division)将对AllianceBlock网络进行深入审计,并将验证基于该网络的去中心化金融解决方案。[2020/10/29]

FEG代币地址:https://bscscan.com/token/0xacfc95585d80ab62f67a14c566c1b7a49fe91167

FEG Wrapped BNB(fBNB): https://bscscan.com/address/0x87b1acce6a1958e522233a737313c086551a5c76#code

动态 | Cere Network完成350万美元的种子融资:据CoinDesk消息,基于区块链的客户关系管理初创公司(CRM) Cere Network刚刚完成了一轮350万美元的种子融资。在Binance Labs、Neo Global Capital和Arrington XRP Capital等众多公司的支持下,Cere Network在纽约开设了办事处,并将于柏林区块链周期间宣布在柏林设立创新实验室。[2019/8/20]

攻击步骤

以下攻击流程基于该漏洞交易:https://bscscan.com/tx/0x77cf448ceaf8f66e06d1537ef83218725670d3a509583ea0d161533fda56c063

① 攻击者借贷915 WBNB,并将其中116 BNB存入fBNB。

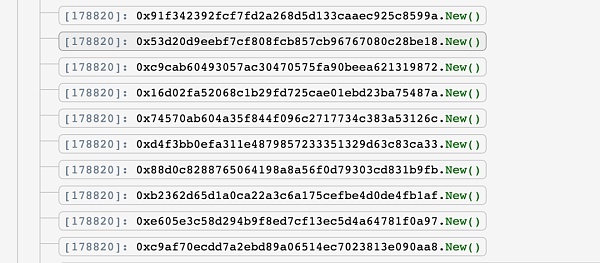

② 攻击者创建了10个地址,以便在后续攻击中使用。

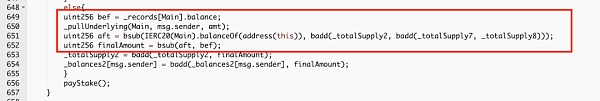

③攻击者通过调用 "depositInternal() "将fBNB存入合约FEGexPRO。

根据当前地址的余额,"_balances2[msg.sender]"被增加。

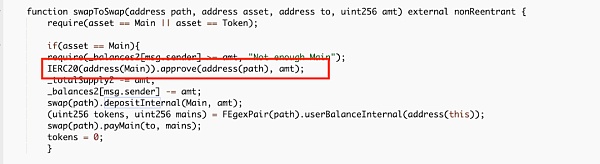

④ 攻击者调用了 "swapToSwap()",路径参数是之前创建的合约地址。

该函数允许 "path "获取FEGexPRO合约的114 fBNB。

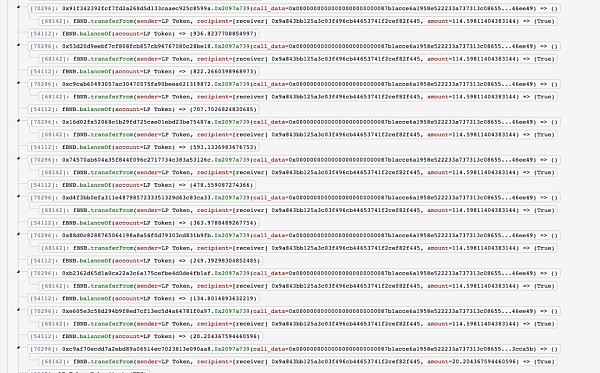

⑤ 攻击者反复调用 "depositInternal() "和 "swapToSwap()"(步骤③和④),允许多个地址(在步骤②中创建)获取fBNB代币,原因如下:

每次 "depositInternal() "被调用,_balance2[msg.sender]将增加约114 fBNB。

每次"swapToSwap()"被调用,攻击者所创建合约能获取该114 fBNB的使用权限。

⑥?由于攻击者控制了10个地址,每个地址均可从当前地址花费114个fBNB,因此攻击者能够盗取被攻击合约内的所有fBNB。

⑦ 攻击者重复步骤④⑤⑥,在合约内耗尽FEG代币。

⑧ 最后攻击者出售了所有耗尽的资产,并偿还闪电贷款,最终获取了其余利润。

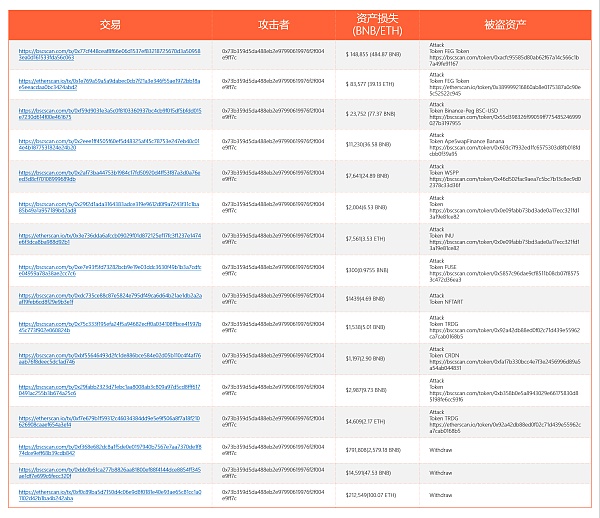

资产去向

截至2022年5月16日6:43,被盗资金仍存储在以太坊和BSC链上的攻击者钱包(0x73b359d5da488eb2e97990619976f2f004e9ff7c)中。

原始资金来自以太坊和BSC的Tornado cash:https://etherscan.io/tx/0x0ff1b86c9e8618a088f8818db7d09830eaec42b82974986c855b207d1771fdbe

https://bscscan.com/tx/0x5bbf7793f30d568c40aa86802d63154f837e781d0b0965386ed9ac69a16eb6ab

攻击者攻击了13个FEGexPRO合约,以下为概览:

标签:BNBSWAPANCCERbnbx币行情PhoenixDefiSwapSOKUDO FINANCEPaycer Protocol

引言本文为5月27日晚《Metaverse Insight首期交流——以太坊合并的影响》交流的会议纪要,会议主要讨论了ETH升级合并将带来的影响.

1900/1/1 0:00:00据 Footprint Analytics 不完全统计,目前 GameFi 已有 1400+ 款游戏。在近一年 GameFi 领域中,市场看到了巨大的爆发力,融资不断.

1900/1/1 0:00:00原文标题:《6 亿美元新「子弹」,a16z 会投资怎样的 Web3 游戏团队?》这是播客笔记整理,主持人为 Michail KatKoff,嘉宾是 a16z GP Jonathan Lai.

1900/1/1 0:00:00作为最流行的以太坊(ETH)客户端之一,OpenEthereum已经结束了对其软件的支持,为即将到来的以太坊合并做准备.

1900/1/1 0:00:00Opensea近日宣布为NFT市场创建了一个名为Seaport的协议。Seaport或许会从根本上改变我们购买/出售/交易NFT的方式。请以与Uniswap相同的方式看待Seaport.

1900/1/1 0:00:00【金色数藏META】于2020年5月20日-5月27日举办「520最××眼神挑战」,由金色数藏META运营团队筛选+全体用户投票产生的获奖者,可获得【金色数藏META】的520限定版数字藏品.

1900/1/1 0:00:00