前言

4 月 18 日,Tokenlon 宣布暂停 imBTC 转账,因其发现有攻击者通过 ERC777 在 Uniswap 流动性合约中的重入漏洞,对 ETH-imBTC 池循环套利。此次的攻击手法是一个存在于 Uniswap v1 上的已知漏洞,该漏洞最早由 Consensys 于 2019 年 4 月发现,当时 Consensys 只是发现了该风险,还没有发现可以利用这种手法进行攻击的 token。随后,在 imBTC 上线 Uniswap 后,由于 imBTC 是基于 ERC777 实现的,通过组合 ERC777 的特性及 Uniswap 代码上的问题,使攻击者可以通过重入漏洞实现套利。下面,我们将来分析此次套利中的攻击手法和具体的细节。

知识准备

ERC777 协议是以太坊上的代币标准协议,该协议是以太坊上 ERC20 协议的改进版,主要的改进点如下:

1. 使用和发送以太相同的理念发送 token,方法为:send(dest, value, data)

2. 合约和普通地址都可以通过注册 tokensToSend hook 函数来控制和拒绝发送哪些token(拒绝发送通过在hook函数tokensToSend 里 revert 来实现)

慢雾:Apple Store恶意钓鱼程序可模仿正常应用程序,盗取账号密码以绕过2FA:7月25日消息,慢雾首席信息安全官23pds发推提醒用户注意Apple ID出现的最新攻击案例,其中Apple Store出现恶意钓鱼程序,通过模仿正常应用程序盗取用户账号和密码,然后攻击者把自己的号码加入双重认证的信任号码,控制账号权限,用来绕过苹果的2FA。“加密货币用户务必注意,因为目前有不少用户、钱包的备份方案是iCloud备份,一旦被攻击,可能造成资产损失”。[2023/7/25 15:56:56]

3. 合约和普通地址都可以通过注册 tokensReceived hook 函数来控制和拒绝接受哪些token(拒绝接受通过在hook函数tokensReceived 里 revert 来实现)

4. tokensReceived 可以通过 hook 函数可以做到在一个交易里完成发送代币和通知合约接受代币,而不像 ERC20 必须通过两次调用(approve/transferFrom)来完成

5. 持有者可以"授权"和"撤销"操作员(operators: 可以代表持有者发送代币) 这些操作员通常是(去中心化)交易所、支票处理机或自动支付系统

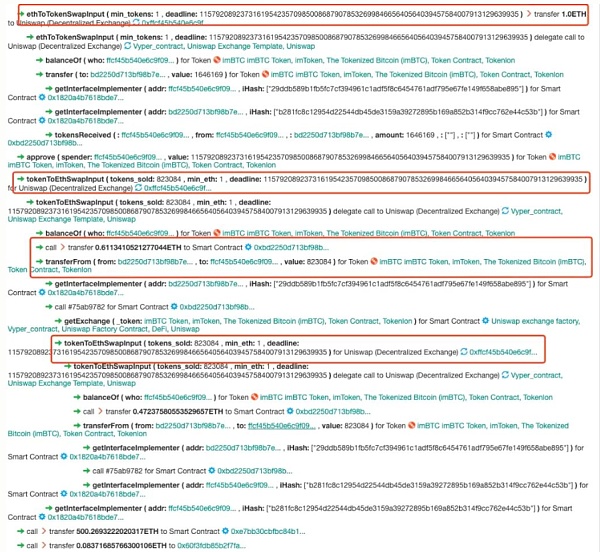

慢雾:近期出现假冒UniSat的钓鱼网站,请勿交互:5月13日消息,慢雾首席信息安全官 /img/2022811200052/0.jpg" />可以发现,攻击者两度向 Uniswap 合约转帐 imBTC,金额同样是 0.00823084,然后从 Uniswap 收取了两笔 ETH,看上去似乎是十分正常的两笔交易,实际上却是暗流涌动,另有玄机。为了更好的了解整一笔交易的细节,我们需要通过 bloxy.info 来查看交易的具体细节。

慢雾: 警惕比特币RBF风险:据BitMEX消息,比特币于区块高度666833出现陈腐区块,并产生了一笔 0.00062063 BTC 的双花交易。根据 BitMEX提供的交易内容来看,双花的两笔交易的nSequence字段的值都小于0xffffffff -1。慢雾安全团队初步认为此次双花交易有可能是比特币中的RBF交易。[2021/1/20 16:38:01]

通过查询交易的细节,我们发现,攻击者首先是通过 ethToTokenSwapInput 函数向 Uniswap 兑换了一些 imBTC,然后再通过 tokenToEthSwapInput 函数开始第一次用 imBTC 换取 ETH,然后 Uniswap 先将 ETH 转给了攻击者,再调用 imBTC 的 transferFrom 函数,由于 imBTC 实现了 ERC777 标准,所以在调用 imBTC 的 trasferFrom 函数的时候, imBTC 会对攻击者的 tokensToSend 函数进行调用。随后,在攻击者的 tokensToSend 函数中,攻击者会进行第二次用 imBTC 换取 ETH,然后流程结束。

通过查询交易的细节,我们发现,攻击者首先是通过 ethToTokenSwapInput 函数向 Uniswap 兑换了一些 imBTC,然后再通过 tokenToEthSwapInput 函数开始第一次用 imBTC 换取 ETH,然后 Uniswap 先将 ETH 转给了攻击者,再调用 imBTC 的 transferFrom 函数,由于 imBTC 实现了 ERC777 标准,所以在调用 imBTC 的 trasferFrom 函数的时候, imBTC 会对攻击者的 tokensToSend 函数进行调用。随后,在攻击者的 tokensToSend 函数中,攻击者会进行第二次用 imBTC 换取 ETH,然后流程结束。

从交易细节上看,这里似乎还是没有什么问题,我们继续跟踪 UniSwap 的代码。

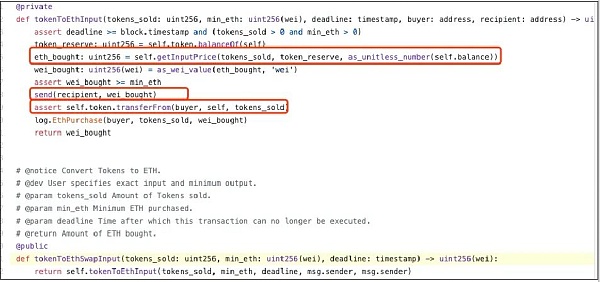

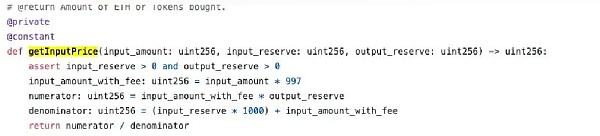

上面是代码是 Uniswap 的 ethToTokenSwapInput 函数的代码,根据代码分析, Uniswap 的 ethToTokenSwapInput 函数会调用 ethToTokenInput 函数,然后会先通过 getInputPrice 获取代币能换取的 eth 数量,之后通过 send 函数将 eth 发给用户,最后再通过 transferFrom 把代币转进合约。我们继续跟进 getInputPrice 函数。

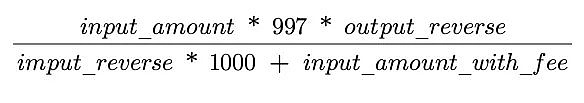

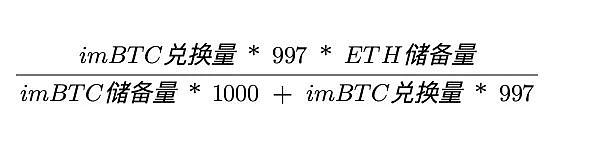

通过分析 getInputPrice 函数,我们能知道,ETH 获取量计算的公式为

把该公式放到 ethToTokenInput 函数的上下文中,该公式就变成了

在该公式下,一次正常的 imBTC 兑换 ETH 的过程中,作为分母的 imBTC 储备量在兑换过后应该要上升,对应的 ETH 储备量会变小。

在该公式下,一次正常的 imBTC 兑换 ETH 的过程中,作为分母的 imBTC 储备量在兑换过后应该要上升,对应的 ETH 储备量会变小。

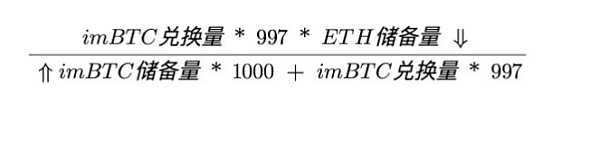

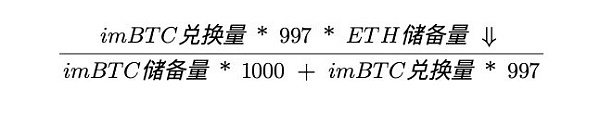

但是回顾攻击者的操作方式,在攻击者第一次发送 imBTC 兑换 ETH 的过程中,Uniswap 会先发送 ETH 给攻击者,这时候 Uniswap 中 ETH 储备量减少,然后 Uniswap 调用 transferFrom 函数,(注意此时还未将攻击者的 imBTC 扣除), 紧接着在 transferFrom 函数中攻击者调用的第二次的 ethToTokenSwapInput 时,通过 getInputPrice 获取兑换的 ETH 数量的公式会变成这样:

但是回顾攻击者的操作方式,在攻击者第一次发送 imBTC 兑换 ETH 的过程中,Uniswap 会先发送 ETH 给攻击者,这时候 Uniswap 中 ETH 储备量减少,然后 Uniswap 调用 transferFrom 函数,(注意此时还未将攻击者的 imBTC 扣除), 紧接着在 transferFrom 函数中攻击者调用的第二次的 ethToTokenSwapInput 时,通过 getInputPrice 获取兑换的 ETH 数量的公式会变成这样:

注意看,在第二次的兑换计算中,只有 ETH 的储备量变少了,而 imBTC 的储备量并未增加,这导致相比与单独的调用 ethToTokenSwapInput 函数,攻击者可以通过重入的方式,在第二次使用 imBTC 兑换 ETH 的过程中,使计算公式的分子发生了变化,而公式的分母不会发生变化。相比正常的兑换,攻击者通过重入方式进行的第二次兑换会获取微小的利润,导致有利可图。重复这样的过程,就能通过等量的 imBTC 获取更多的 ETH,导致 Uniswap 做事商的损失。

注意看,在第二次的兑换计算中,只有 ETH 的储备量变少了,而 imBTC 的储备量并未增加,这导致相比与单独的调用 ethToTokenSwapInput 函数,攻击者可以通过重入的方式,在第二次使用 imBTC 兑换 ETH 的过程中,使计算公式的分子发生了变化,而公式的分母不会发生变化。相比正常的兑换,攻击者通过重入方式进行的第二次兑换会获取微小的利润,导致有利可图。重复这样的过程,就能通过等量的 imBTC 获取更多的 ETH,导致 Uniswap 做事商的损失。

防御方法

1. 在 Uniswap 的 tokenToEthSwapInput 函数中加入 OpenZeppelin 的 ReentrancyGuard 函数,防止重入问题。

2. 在进行代币交换的时候,先扣除用户的代币,再将 ETH 发送给用户。

同时,针对本次攻击事件慢雾安全团队建议:

1. 在关键的业务操作方法中加入锁机制,如:OpenZeppelin 的 ReentrancyGuard

2. 开发合约的时候采用先更改本合约的变量,再进行外部调用的编写风格

3. 项目上线前请优秀的第三方安全团队进行全面的安全审计,尽可能的发现潜在的安全问题

4. 多个合约进行对接的时候也需要对多方合约进行代码安全和业务安全的把关,全面考虑各种业务场景相结合下的安全问题

5. 合约尽可能的设置暂停开关,在出现“黑天鹅”事件的时候能够及时发现并止损

6. 安全是动态的,各个项目方也需要及时捕获可能与自身项目相关的威胁情报,及时排查潜在的安全风险

最后的思考

这两天的 DeFi 世界被闹得沸沸扬扬,imBTC 作为 ERC777 代币首当其冲,ERC777 协议也饱受诟病,但是看完分析,造成此次的攻击事件原因,真的是 imBTC 或者是 ERC777 协议的问题吗?

如果 Uniswap 做好了 ERC777 的兼容,使用 ReentrancyGuard,并在代币交换的时候先扣除用户的代币,再将 ETH 发送给用户,这样的问题是不是就不会发生?

imBTC 作为 以太坊上 token 化的比特币代币协议,其安全性在自身单独运行的时候并不存在问题,第三方 DeFi 平台在接入的时候,应需要充分考虑平台本身的业务逻辑与接入代币之间的兼容性,才能避免因兼容性发生不必要的安全问题。而不是简单的将问题归咎于协议和代币提供方。

标签:ETHKENTOKETOKENETHA币上主网KRW TokenAlaskan Malamute TokenFinancial Intelligence Group Token

4月24日,知识产权产业媒体IPRdaily发布“2019年全球区块链发明专利排行榜(TOP100)”.

1900/1/1 0:00:00支撑DeFi项目的代币资本化已收回10亿美元,而锁定的总资金价值为7.03亿美元。支持去中心化金融(DeFi)协议的通证价值再次超过10亿美元.

1900/1/1 0:00:00近日,区块链相关的重磅消息接连平地惊雷。市场各方睽违已久的央行数字货币再向前迈进一步:继2019年末工行内测后,这两日农行和中行也接连被爆正在内测央行数字货币,且向部分用户开放下载使用;由中国国.

1900/1/1 0:00:004月21日,群兴玩具(002575)公告称,自查中发现存在实际控制人及其关联方占用上市公司资金的情形,截至本公告披露日资金占用余额合计为 2.887亿元.

1900/1/1 0:00:00自从2017年比特币进入主流金融视野以来,区块链、加密货币和许多其他技术一直是热门话题。但是,在兴奋和辩论之中,一些待解决的问题仍然存在于许多不同的经济领域.

1900/1/1 0:00:004月16日,蚂蚁区块链面向中小企业正式推出「开放联盟链」,首次全面开放蚂蚁区块链的技术和应用能力。即日起,中小企业开发者可以像搭积木般开发相关区块链应用,并与蚂蚁区块链共建数字经济的未来.

1900/1/1 0:00:00