我们团队在整理和复盘Sanshu Inu事件时,发现通缩代币(Deflation Token)或FoT代币(Fee-on-Transfer Tokens)是造成这次攻击的罪魁祸首之一。

我们对通缩代币可能造成的安全漏洞进行了进一步分析,发现UniswapV2在对Router01的升级修复版Router02的实现中引入了漏洞,使得其中的代币可以被任意用户取出。我们初步统计发现,有几个地址持续从中获利,仅其中一个地址就从中获利1000+ETH,价值超过1600万人民币。

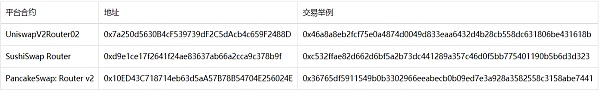

而且,该问题不仅局限于Uniswap,在所有采用类似UniswapV2 Router02的代码的平台都存在这个问题,其中包括以太坊上的SushiSwap,BSC链上的PancakeSwap等。为帮助相关项目方了解该问题,在联系了相关项目方后,我们对该缺陷进行公开。

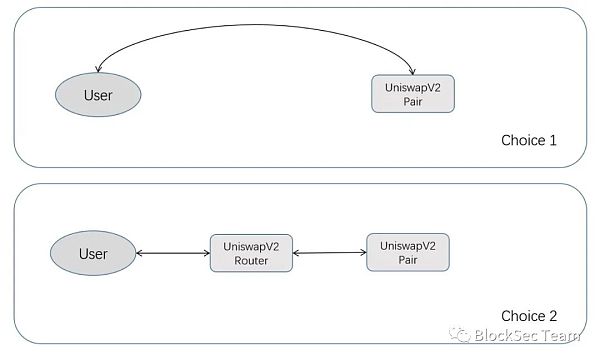

Uniswap是DeFi领域举足轻重的去中心化交易所,对于每一对代币,Uniswap设置了对应的Pair(流动性池,下称Pair或池子)实现了自动做市机制。然而直接调用UniswapV2的Pair进行交互(如图中的Choice 1)对普通用户而言是有一定的难度的。因此UniswapV2为用户进行了一层封装,即用户可以通过UniswapV2的Router实现代币的交换(Swap)及流动性的增减(Add/Remove Liquidity)操作,而不必操心Router与Pair具体如何实现交互(如图中的Choice 2)。

(要点1)Router在代替用户与Pair进行代币交换(Swap)和增减流动性(Add/Remove Liquidity)的时候,要么会直接将钱在用户和Pair之间transfer,而不经过Router;或者Router会用变量amount记录用户和Pair转进来的代币数量,再分别地转给对应的Pair或者用户。也就是说,正常情况下,Router在一笔交易执行之后,是不会留存有任何Token的。

Crypto.com宣布上线XRP:7月14日消息,Crypto.com宣布上线XRP,可使用美元、欧元、英镑等20多种法定货币交易。[2023/7/14 10:54:25]

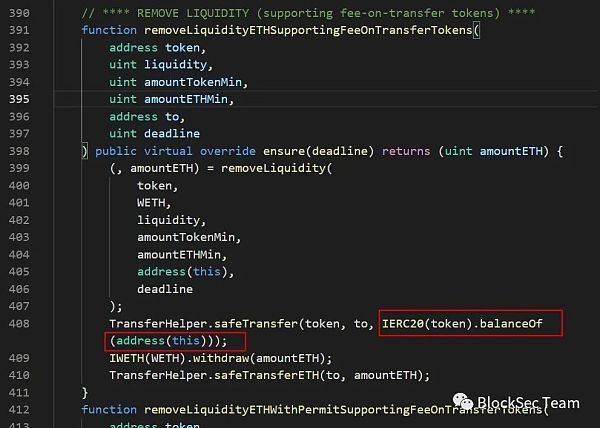

(要点2)问题出在Router02新增的减少流动性的函数实现。Router02在实现函数removeLiquidityETHSupportingFeeOnTransferTokens()的时候,并没有记录应当返还给用户多少代币,而是调用该种代币的balanceOf(address(this))函数,从而将Router02当前持有的所有该种代币都转给用户。代码如图所示。

正常情况下,这样并不会产生任何问题,因为Router02所有的钱在该笔交易内,都是来源于用户从Pair中取出的流动性,所以都是用户的。但是,如果某种情况下导致了Router02中事先就存有了该种代币呢?这个时候用户就可以调用该问题函数实现不当获利了。

经过我们的调查发现,现实中这种情况屡见不鲜。我们根据获利数量初步分析发现,导致Router02中不正常存有代币的情况有以下几种:

Token的机制设置

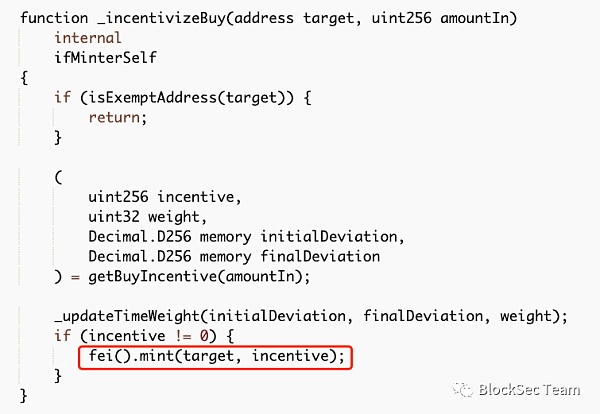

部分Token为了给Token的使用者进行分红或补偿,会定期或不定期给Token的用户发该种Token。如稳定币Fei(TVL 1.66亿美元),我们将在下文的实例介绍中详细介绍该项目。????2.项目空投。

用户误转。我们发现大量交易不小心将Token直接转入Router02中,而不当获利者(我们姑且这么称呼)会在接下来的几个块内(甚至同一块内)迅速利用Uniswap的该缺陷函数移走用户资产,实现获利。如交易0x1951efc5ea628503f02d5f233aee9bdeb9594ee9164947af49c99c202ce05f41中 一个地址向Router02转了价值1000美元的FXF Token,而在紧随其后的另一笔交易(0xbbcaf5069e21ee457fe4083c6ecc728d5a71443a377a0c700db6ed6a69fdbd5d)中这些Token就被另一个地址采用上述方法取走了。

安全团队:项目zenmonkerc (Monk)的价格下跌80%:金色财经消息,据CertiK监测,/img/202281361853/2.jpg" />

也就是说,这个incentive合约的功能就是,任何人在UniswapV2的 FEI/WETH交易池取走FEI的时候,除了会获得UniswapV2的 FEI/WETH交易池 transfer的本金外,还会额外收到一笔奖励。而Router02代替用户进行removeLiquidityETH和removeLiquidityETHWithPermit操作的时候,就会由于转手了Fei代币,而被发放奖励。

获利实现分析

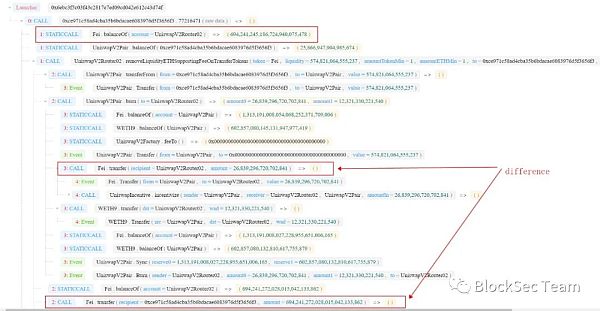

下面我们以交易0x46a8a8eb2fcf75e0a4874d0049d833eaa6432d4b28cb558dc631806be431618b为例,具体介绍获利是怎么实现的。

Talos 宣布与基金管理公司 Formidium 合作:金色财经报道,机构数字资产提供商Talos今天宣布已与数字资产基金管理公司 Formidium建立合作关系。全球 Talos 最终用户现在可以利用Formidium 的高级数字资产和税务会计平台Seamless Digital 。Formidium 基于网络的 Seamless Digital 整合并自动化了所有基金管理和税务会计功能,以便及时报告投资组合、基金和投资者会计。[2023/1/19 11:20:00]

在该交易发生之前,Fei在交易0x9f4e2995481fa10cba40ac013d06e2352db5323bd2deae81b89444be2e88a1be中通过调用了EthUniswapPCVController?合约的reweight(),其中调用了UniswapV2Router02的removeLiquidityETH函数,导致大量的Fei(约69万个)截留在Router02中。

该用户监测到该获利机会,在随后的几个块实现了该交易(部分执行截图如下)。

从图中的第2、3个红框可以看到,用户调用该特殊的移除流动性的函数后,Pair转给Router02的钱仅约为2.6e16 wei(不到1美元),而Router02转给用户的钱却约有6.9e23 wei,即纯获利Fei约69万个。而产生差距如此巨大的原因就在于Router02中本来就有将近这么多钱(见第1个红框)。(图中可以看到Fei在transfer的时候调用了对应的Incentive函数,感兴趣的朋友可以自行查看交易。图源https://tx.blocksecteam.com/)

0xScope:另一地址也曾在币安宣布上线RPL之时买入5353 RPL:金色财经报道,链上数据分析平台0xScope发推称,除了此前提到的以0x5f2c开头的地址外,另一个以0xac5ca开头的地址也在币安宣布上线RPL的数秒之后买入了5353枚RPL,此后该地址将3000枚RPL转入了币安,又在1inch将剩下的2353枚RPL卖出。

稍早之前,0xScope发推称一个以0x5f2c开头的地址在币安官宣上线RPL前10分钟买入近6200枚RPL,并在币安发布公告后10分钟卖出,在20分钟内盈利5.54万美元。[2023/1/18 11:19:07]

用户在获得这些大量的Fei Token之后在同一个交易内直接通过Uniswap将其转成WETH(超过297个)后转给获利地址0x4d1d758f0966c6e6de873958e62788300c13f60e。

后续

Fei项目已经在2021年7月4号移除了该交易对的Incentive合约,即Fei项目不会再向Router02发放奖励,交易0xfa6e50b964f57a7fd9451af694d18b851a30e58649d878d21b10c20f810723d1。

漏洞来源

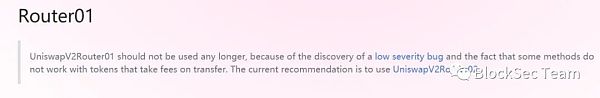

Router02是UniswapV2中引入的第二版Router,为了解决Router01无法处理FoT代币(Fee-on-Transfer Tokens)的问题(如图,来源Uniswap官方文档)。

FoT代币会在transfer过程中收取手续费,导致调用transfer()、transferFrom()时,接收方实际获得代币数量小于发送方发出的代币数量,致使Router01无法根据Pair传给Router的数量原封不动地转给用户。所以Router02实现了removeLiquidityETHSupportingFeeOnTransferTokens()用于解决该问题,将该转给用户的,都转给用户。

但是该实现没有对该函数的假设(即处理的FoT代币)进行检验,而是粗暴地使用了balanceOf(address(this)),导致用户(包括项目方)受害,大量财产暴露甚至散落在公众场合,吸引了恶意用户来不当获利。

受害者分析

我们根据Router02出现代币的主要几种情况进行分析,可以看到受害者如下:

1.Token的机制设置导致Router02中存在部分Token:直接受害者是Uniswap的用户,用户在Uniswap交换的时候本来应该得到的Token部分被Router02截获,导致用户损失。而这进一步导致Token项目方设计的机制无法将利益分发给其用户,使得其相关机制失效,导致项目可用性受损,因此间接受害者是项目方。2.用户误转导致Router02中出现Token:受害者是相关用户,不可否认用户有其一定的责任,但是Uniswap由于缺乏必要的校验,导致其将不属于Uniswap的币转给第三方。

建议

defi项目之间的可组合性导致了defi领域的繁荣,也带来大量安全风险。因此项目方在项目开发的过程中需要特别注意与其他项目之间的交互,是否会由于适配性等问题导致安全风险,比如与通缩代币的交互等。

由于Uniswap的流动性大,且其分叉项目广泛,该漏洞的影响的项目除了UniswapV2之外,还包括SushiSwap,BSC链上的PancakeSwap等。

非法获利交易数量

根据我们初步统计,仅在以太坊上恶意地址,总共获利就超出1000ETH。下面附上部分地址及相关不当获利情况统计(以ETH计价,粗略统计,当前ETH价格约为2600美元(2021)。

上文提到的UniswapV2中采用balanceOf(address(this))实现的移除流动性的函数,除了removeLiquidityETHSupportingFeeOnTransferTokens(),还有另一种函数内部调用了前面所说函数的实现——removeLiquidityETHWithPermitSupportingFeeOnTransferTokens(),即在特定情况下,这两个函数的调用都可以实现不当得利。详见UniswapV2Router02合约代码。

各平台合约地址及不当获利交易举例

Fei代币地址:0x956F47F50A910163D8BF957Cf5846D573E7f87CA

Fei Incentive合约:0xfe5b6c2a87A976dCe20130c423C679f4d6044cD7

UniswapV2的 FEI/WETH交易池地址:0x94B0A3d511b6EcDb17eBF877278Ab030acb0A878

本文所用价格及TVL数据来源为coingecko及etherscan。

通缩代币的介绍及可能给项目方带来的安全风险详见我们之前的攻击报告——Sanshu Inu事件报告

References

?Router02:?https://etherscan.io/address/0x7a250d5630b4cf539739df2c5dacb4c659f2488d

?获利地址:?https://etherscan.io/address/0x4d1d758f0966c6e6de873958e62788300c13f60e

?EthUniswapPCVController :?https://etherscan.io/address/0x7a165f8518a9ec7d5da15f4b77b1d7128b5d9188

?Uniswap官方文档:?https://docs.uniswap.org/protocol/V2/reference/smart-contracts/router-01

本文由公号"老雅痞"(laoyapicom)授权转载1月16日,Spice DAO宣布,成功竞拍Alejandro Jodorowosky拍摄的《沙丘》电影未出版手稿.

1900/1/1 0:00:00百度首先推出了百度超级链钱包,阿里巴巴也在支付宝推出蚂蚁链粉丝粒(后改为鲸探),腾讯先后推出幻核和TME数字藏品(QQ音乐内).

1900/1/1 0:00:00自5月初比特币价格大幅回撤以来,DeFi板块遭到了重创,这可以从所有协议上锁定的加密资产总价值 (TVL) 的下降中看出.

1900/1/1 0:00:002020年是?DeFi发展的一年,尽管今年的概念板块很多,像跨链、存储、NFT发展的势头都很猛,但头条新闻肯定是属于 DeFi.

1900/1/1 0:00:00投资最重要的不是买好的,而是买得好。至今,我印象很深,我也认为这句话也能用到买NFT这方面。在具体到NFT市场,入场人首要做的是,要分析出自己的优劣.

1900/1/1 0:00:002020年年中,DeFi迎来高光时刻。短短1个月之内,DeFi总市值从20亿美元增加到超过80亿美元,DeFi中锁定代币市值轻松突破10亿美元大关至25亿美元,而锁定代币市值之前徘徊在10亿美元.

1900/1/1 0:00:00