背景概述

在上篇文章中我们了解了合约中隐藏的恶意代码,本次我们来了解一个非常常见的攻击手法——抢跑。

前置知识

提到抢跑,大家第一时间想到的一定是田径比赛,在田径运动中各个选手的体能素质几乎相同,起步越早的人得到第一名的概率越大。那么在以太坊中是如何抢跑的呢?

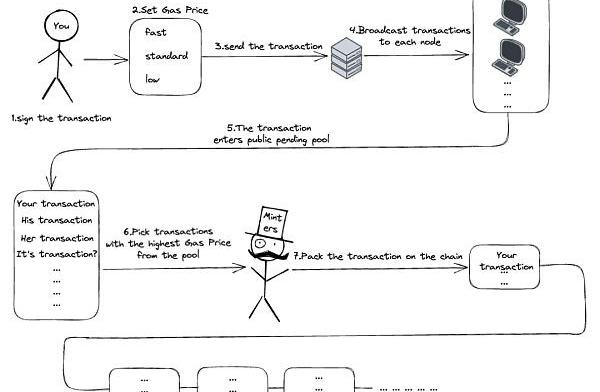

想了解抢跑攻击必须先了解以太坊的交易流程,我们通过下面这个发送交易的流程图来了解以太坊上一笔交易发出后经历的流程:

可以看到图中一笔交易从签名到被打包一共会经历7个阶段:

1.使用私钥对交易内容签名;

2.选择GasPrice;

3.发送签名后的交易;

4.交易在各个节点之间广播;

5.交易进入交易池;

6.矿工取出GasPrice高的交易;

7.矿工打包交易并出块。

交易送出之后会被丢进交易池里,等待被矿工打包。矿工从交易池中取出交易进行打包与出块。根据Eherscan?的数据,目前区块的Gas限制在3000万左右这是一个动态调整的值。若以一笔基础交易21,000Gas来计算,则目前一个以太坊区块可以容纳约1428笔交易。因此当交易池里的交易量大时,会有许多交易没办法即时被打包而滞留在池子中等待。这里就衍生出了一个问题,交易池中有那么多笔交易,矿工先打包谁的交易呢?

矿工节点可以自行设置参数,不过大多数矿工都是按照手续费的多少排序。手续费高的会被优先打包出块,手续费低的则需要等前面手续费高的交易全部被打包完才能被打包。当然进入交易池中的交易是源源不断的,不管交易进入交易池时间的先后,手续费高的永远会被优先打包,手续费过低的可能永远都不会被打包。

0x推出用于链上治理的新智能合约系统ZEIP:2月21日消息,去中心化交易基础设施0x将推出用于完全链上绑定治理的新智能合约系统ZEIP。ZEIP可以完全控制0x协议、金库和治理,并计划推出在0x协议治理中激励积极的链上投票参与(单独和委托)的正式计划。

此外还将推出0x协议安全理事会,并计划推出0x协议Grants,更新并扩大0x协议的成功实验,以帮助管理社区拥有的金库,旨在使0x协议成为全球价值交换的标准结算层。[2023/2/21 12:18:31]

那么手续费是怎么来的呢?

我们先看以太坊手续费计算公式:

TxFee=GasUsed*?GasPrice

其中GasUsed是由系统计算得出的,GasPrice是可以自定义的,所以最终手续费的多少取决于GasPrice设置的多少。

举个例子:

例如GasPrice设置为10GWEI,GasUsed?为21,000。因此,根据手续费计算公式可以算出手续费为:

10GWEI*21,000=0.00021Ether

在合约中我们常见到Call函数会设置GasLimit,下面我们来看看它是什么东西:

GasLimit可以从字面意思理解,就是Gas限制的意思,设置它是为了表示你愿意花多少数量的Gas在这笔交易上。当交易涉及复杂的合约交互时,不太确定实际的GasUsed,可以设置GasLimit,被打包时只会收取实际GasUsed作为手续费,多给的Gas会退返回来,当然如果实际操作中GasUsed>GasLimit就会发生Outofgas,造成交易回滚。

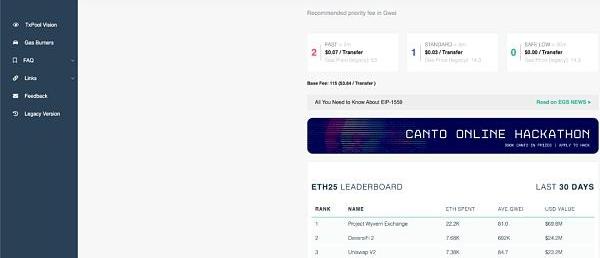

当然,在实际交易中选择一个合适的GasPrice也是有讲究的,我们可以在ETHGASSTATION上看到实时的GasPrice对应的打包速度:

ZT交易所已经支持BitTorrent(BTT)智能合约置换及代币增量:据最新消息,ZT交易所已经支持BitTorrent(BTT)智能合约置换及代币增量。所有ZT用户持有的BTT旧代币将按照 1 BTT(旧代币)= 1,000 BTT(新代币)的兑换比例发放BTT新代币。

BitTorrent Chain 是异构链跨链互操作扩容协议,采用 POS(Proof of Stake)共识机制 ,通过侧链进行智能合约的扩展。首发支持 Ethereum 、TRON 、BSC 公链跨链,未来将逐步支持更多公链。[2022/1/18 8:57:33]

由上图可见,当前最快的打包速度对应的GasPrice为2,我们只需要在发送交易时将GasPrice设置为>=2的值就可以被尽快打包。

好了,到这里相信大家已经可以大致猜出抢跑的攻击方式了,就是在发送交易时将GasPrice调高从而被矿工优先打包。下面我们还是通过一个合约代码来带大家了解抢跑是如何完成攻击的。

合约示例

//?SPDX-License-Identifier:?MITpragmasolidity^0.8.17;contractFindThisHash{??bytes32publicconstanthash=????0x564ccaf7594d66b1eaaea24fe01f0585bf52ee70852af4eac0cc4b04711cd0e2;??constructor()payable{}??functionsolve(stringmemorysolution)public{????require(hash==keccak256(abi.encodePacked(solution)),"Incorrectanswer");????(boolsent,)=msg.sender.call{value:10ether}("");????require(sent,"FailedtosendEther");??}}

攻击分析

通过合约代码可以看到?FindThisHash?合约的部署者给出了一个哈希值,任何人都可以通过solve()?提交答案,只要solution的哈希值与部署者的哈希值相同就可以得到10个以太的奖励。我们这里排除部署者自己拿取奖励的可能。

以太坊智能合约编程语言Solidity发布0.8.7版本:以太坊智能合约编程语言Solidity发布0.8.7版本,主要引入了对以太坊伦敦升级的支持,包括增加对EIP-3198(BASEFEE 操作码)和EIP-1559(Gas费计算方式转变为直接销毁的基础费用加上给矿工的小费)的支持。[2021/8/12 1:50:22]

我们还是请出老朋友Eve看看他是如何使用抢跑攻击拿走本该属于Bob的奖励的:

1.Alice使用10Ether部署FindThisHash合约;

2.Bob找到哈希值为目标哈希值的正确字符串;

3.Bob调用solve("Ethereum")并将Gas价格设置为15Gwei;

4.Eve正在监控交易池,等待有人提交正确的答案;

5.Eve看到Bob发送的交易,设置比Bob更高的GasPrice,调用solve("Ethereum");

6.Eve的交易先于Bob的交易被矿工打包;

7.Eve赢得了10个以太币的奖励。

这里Eve的一系列操作就是标准的抢跑攻击,我们这里就可以给以太坊中的抢跑下一个定义:抢跑就是通过设置更高的GasPrice来影响交易被打包的顺序,从而完成攻击。

那么这类攻击该如何避免呢?

修复建议

在编写合约时可以使用Commit-Reveal方案:

https://medium.com/swlh/exploring-commit-reveal-schemes-on-ethereum-c4ff5a777db8

SoliditybyExample中提供了下面这段修复代码,我们来看看它是否可以完美地防御抢跑攻击。

//SPDX-License-Identifier:MITpragmasolidity^0.8.17;import"github.com/OpenZeppelin/openzeppelin-contracts/blob/release-v4.5/contracts/utils/Strings.sol";contractSecuredFindThisHash{??//Structisusedtostorethecommitdetails??structCommit{????bytes32solutionHash;????uintcommitTime;????boolrevealed;??}??//Thehashthatisneededtobesolved??bytes32publichash=????0x564ccaf7594d66b1eaaea24fe01f0585bf52ee70852af4eac0cc4b04711cd0e2;??//Addressofthewinner??addresspublicwinner;??//Pricetoberewarded??uintpublicreward;??//Statusofgame??boolpublicended;??//Mappingtostorethecommitdetailswithaddress??mapping(address=>Commit)commits;??//Modifiertocheckifthegameisactive??modifiergameActive(){????require(!ended,"Alreadyended");????_;??}??constructor()payable{????reward=msg.value;??}??/*???Commitfunctiontostorethehashcalculatedusingkeccak256(addressinlowercase+solution+secret).???Userscanonlycommitonceandifthegameisactive.??*/??functioncommitSolution(bytes32_solutionHash)publicgameActive{????Commitstoragecommit=commits;????require(commit.commitTime==0,"Alreadycommitted");????commit.solutionHash=_solutionHash;????commit.commitTime=block.timestamp;????commit.revealed=false;??}??/*????Functiontogetthecommitdetails.Itreturnsatupleof(solutionHash,commitTime,revealStatus);?????UserscangetsolutiononlyifthegameisactiveandtheyhavecommittedasolutionHash??*/??functiongetMySolution()publicviewgameActivereturns(bytes32,uint,bool){????Commitstoragecommit=commits;????require(commit.commitTime!=0,"Notcommittedyet");????return(commit.solutionHash,commit.commitTime,commit.revealed);??}??/*????Functiontorevealthecommitandgetthereward.????UserscangetrevealsolutiononlyifthegameisactiveandtheyhavecommittedasolutionHashbeforethisblockandnotrevealedyet.????Itgeneratesankeccak256(msg.sender+solution+secret)andchecksitwiththepreviouslycommitedhash.?????Frontrunnerswillnotbeabletopassthischecksincethemsg.senderisdifferent.????Thentheactualsolutionischeckedusingkeccak256(solution),ifthesolutionmatches,thewinnerisdeclared,????thegameisendedandtherewardamountissenttothewinner.??*/??functionrevealSolution(????stringmemory_solution,????stringmemory_secret)publicgameActive{????Commitstoragecommit=commits;????require(commit.commitTime!=0,"Notcommittedyet");????require(commit.commitTime<block.timestamp,"Cannotrevealinthesameblock");????require(!commit.revealed,"Alreadycommitedandrevealed");????bytes32solutionHash=keccak256(??????abi.encodePacked(Strings.toHexString(msg.sender),_solution,_secret)????);????require(solutionHash==commit.solutionHash,"Hashdoesn'tmatch");????require(keccak256(abi.encodePacked(_solution))==hash,"Incorrectanswer");????winner=msg.sender;????ended=true;????(boolsent,)=payable(msg.sender).call{value:reward}("");????if(!sent){??????winner=address(0);??????ended=false;??????revert("Failedtosendether.");????}??}}

TrustToken完成升级 TRU质押治理智能合约已上链运行:2月20日消息,资产代币化平台TrustToken官方宣布,TRU质押(V2)和治理智能合约上链运行升级已完成。[2021/2/20 17:32:03]

首先可以看到修复代码中使用了结构体Commit记录玩家提交的信息,其中:

commit.solutionHash=_solutionHash=keccak256

commit.commitTime=block.timestamp

commit.revealed=false

下面我们看这个合约是如何运作的:

1.Alice使用十个以太部署SecuredFindThisHash合约;

2.Bob找到哈希值为目标哈希值的正确字符串;

3.Bob计算solutionHash=keccak256(Bob’sAddress+“Ethereum”+Bob’ssecret);

4.Bob调用commitSolution(_solutionHash),提交刚刚算出的solutionHash;

5.Bob在下个区块调用revealSolution("Ethereum",Bob'ssecret)函数,传入答案和自己设置的密码,领取奖励。

这里我们看下这个合约是如何避免抢跑的,首先在第四步的时候,Bob提交的是这三个值的哈希,所以没有人知道Bob提交的内容到底是什么。这一步还记录了提交的区块时间并且在第五步的revealSolution()?中就先检查了区块时间,这是为了防止在同一个区块开奖被抢跑,因为调用revealSolution()?时需要传入明文答案。最后使用Bob输入的答案和密码验证与之前提交的solutionHash哈希是否匹配,这一步是为了防止有人不走commitSolution()?直接去调用revealSolution()。验证成功后,检查答案是否正确,最后发放奖励。

所以这个合约真的完美地防止了Eve抄答案吗?

V神:DeFi用户低估了智能合约的风险:在最近的播客节目中,以太坊创始人Vitalik Buterin称,“DeFi还不错,但不是一个应该倡导很多普通人把毕生积蓄投入其中的地方。我认为一个重要的问题是,很多人低估了智能合约的风险。它的利率比传统银行账户的利率要高很多,这意味着DeFi产品的风险也要大得多,“崩溃”的几率也要高得多。”(Cointelegraph)[2020/7/29]

Ofcoursenot!

咋回事呢?我们看到在revealSolution()?中仅限制了commit.commitTime<block.timestamp?,所以假设Bob在第一个区块提交了答案,在第二个区块立马调用revealSolution("Ethereum",Bob'ssecret)?并设置GasPrice=15Gwei?Eve,通过监控交易池拿到答案,拿到答案后他立即设置GasPrice=100Gwei,在第二个区块中调用commitSolution()?,提交答案并构造多笔高GasPrice的交易,将第二个区块填满,从而将Bob提交的交易挤到第三个区块中。在第三个区块中以100Gwei的GasPrice调用revealSolution("Ethereum",Eve'ssecret)?,得到奖励。

那么问题来了,如何才能有效地防止此类攻击呢?

很简单,只需要设置uint256revealSpan?值并在commitSolution()中检查?require(commit.commitTime+revealSpan>=block.timestamp,"Cannotcommitinthisblock");,这样就可以防止Eve抄答案的情况。但是在开奖的时候,还是无法防止提交过答案的人抢先领奖。

另外还有一点,本着代码严谨性,修复代码中的revealSolution()?函数执行完后并没有将commit.revealed?设为True,虽然这并不会影响什么,但是在编写代码的时候还是建议养成良好的编码习惯,执行完函数逻辑后将开关设置成正确的状态。

标签:MITCOMOMMIOMMPrimitivecomp币叫什么The CommissionPala Int Comm

10月18日,火星云矿发布《关于有序清退挖矿资产和服务的公告》,宣布12月31日前完成中国境内矿机托管和租赁服务的清退工作.

1900/1/1 0:00:00来源:新浪财经创投Plus采访整理:杨舒5月10日,首届ISG深圳国际创投节在深圳宝安滨海艺术中心开幕.

1900/1/1 0:00:00本文来源:未央网,作者:黄锐引言2020年,受到新冠肺炎疫情影响,全球经济陷入低迷。据Statista数据分析显示,2020年美国已经有400多家大型企业宣布破产,这已是十年来最糟糕的数据.

1900/1/1 0:00:00要点:世界各国央行正在研究本国货币的数字版央行数字货币;Visa发布了一份探讨如何利用CBDC进行离线交易的研究报告;世界上大多数国家仍处于CBDC开发的研究阶段.

1900/1/1 0:00:00据《中国物流与采购》杂志消息,12月16日,在第二届全球供应链数字经济峰会暨2020中国双链年会上,中国物流与采购联合会会长何黎明表示,为贯彻落实五中全会精神及总书记重要指示.

1900/1/1 0:00:00作者:@EasyEatsBodega,编译:Odaily星球日报?littlebear?在一些硬核开发者的眼中,近期的Web3世界可以说是乏善可陈.

1900/1/1 0:00:00