这篇文章将展示基于2-of-2MPC技术的MACI匿名化方案的具体实现。本文核心内容主要分为三个部分:从任意算法到逻辑电路的实现;从逻辑电路到混淆电路的实现;利用不经意传输实现多方安全计算。最后,我们总结基于多方安全计算的匿名化方案。

感谢FelixCai对MACI和隐私投票中多个问题的讨论。

这篇文章将展示基于2-of-2MPC技术的MACI匿名化方案的具体实现。本文核心内容主要分为三个部分:从任意算法到逻辑电路的实现;从逻辑电路到混淆电路的实现;利用不经意传输实现多方安全计算。最后,我们总结基于多方安全计算的匿名化方案。

算法

在MACI系统中,操作员Operator管理着一个数组,这个数组记为deactivate,其元素个数与registry数组中的元素个数相同。数组中每个位置的编号代表了key值,而每个位置存储着对应的公钥。为了更好地理解deactivate数组,可参考如下例子:在deactivate数组中,假设registry中的用户1发起了deactivatekey操作,操作员O收到该操作请求后,如果操作的合法性被O承认,O在deactivate数组中的第一个位置填入registry数组中第一个位置所包含的value值。另外,假设用户O没有发起deactivatekey操作,那么deactivate数组中的第二个元素的值为0。这样一来,deactivate数组的元素个数和registry数组中的元素个数相同就可以理解了。

现在,为了实现MACI系统对管理员的匿名性,需要设计一个2-of-2的MPC方案来实现以下两个性质:

逻辑电路的生成原理

ZigZag 开始搭建基于 Mimblewimble 的 ZK rollup 支付系统:3月16日消息,ZigZag 开始搭建基于 Mimblewimble 的 ZK rollup 支付系统 ZigZag InvisibL3。该项目由 0xonurinanc 带领,旨在突破零识技术的极限,包括将现有的隐私技术扩展到更广泛的应用程序并构建 L3, 使现有的 ZK 支持系统更强大。

据悉,官方团队表示,ZigZag InvisibL3 的最终目标是成为最好的隐私 DEX。[2022/3/16 13:59:25]

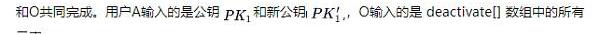

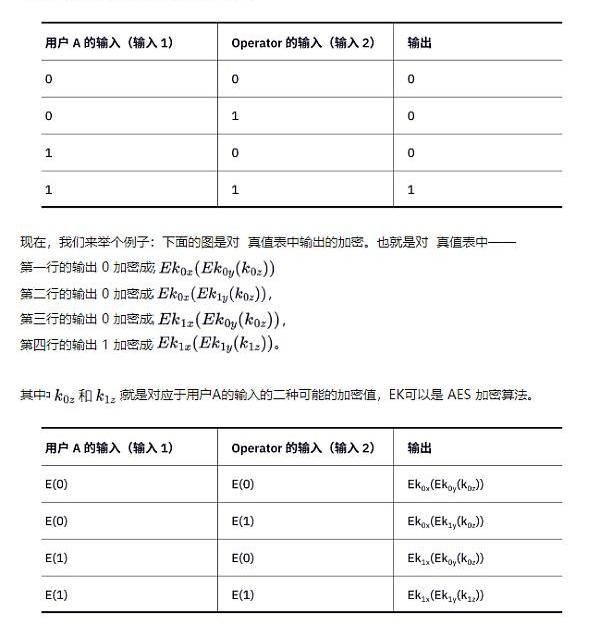

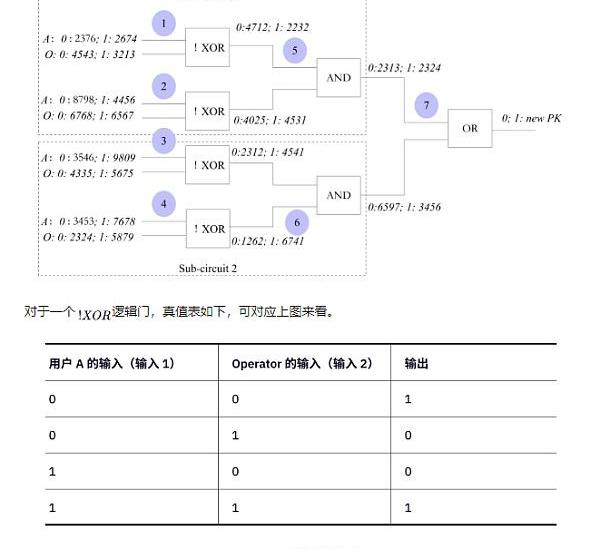

为了简单起见,暂且假设一个公钥由二位二进制数来表示。那么,现在就需要用用户A的输入公钥,对比deactivate数组中的二把公钥。因此,需要对比二次。

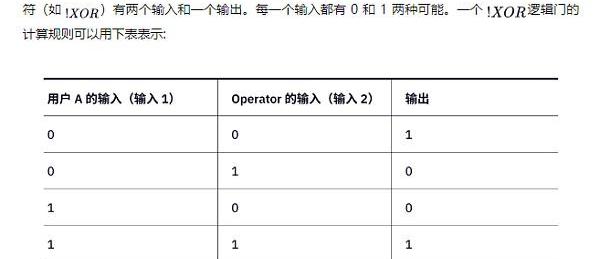

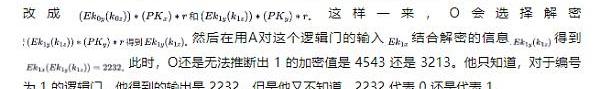

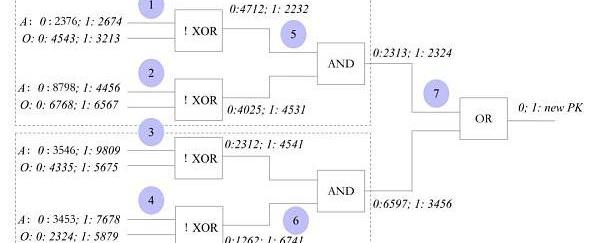

逻辑电路由逻辑门组成,逻辑电路中的逻辑门被分为?层,比如上面的电路是两层。逻辑门第一层需要用户来添加输入,其他层是中间节点,最后是根节点。对于用户输入的逻辑门,有两个输入和一个输出。其中一个输入由用户A完成。另外一个由O完成。这三个逻辑门组成了一个子逻辑电路。这个子逻辑电路负责一次公钥的对比。

逻辑电路的生成工具

在现实中,为了让一个固定的算法转换成逻辑电路,需要用到一些工具,如

1.VerilogHDL和VHDL:这两种硬件描述语言被广泛用于数字电路的设计和仿真,可以使用它们来描述算法的行为,并将其转换为逻辑电路的形式。这些语言都支持从高级语言转换为硬件描述语言的形式。使用Verilog或VHDL需要一定的硬件设计和编程经验。

2.XilinxVivadoDesignSuite:这是一款商业软件,用于FPGA的设计和开发。它提供了一个综合工具,可以将高级语言或RTL代码转换为逻辑电路的形式。它支持多种编程语言,包括C、C++、SystemC、Verilog和VHDL等。

基于 Cardano 的 DEX RavenDex 推出前端演示版:金色财经报道,根据 RavenDex 团队分享的官方公告,其前端(UX / UI)的演示版本已发布以进行实验。[2021/10/22 20:47:48]

3.Yosys:这是一款开源的EDA工具,用于数字电路的设计和仿真。它支持从Verilog和VHDL等硬件描述语言转换为逻辑电路的形式。它也支持从高级语言转换为RTL代码,然后转换为逻辑电路的形式。

混淆电路

逻辑门的加密

回到现在的例子中,因为我们的公钥在deactivate数组中都是有序号的,且数组deactivate中的最大元素个数是有上限的。因此,假设最大元素个数是N,那么,就需要构建N个子电路,然后合成一个最终的逻辑电路。

由于逻辑电路在每一个epoch中是固定的,那么,所有用户都可以使用这个早已经生成好的,并存储在区块链中的逻辑电路。在本文例子中,由于deactivate数组中只有两个元素,因此子电路只有两个。

注:在一个epoch中,registry数组中元素个数是固定的,因此用户的输入和数组中的元素的对比次数是固定的,因此逻辑子电路的个数是确定的,且逻辑子电路是事先可以确定好的,因此整个逻辑电路是唯一确定的。

接下来,就是将逻辑电路的每一个输入进行加密,然后将每一个逻辑门进行混淆。

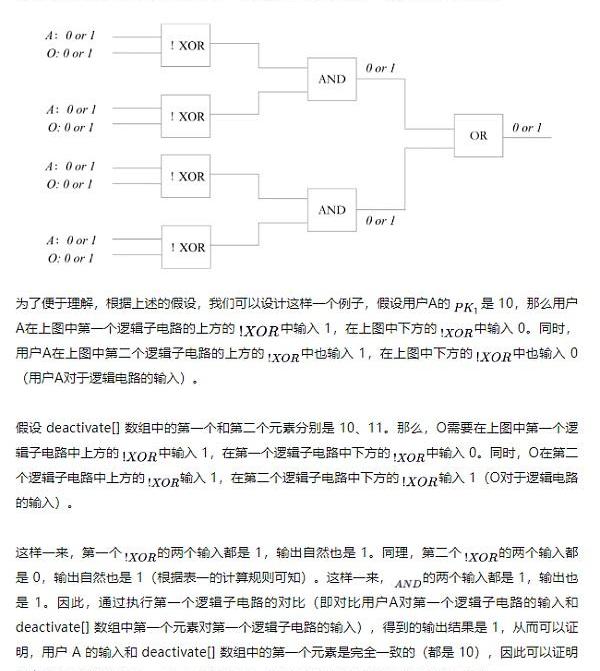

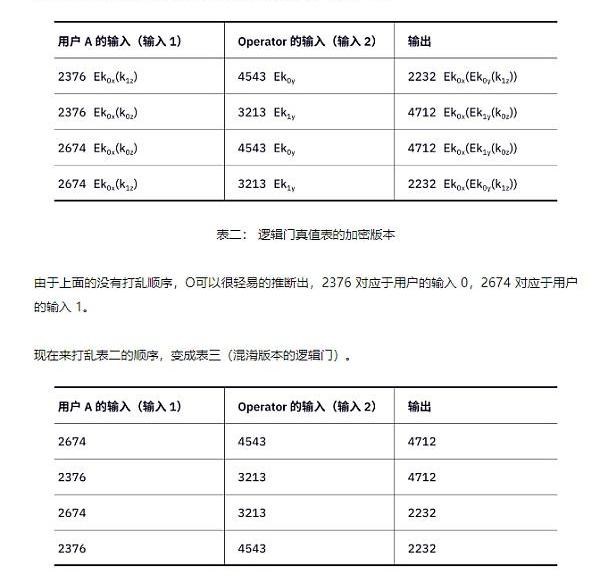

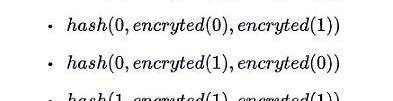

先考虑加密。加密这个动作是由用户A完成的。他对每一个输入和输出的0和1用加密值表示。注意,最终的根逻辑门的输出不需要进行加密,在本案例中,就是0,和1。如图所示:

逻辑电路中的每一条引线的0和1都用加密值代替。同时,每一个逻辑电路都有一个固定的编号。例如,编号1、2、5就构成了一个子电路1。

基于此,将逻辑电路的每一个逻辑门的输入和输出进行加密后,在Operator的视角里,对于加密后的逻辑电路,他就不知道每个逻辑门的输入数字对应的明文。

输入加密的方法

在混淆电路中,为每个输入值生成两个随机key的过程通常是使用伪随机数生成器来实现的。常用的生成随机key的实现和库有很多,例如OpenSSL、Crypto++、libsodium等。

基于 Terra 的固定利息产品 Saturn Money 启动:基于 Terra 的固定利息产品 Saturn Money 启动,根据官方描述,这是一款简单易用的消费级应用,用户可通过刷脸直接登入,从银行账户中取出英镑和欧元存入到 Saturn Money 中,获得高于银行存款利率的年化收益。[2021/2/21 17:36:16]

输出加密的方法

基于伪随机函数PRF的方法是Yao的混淆电路中实现对输出二进制数0和1的加密的主要方法之一。具体来说,这种方法可以实现对每个逻辑门的输出进行加密,保证了数据的机密性和可靠性。

在基于PRF的方法中,每个逻辑门的输出都被混淆成为一组包含多个label的二元组,其中每个label都是一个随机的01字符串。在生成每个label时,可以使用伪随机函数来实现。具体来说,可以使用一个密钥和输入值作为PRF的输入,然后得到一个随机的01字符串作为label。由于PRF是一种可以模拟真正随机数的算法,因此生成的label具有高度的随机性和不可预测性,保证了数据的机密性和安全性。

在混淆输出时,可以将每个逻辑门的输出表示为一个包含两个label的二元组。其中,当输入为0时,使用label0作为输出;当输入为1时,使用label1作为输出。在将逻辑门的输出发送给下一个参与方时,只发送一个包含正确label的二元组,保证了数据的机密性和保密性。常见的PRF包括HMAC、SHA、AES等。

需要注意的是,对逻辑门的输出采用上述方法的目的是为了便于不经意传输的实现。

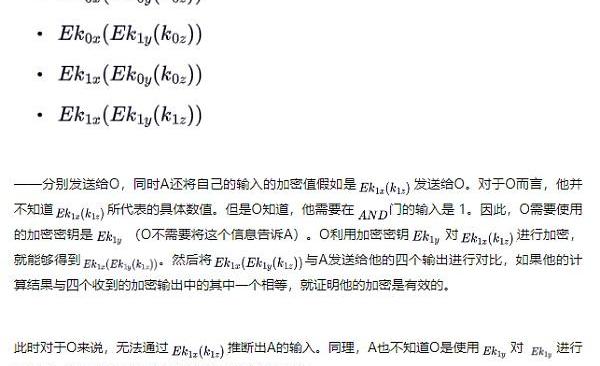

这里其实就可以推导不经意传输过程了。比如,用户A将这四个输出——

用户A输入的生成

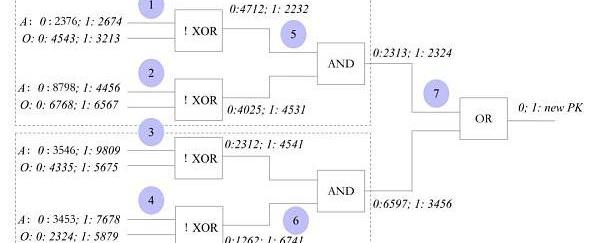

现在,我们继续假设,用户A公钥的编号是1,数值是10,而数组中的二把公钥的数值分别是11,10。也就是说用户A的公钥在数组中。

声音 | Brendan Blumer:将发布基于 EOSIO 的新应用:据 IMEOS 报道,Block.one CEO Brendan Blumer 在 EOS 官方电报群发消息表示,我们很高兴 EOSIO 协议能成为世上最快,无费用且最广泛使用的区块链,并将致力不断提高 EOSIO 代码库的弹性和有效性,以促进大规模采用去中心化应用。在 9 月 26 日,将在 Blockchain Live 展示由 EOSIO 支持的新应用,包括身份识别,音乐,游戏,金融,运输和邮件信箱。他还透露,不会在 Blockchain Live 之前宣布 Block.one 的下一款应用,但会在适当时候安排指定产品发布活动。[2018/9/18]

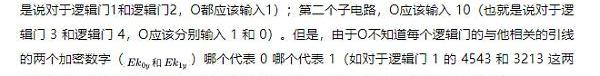

接着,用户将自己的输入,分别输入到两个子电路中。用户在第一个逻辑子电路中进行输入。他的输入是:在编号为1的逻辑门输入2674;在编号为2的逻辑门输入8798。用户在第二个逻辑子电路中进行输入。那么,他的输入是:在编号为3的逻辑门中输入9809;在编号为4的逻辑门中输入3453。

电路混淆

接下来的步骤就是将逻辑电路进行混淆。

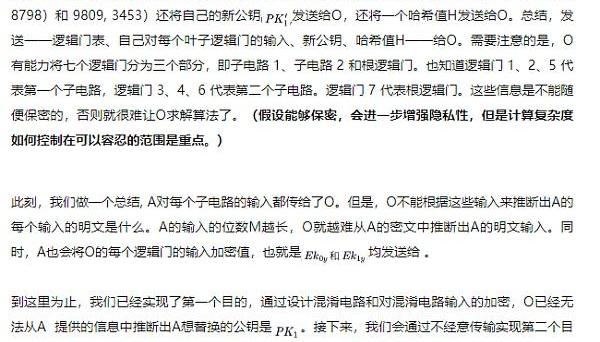

这样一来,根据这个表格的排序可能性,O想通过表三还原成真正的表一,会碰到4种可能性。那么,如果在一次证明中涉及到N个逻辑门,每个逻辑门用户A都做上述操作,那么就有4N种可能性。这样,通过排序任意颠倒,使得O很难推断出每个数字到底代表0还是1。

第一次通信

不经意传输

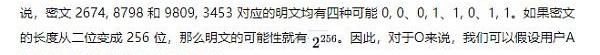

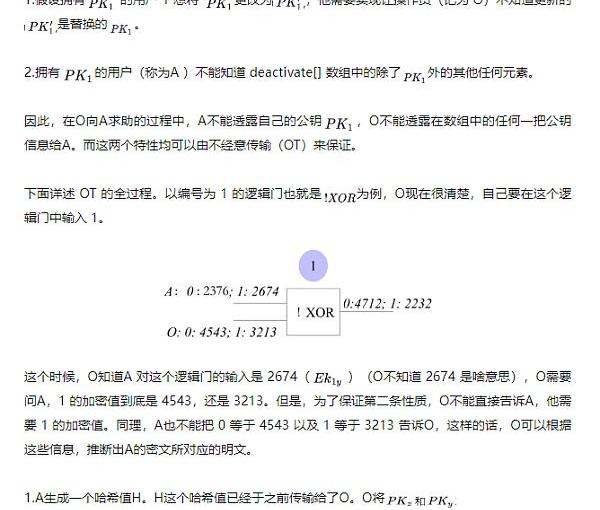

此时,我们需要回顾两个一定要保证的性质:

上述三个步骤,满足了第二个性质,但是没有满足第一个性质,也就是说,O在解密了其中一个加密值后,得到了明文1,但是,也暴露了另一个明文0。这样一来,混淆逻辑门表就暴露了很多信息给O,这样让O有机会破解A的秘密,从而使得性质1无效。

从对一个逻辑门的OT通信可以看出整个OT通信的全貌,即每个逻辑门的OT通信都是如此,且在一次OT通信过程中全部完成。这样,O就能得到所有叶子逻辑门的输出,这样他就能进一步得到分支逻辑门的输出,从而最终得到根逻辑门的输出。

方案改进

上述方案中,需要且可以改进的地方有很多。例如,改进算法设计,降低算法的复杂度;改进逻辑电路的设计,让逻辑电路变得更加简单;增加方案的安全性,加大破解方案的计算复杂度;让交互变成非交互。

算法和逻辑电路的改进

但是,如果采用MerklePatriciaTree的数据结构的话,对比的次数要少很多。那么,一旦算法计算复杂度下降了,逻辑电路的设计也就要简单很多。

逻辑电路的设计也有化简的可能性。

A的每个输入都不同,O也是。实际上,可以进行化简。变成如下图所示。

这样的化简可以让输入变少。

增加安全性

如果O想输入的是0,那么他得到的结果必然是0,也就是说,他天然知道输出0的加密值,那么他就天然知道了1的加密值。同时,由于A的输入已经是确定的,那么他可以根据A的输入值,和1的输出的加密值所在的行,去分析,如果1的输出的加密值所在的行,不包含A的输入加密值,那么A的输入就是0,否则就是1。

为了解决这类问题,我们需要对输出全部进行加密。比如使用该种方法:上表中的四个输出值0、0、0、1分别加密为——

——这样一来,输出的四个值分别对应为四个不同的密文。因此,在此环境下,无法通过上述推断来反推出A的输入值是0还是1。但是,这种方法使得输出加密值的个数从二变成了四。通信复杂度会增大。

此外,非交互式的不经意传输协议也值得研究。

总结

上述方法首先不考虑需要实现MACI匿名化的两个目标,即在明文下设计一个算法,让O能够正确判断是否执行用户A的请求。基于此,再将所设计的算法转化成逻辑电路。再将逻辑电路转化成混淆电路。需要注意的是,逻辑电路在每一个区块链的epoch中是固定的且能够从区块链中直接获取的。用户A获取该epoch的逻辑电路,利用相应工具将逻辑电路转化成混淆电路。同时,用户A将每一个混淆电路的输入进行加密,并将加密好的信息发送给O。此时,O由于不知道加密后的输入对应的明文是什么,O也就不知道用户A具体的输入是什么了,这样就实现了匿名化的第一个性质。

进而,使用不经意传输是实现第二个目的的方法。通过不经意传输,用户A并不知道O具体采用了哪些加密值进行进一步的输入,因此用户A无法推断出deactivate数组中的其他元素信息。同时,由于O通过不经意传输获得了足够的有效输入,因此O将这些有效输入输入到被加密的混淆电路中,最终能够得到正确的输出,该输出和明文下执行第一节的算法所得到的输出是相同的。因此,O就能够根据输出来判断是否要执行用户A的请求。

最终,O将上述所有操作利用零知识证明生成操作的proof。区块链对proof进行验证,验证通过后,区块链将根据deactivate数组中的元素和registry数组中的元素来更新registry数组并结束epoch和开启下一个epoch。

作者:BixinVentures翻译:金色财经0xnaitive前言很明显,Web3的未来属于一个多链世界,会拥有大量模块化和整体化的区块链生态系统.

1900/1/1 0:00:007:00-12:00关键词:Mina、ArthurHayes、FoundryUSA、Bedrock升级1.Mina发布新路线图:涵盖ZK可编程性、结算层性能等五个阶段;2.

1900/1/1 0:00:00自辞任港交所行政总裁之后,李小加与其合伙人张高波创立了滴灌通,在运行了近一年多以后,形成了创新资本“滴管式”投资中国小微企业的闭环,今日在澳门又创新性地成立滴灌通澳门金融资产交易所.

1900/1/1 0:00:00头条▌以太坊信标链ETH质押APR突破5%金色财经报道,据以太坊官方网站数据显示,以太坊信标链ETH质押APR突破5%,本文撰写时达到5.22%.

1900/1/1 0:00:003月29日消息,Meta全球事务总裁、英国前副首相尼克克莱格周三表示,Meta会继续发展元宇宙,计算的未来将出现在这个仍未被充分定义的虚拟世界中.

1900/1/1 0:00:00作者:FxstreetEktaMourya编译:PANews就在ARB代币空投几天后,3月28日.

1900/1/1 0:00:00