作者:Kong

据慢雾区情报,11月4日,一个BNBChain上地址凭空铸造了超10亿美元的pGALA代币,并通过PancakeSwap售出获利,导致此前GALA短时下跌超20%。慢雾将简要分析结果分享如下:

相关信息

pGALA合约地址

0x7dDEE176F665cD201F93eEDE625770E2fD911990

proxyAdmin合约地址

0xF8C69b3A5DB2E5384a0332325F5931cD5Aa4aAdA

proxyAdmin合约原owner地址

0xfEDFe2616EB3661CB8FEd2782F5F0cC91D59DCaC

慢雾:远程命令执行漏洞CVE-2023-37582在互联网上公开,已出现攻击案例:金色财经报道,据慢雾消息,7.12日Apache RocketMQ发布严重安全提醒,披露远程命令执行漏洞(CVE-2023-37582)目前PoC在互联网上公开,已出现攻击案例。Apache RocketMQ是一款开源的分布式消息和流处理平台,提供高效、可靠、可扩展的低延迟消息和流数据处理能力,广泛用于异步通信、应用解耦、系统集等场景。加密货币行业有大量平台采用此产品用来处理消息服务,注意风险。漏洞描述:当RocketMQ的NameServer组件暴露在外网时,并且缺乏有效的身份认证机制时,攻击者可以利用更新配置功能,以RocketMQ运行的系统用户身份执行命令。[2023/7/14 10:54:22]

proxyadmin合约当前owner地址

慢雾:DEUS Finance 二次被黑简析:据慢雾区情报,DEUS Finance DAO在4月28日遭受闪电贷攻击,慢雾安全团队以简讯的形式将攻击原理分享如下:

1.攻击者在攻击之前先往DeiLenderSolidex抵押了SolidexsAMM-USDC/DEI的LP。

2.在几个小时后攻击者先从多个池子闪电贷借出143200000USDC。

3.随后攻击者使用借来的USDC在BaseV1Pair进行了swap操作,兑换出了9547716.9个的DEI,由于DeiLenderSolidex中的getOnChainPrice函数是直接获取DEI-USDC交易对的代币余额进行LP价格计算。因此在此次Swap操作中将拉高getOnChainPrice函数获取的LP价格。

4.在进行Swap操作后,攻击者在DeiLenderSolidex合约中通过borrow函数进行借贷,由于borrow函数中用isSolvent进行借贷检查,而在isSolvent是使用了getOnChainPrice函数参与检查。但在步骤3中getOnChainPrice的结果已经被拉高了。导致攻击者超额借出更多的DEI。

5.最后着攻击者在把用借贷出来DEI兑换成USDC归还从几个池子借出来的USDC,获利离场。

针对该事件,慢雾安全团队给出以下防范建议:本次攻击的原因主要在于使用了不安全的预言机来计算LP价格,慢雾安全团队建议可以参考Alpha Finance关于获取公平LP价格的方法。[2022/4/28 2:37:18]

0xB8fe33c4B55E57F302D79A8913CE8776A47bb24C

慢雾:PAID Network攻击者直接调用mint函数铸币:慢雾科技发文对于PAID Network遭攻击事件进行分析。文章中指出,在对未开源合约进行在反编译后发现合约的 mint 函数是存在鉴权的,而这个地址,正是攻击者地址(0x187...65be)。由于合约未开源,无法查看更具体的逻辑,只能基于现有的情况分析。慢雾科技分析可能是地址(0x187...65be)私钥被盗,或者是其他原因,导致攻击者直接调用 mint 函数进行任意铸币。

此前报道,PAID Network今天0点左右遭到攻击,增发将近6000万枚PAID代币,按照当时的价格约为1.6亿美元,黑客从中获利2000ETH。[2021/3/6 18:21:08]

简要分析

动态 | 慢雾:巨鲸被盗2.6亿元资产,或因Blockchain.info安全体系存在缺陷:针对加密巨鲸账户(zhoujianfu)被盗价值2.6亿元的BTC和BCH,慢雾安全团队目前得到的推测如下:该大户私钥自己可以控制,他在Reddit上发了BTC签名,已验证是对的,且猜测是使用了一款很知名的去中心化钱包服务,而且这种去中心化钱包居然还需要SIM卡认证,也就是说有用户系统,可以开启基于SIM卡的短信双因素认证,猜测可能是Blockchain.info,因为它吻合这些特征,且历史上慢雾安全团队就收到几起Blockchain.info用户被盗币的威胁情报,Blockchain.info的安全体系做得并不足够好。目前慢雾正在积极跟进更多细节,包括与该大户直接联系以及尽力提供可能需求的帮助。[2020/2/22]

1.在pGALA合约使用了透明代理模型,其存在三个特权角色,分别是Admin、DEFAULT_ADMIN_ROLE与MINTER_ROLE。

2.Admin角色用于管理代理合约的升级以及更改代理合约Admin地址,DEFAULT_ADMIN_ROLE角色用于管理逻辑中各特权角色,MINTER_ROLE角色管理pGALA代币铸造权限。

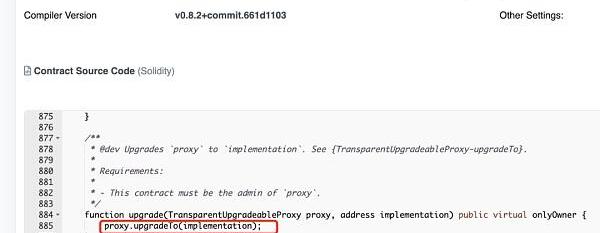

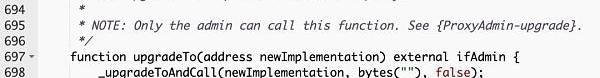

3.在此事件中,pGALA代理合约的Admin角色在合约部署时被指定为透明代理的proxyAdmin合约地址,DEFAULT_ADMIN_ROLE与MINTER_ROLE角色在初始化时指定由pNetwork控制。proxyAdmin合约还存在owner角色,owner角色为EOA地址,且owner可以通过proxyAdmin升级pGALA合约。

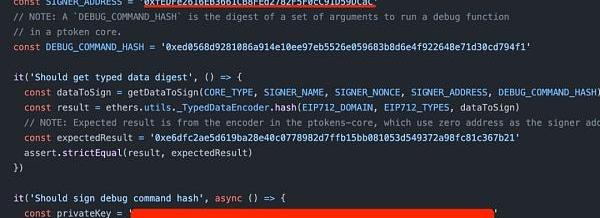

4.但慢雾安全团队发现proxyAdmin合约的owner地址的私钥明文在Github泄漏了,因此任何获得此私钥的用户都可以控制proxyAdmin合约随时升级pGALA合约。

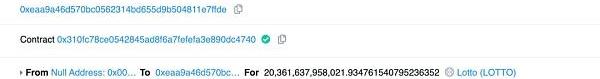

5.不幸的是,proxyAdmin合约的owner地址已经在70天前被替换了,且由其管理的另一个项目pLOTTO疑似已被攻击。

6.由于透明代理的架构设计,pGALA代理合约的Admin角色更换也只能由proxyAdmin合约发起。因此在proxyAdmin合约的owner权限丢失后pGALA合约已处于随时可被攻击的风险中。

总结

综上所述,pGALA事件的根本原因在于pGALA代理合约的Admin角色的owner私钥在Github泄漏,且其owner地址已在70天前被恶意替换,导致pGALA合约处于随时可被攻击的风险中。

参考:https://twitter.com/enoch_eth/status/1589508604113354752

Web1的信息孤立,不同平台之间的通信缓慢而复杂。Web2通过引入一对多的通信模型来改变这一问题,该模型允许用户通过社交媒体平台等中介进行间接通信.

1900/1/1 0:00:00可以预见的是,FTX的崩溃引起了美国监管机构的注意。美国证券交易委员会和商品期货交易委员会已经对FTX的商业行为展开了调查。据《华尔街日报》报道,美国司法部也可能介入并展开调查.

1900/1/1 0:00:00作者:Archetype负责人DannySursock、普通合伙人AshEgan来源:Bankless基本面总是很重要.

1900/1/1 0:00:00撰文:追风LabWeb3社交图谱协议能够衍生出多种多样的社交场景,具有落地价值,对于要集成这类基础设施的平台或协议而言.

1900/1/1 0:00:00零知识技术是一种推动技术,不仅将改变Web3,还将改变其他行业。作为一种足够通用的技术,ZK可以拥有多种用例,而我们正处于弄清楚该技术可以实现的所有用例的早期阶段.

1900/1/1 0:00:00文/PaulVeradittakit,PanteraCapital合伙人ArpeggiLabs是一个web3开源音乐平台,允许用户通过无许可的采样和混音共同创作音乐.

1900/1/1 0:00:00