加密做市商Wintermute遭到黑客攻击,造成了1.625亿美元的天价资产损失。CertiK安全专家经过初步调查分析,认为此次攻击是由于私钥泄漏所导致,而非智能合约漏洞。

具体原因概述为:Profanity生成以太坊地址的方式造成了私钥的泄露,而这次泄漏可能是由于9月15日1inch披露的一个漏洞所导致的。通过利用被盗的私钥,黑客能够重新定向资金。不过Wintermute已经宣布,CeFi和OTC业务均没有受到影响。

私钥被盗或成损失之“最”

黑客攻击私钥会给协议带来毁灭性损失。

据CertiK统计,2022年至今至少已有2.74亿美元因私钥泄露而损失,因此私钥被盗也成为了今年被攻击的损失原因之“最”。2022年刚刚入秋,就已有众多如下私钥被盗的“受害者”:

安全公司:有攻击者分发Win10 ISO镜像,并在EFI分区中隐藏挖矿代码:金色财经报道,网络安全公司Dr. Web发文称,发现有攻击者分发Win10 ISO镜像,并在EFI(可扩展固件接口)分区中隐藏挖矿代码,可以躲避杀软的监测。设备一旦感染之后就会监测进程资源管理器、任务管理器、进程监视器、进程等等,一旦发现剪贴板中的加密货币钱包地址,就会立即替换为攻击者预设的地址。Dr. Web表示调查重定向的加密钱包地址,发现该钱包账号上至少有价值19000美元的加密货币。

注:EFI分区是一个小型系统分区,其中包含在操作系统启动之前执行的引导加载程序和相关文件。主流杀软不会扫描EFI分区,因此恶意软件可以绕过恶意软件检测。[2023/6/14 21:36:34]

除了图中显示的项目之外,我们还可以计算上9月15日Profanity钱包漏洞导致的330万美元的损失。这相当于今年至少有2.74亿美元的损失是因为私钥漏洞。

暴力破解私钥

“暴力破解”是一种破解密码或编码字符串的方法。顾名思义,该方法通过“暴力手段”,即通过尝试每一个组合,直到找到匹配的一个,进行密码破解。如果你有一千把钥匙和一把锁,你只需尝试每一把钥匙,直到找到合适的那把,这就是暴力破解。

Profanity是一个用于以太坊的vanity生成器,每秒可生成数百万个以太坊钱包地址。vanity是通过给程序分配一个特定的前缀或后缀来加密生成的,随后生成潜在的数百万个地址,直到它找到一个符合指定条件的地址。

Numen发布微软漏洞解析,黑客可通过该漏洞获取Windows完全控制权:6月9日消息,安全机构 Numen Cyber Labs 发布微软 win32k 提权漏洞解析。Numen 表示,该漏洞系 win32k 提权漏洞,是微软 Windows 系统层面的漏洞。通过该漏洞,黑客可获取 Windows 的完全控制权。

Numen 指出,win32k 漏洞历史众所周知。但在最新的 windows11 预览版中,微软已经在尝试使用 Rust 重构该部分内核代码。未来该类型的漏洞在新系统可能被杜绝。

此前报道,5 月,微软发布的补丁更新解决了 38 个安全漏洞,其中包括一个零日漏洞。[2023/6/9 21:25:55]

然而,在2022年1月,有人在GitHub上提出了一个关于私钥生成方式的问题:Profanity使用一个随机的32位种子数来生成256位私钥。此后,它被证明了通过使用1000个强大的图形处理单元,所有7位字符的vanity可以在50天内被暴力破解。

2022年9月15日,1inch在Medium上发表了一篇关于Profanity漏洞的文章,并详细介绍了他们是如何用vanity为用户生成私钥的。

复制链接到浏览器查看原文:https://blog.1inch.io/a-vulnerability-disclosed-in-profanity-an-ethereum-vanity-address-tool-68ed7455fc8c??

FSF:微软Windows11剥夺了用户自由和数字自主权:10月11日消息,自由软件基金会(FSF) 于官网发布的更新博客文章表示,微软最新发布的 Windows11系统剥夺了用户自由和数字自主权。FSF 现任主席 Greg Farough 在博文中强调微软通过 Microsoft Account 增强对设备的掌控,现在一台 Windows 设备对微软的服从超过了对用户的服从,称之为个人电脑已经不再合适。

Greg Farough 称,Windows11现在需要一个微软账号连接每个用户账号,允许微软关联用户行为和个人身份,即使那些认为没有什么需要隐藏的人也应该对此保持警惕。把 Windows 机器称为个人电脑已经不再合适,因为它对微软的服从超过了对用户的服从。微软将检查是否兼容 Windows11的程序称为 PC Health Check(电脑健康检查)是很讽刺的,因为一台健康的电脑是应该尊重用户意愿而不是故意限制用户。(techweb)[2021/10/11 20:19:48]

在Medium文章发表两天后,Twitter用户@ZachXBT发布分析报告,显示以太坊钱包0x6AE通过利用该漏洞成功获得了价值330万美元的加密货币。

目前来看,Wintermute如果使用了Profanity或类似的方式来生成钱包地址0x0000000fE6A514a32aBDCDfcc076C85243De899b,那么遭到暴力破解的攻击将是极有可能的。

CoinWind于7月29日新增COW-USDT LP池:据官方消息,DeFi智能金融平台CoinWind已于7月29日16:00(SGT)在BSC链及HECO链新增COW-USDT LP池,原有的COW-MDX LP仍然保留,但不再发放收益。

据了解,CoinWind是一个DeFi智能单币质押金融平台,通过合约自动将质押的币种进行撮合配对,配合对冲无常损失策略,将用户收益最大化,有效解决了用户单币种质押收益低、LP质押无常损失大等风险问题。[2021/7/29 1:22:47]

供应链问题

在Web3领域,供应链攻击数量在不断上升。正如我们今年看到的,影响Web3领域的Web2安全问题越来越多,但Web3原生的供应链攻击也存在,而Wintermute黑客事件就是证明。

供应链攻击是Web2世界的一个常见问题,以至于它们被一些安全公司称为“未来几年的最大威胁”。一周前白宫发表的《加强软件供应链安全,提供安全政府体验》指南中,就有针对该问题展开讨论。

复制链接到浏览器查看原文:https://www.whitehouse.gov/omb/briefing-room/2022/09/14/enhancing-the-security-of-the-software-supply-chain-to-deliver-a-secure-government-experience/

金色热搜榜:WIN居于榜首:根据金色财经排行榜数据显示,过去24小时内,WIN搜索量高居榜首。具体前五名单如下:WIN、MER、BNB、BSV、ENJ。[2021/5/21 22:29:53]

随着更多的独立和开源工具为Web3领域所构建,更多的公司将成为供应链攻击的受害者。而具备资格的第三方供应链安全测试成为规范,或将令更多潜在受害者避免遭受攻击。

如果Web2和传统的网络安全供应商继续在安全方面做出努力,我们可以预期在Web3的世界里也会有同样类似的模式。早期采取积极主动措施并将测试和检查纳入项目和SDLC是有必要的。

像OpenSSF这样有大规模项目的组织,已表明希望“通过软件安全专家的直接参与和自动安全测试”来改善开源软件的安全状况。

复制链接到浏览器查看原文:https://openssf.org/press-release/2022/02/01/openssf-announces-the-alpha-omega-project-to-improve-software-supply-chain-security-for-10000-oss-projects/?

目前,OpenSSF成立了Alpha-Omega项目,用以改善一万个OSS项目的软件供应链安全。同时,这个开源的安全基金会也得到了当前美国政府的支持。

今年轰动整个Web3领域的Solana钱包攻击事件,就针对了第三方软件没有对Web3安全参数进行适当调整而进行了攻击。而刚刚发生的Wintermute事件可以说明在设置项目时使用开源的第三方工具会产生重大的后续影响。

Web3世界要么与像OpenSSF这样的联盟联合起来,要么创建自己的联盟。对于分散的应用程序,制作一个用户可以随时访问和评估的软件材料清单,或在审计中包括一个软件材料清单,将大大有助于提高透明度,并让用户及安全专家更准确地评估风险。

攻击流程

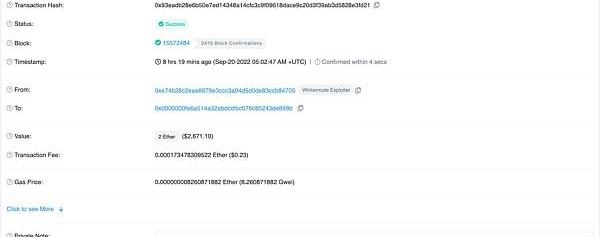

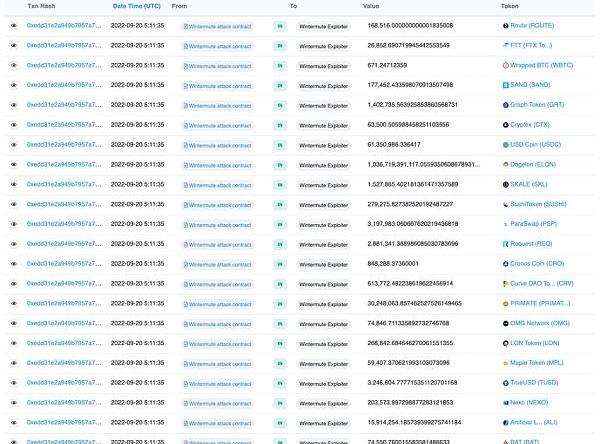

让我们回到这次事件当中来。首先,一个外部账户EOA0x6AE09在9月20日创建了一个恶意合约,并在下面的交易中向0x0000000fE6A514a32aBDCDfcc076C85243De899b转移2个ETH。

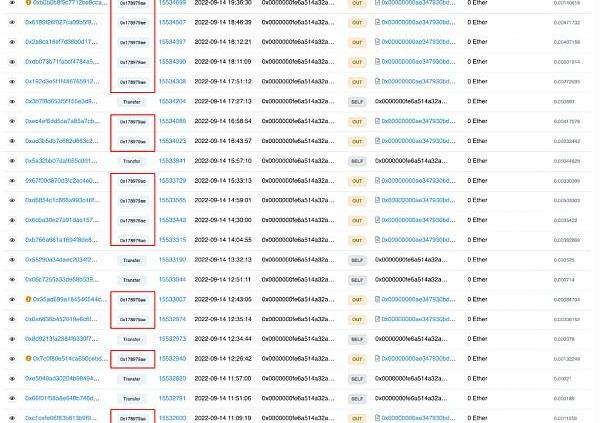

该EOA拥有被破坏的密钥的地址,并且有与0x00000000AE347930bD1E7B0F35588b92280f9e75互动的历史,这就是Wintermute被利用的合约。我们可以看到,以前所有被攻击的EOA和Wintermute合约之间的互动都调用了函数“0x178979ae”。下面是几个例子。

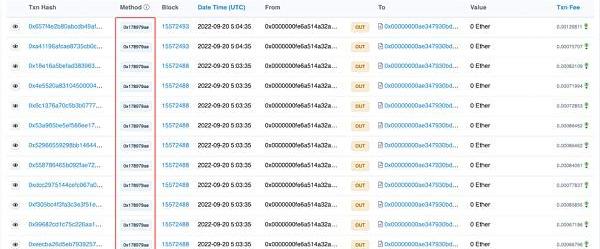

因此,我们可以确定这是一个正常的功能,而且极有可能是一个特权的功能。然而,在EOA0x6AE09将2个ETH转移到0x0000000fe6后,我们看到了0x178979ae函数的进一步交易。

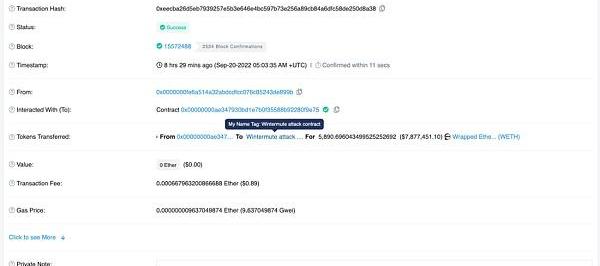

然而,如果我们看一下每笔交易,就会发现资金被重新定向到0x6AE09创建的恶意合约。

这个功能完成了109次。一旦攻击完成,0x6AE09就会在一系列的交易中收到来自恶意合约的资金。下面是几个例子。

在撰写本报告时,被盗资产位于EOA0x6AE09。

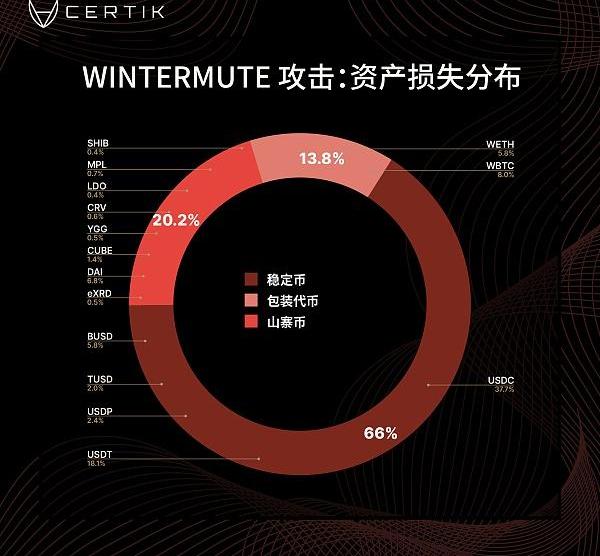

资产分类

写在最后

我们已经看到了在9月15日一个由Profanity产生的钱包被利用,导致了330万美元受到损失。这种规模的攻击表明,Web3的大型组织迫切需要采取措施来保护他们的资产安全。由于Profanity漏洞现在已经众所周知,任何使用ProfanityvanityEOA的人都应该采取措施,立即将资产转移到安全的钱包,以防类似事件再次发生。

CertiK安全团队在此建议,以下三种方法可以防止对私钥的攻击:

永远不要将钥匙从一个钱包导入另一个钱包

使用硬件钱包

使用提供高级安全功能的软件钱包

通过采取这些步骤,个人和机构都可以减轻恶意者对私钥的破坏企图。而这也警醒着我们,Web3项目需要对其项目的供应链、开发和设置环境等所有方面提高警惕。

攻击发生后,CertiK的推特预警账号以及官方预警系统已于第一时间发布了消息。同时,CertiK也会在未来持续于官方公众号发布与项目预警相关的信息。

作为区块链安全领域的领军者,CertiK致力于提高加密货币及Web3.0的安全和透明等级。迄今为止,CertiK已获得了3600家企业客户的认可,保护了超过3600亿美元的数字资产免受损失。

金色周刊是金色财经推出的一档每周区块链行业总结栏目,内容涵盖一周重点新闻、矿业信息、项目动态、技术进展等行业动态。本文是其中的新闻周刊,带您一览本周区块链行业大事.

1900/1/1 0:00:00导语关于DID的讨论随处可见,但DID的概念似乎有些宽泛、令人困惑;你是否期待有人能帮你把DID这件事给梳理清楚?那就请不要错过本文!摘要DID现在一般是”去中心化身份“的简称.

1900/1/1 0:00:00需求的变化与市场的变迁是怎样发生的?其中机会在哪?原文标题:《从下一代数据中心的角度,谈谈为何Web3终将到来》撰文:阿法兔;ShawnChang.

1900/1/1 0:00:002020年被称为“人类社会虚拟化的临界点”,无数青年人在虚拟世界中进行开放式探索,通过创造性的游玩寻找与现实世界的连通.

1900/1/1 0:00:00年轻人其实想得没那么复杂。采访|苏子华、段宛辰作者|苏子华编辑?|靖宇当不少80后、90后还在困惑,生怕赶不上这趟所谓的Web3「革命快车」的时候,有一些00后早已「玩得飞起」.

1900/1/1 0:00:00如果美联储主席杰罗姆·鲍威尔赢得通胀战怎么办?比特币能刚得住吗?如果美联储主席杰罗姆·鲍威尔赢得通胀战怎么办?美联储再次大幅加息之后,一些评论员将这位现任掌门人与保罗·沃尔克进行比较.

1900/1/1 0:00:00