据JetProtocol官方博客披露,他们近期修复了一个赏金漏洞,这个漏洞会导致恶意用户可以提取任意用户的存款资金,慢雾安全团队对此漏洞进行了简要分析,并将分析结果分享如下。

相关信息

JetProtocol是运行在Solana上的一个借贷市场,用户可将账号里的代币存入金库,赚取年化收益,同时也可以按一定的比例借出另一种代币。在这个过程中合约会给用户一个note凭证,作为用户未来的提款凭证,用我们熟悉的字眼来说就是LP,而本次漏洞发生的原因也和这个LP的设计有关。

我们知道和以太坊合约相比,Solana合约没有状态的概念,取而代之的是账号机制,合约数据都存储在相关联的账号中,这种机制极大提升了Solana的区块链性能,但也给合约编写带来了一些困难,最大的困难就是需要对输入的账号进行全面的验证。JetProtocol在开发时使用了Anchor框架进行开发,Anchor是由Solana上的知名项目Serum团队开发的,可以精简很多账号验证及跨合约调用逻辑。

Level Finance因合约漏洞被盗超过100万美元LVL代币:金色财经报道,去中心化交易所Level Finance遭遇安全漏洞,攻击者利用Level Finance智能合约中的“索赔倍数”漏洞从交易所窃取了超过214000个LVL代币,价值超过100万美元,并将LVL兑换成3345BNB。[2023/5/2 14:38:07]

Anchor是如何工作的呢?我们可以从JetProtocol的一段代码说起:

programs/jet/src/instructions/init_deposit_account.rs

这里的deposit_account账号就是用于存储LP代币数据的账号,用户在首次使用时,需要调用合约生成该账号,并支付一定的存储费用。

CMS Strapi存在可接管Admin账号权限等漏洞:4月23日消息,慢雾研究员IM_23pds发推表示,开源无头CMS Strapi发布安全提醒,攻击者可以利用已知漏洞接管Admin账户或RCE接管服务器权限。虚拟货币行业有大量项目方使用此产品,请立即升级。[2023/4/23 14:21:18]

而这里的?#?宏定义限定了这个账号的生成规则:

规则1:#这个约束中,init是指通过跨合约调用系统合约创建账号并初始化,payer=depositor意思是depositor为新账号支付存储空间费用。

规则2:#这个约束中将检查给定帐户是否是当前执行程序派生的PDA,PDA(ProgramDerivedAddress)?账号是一个没有私钥、由程序派生的账号,seed和bump是生成种子,如果bump未提供,则Anchor框架默认使用canonicalbump,可以理解成自动赋予一个确定性的值。

使用PDA,程序可以以编程方式对某些地址进行签名,而无需私钥。同时,PDA确保没有外部用户也可以为同一地址生成有效签名。这些地址是跨程序调用的基础,它允许Solana应用程序相互组合。这里用的是"deposits"字符+?reserve?账号公钥+?depositor?账号公钥作为?seeds,bump?则是在用户调用时传入。

派盾:Polynomial Protocol存款合约或存在漏洞:12月12日消息,据派盾监测,据多位用户反馈,基于Optimism的期权流动性聚合协议Polynomial Protocol或存在漏洞,提醒用户尽快取消该合约授权。[2022/12/12 21:39:21]

规则3:#

这是一个SPL约束,用于更简便地验证SPL账号。这里指定deposit_account账号是一个token账号,它的mint权限是deposit_note_mint账号,authority权限是market_authority。

Account的宏定义还有很多,这里略表不提,详细可以考虑文档:https://docs.rs/anchor-lang/latest/anchor_lang/derive.Accounts.html

有了这些前置知识,我们就可以直接来看漏洞代码:

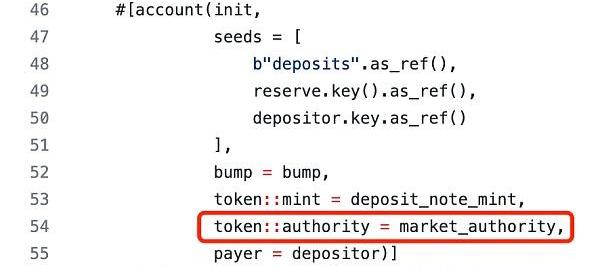

programs/jet/src/instructions/withdraw_tokens.rs

币安:“币安会计系统漏洞”事件发生在Binance.US,Binance.com未发现相关问题:9月18日消息,币安澄清表示,据悉此前Helium基金会表示的“币安会计系统漏洞”事件发生在Binance.US,Binance.com未发现相关问题,用户资产安全。

此前消息,Helium基金会称币安会计系统中的一个漏洞使用户有机会错误地更新HNT代币余额,目前导致用户错误地接收了价值约2000万美元的HNT。[2022/9/19 7:04:44]

正常情况下,用户调用函数withdraw_tokens提币时,会传入自己的LP账号,然后合约会销毁他的LP并返还相应数量的代币。但这里我们可以看到deposit_note_account账号是没有进行任何约束的,用户可以随意传入其他用户的LP账号。难道使用别人的LP账号不需要他们的签名授权吗?

研究人员:攻击者能够入侵加密货币硬件钱包,目前漏洞已修复:5月19日讯,Ledge研究人员证明可以对硬件钱包制造商Coinkite和Shapeshift产品进行攻击,这可能会让攻击者找到保护这些钱包的PIN码。目前漏洞已经被修复,两次黑客攻击都需要对设备进行物理访问,这从一开始就将危险降到最低。但Ledger认为,保持硬件钱包的最高标准还是值得的。

Ledger首席技术官、Donjon安全团队负责人Charles Guillmet表示,“如果你愿意,你可以在一个硬件钱包里放入数百万甚至数十亿美元。因此,如果攻击者能够物理访问硬件钱包,而钱包又不安全,那么这绝对是一件大事。一些加密货币交易所甚至将硬件钱包用于冷存储。”

Shapeshift在2月份通过固件更新修复了KeepKey钱包中的一个漏洞。Coinkite的Coldcard Mk2钱包中的硬件缺陷仍然存在,但在该公司目前的Coldcard型号Mk3中已修复。研究人员将在6月份的法国安全会议SSTIC上展示他们对Mk2的攻击。[2020/5/19]

通过前面分析宏定义代码,我们已经知道了market_authority账号拥有LP代币的操作权限,确实不需要用户自己的签名。那么market_authority又是一个怎么样的账号呢?我们可以看这里:

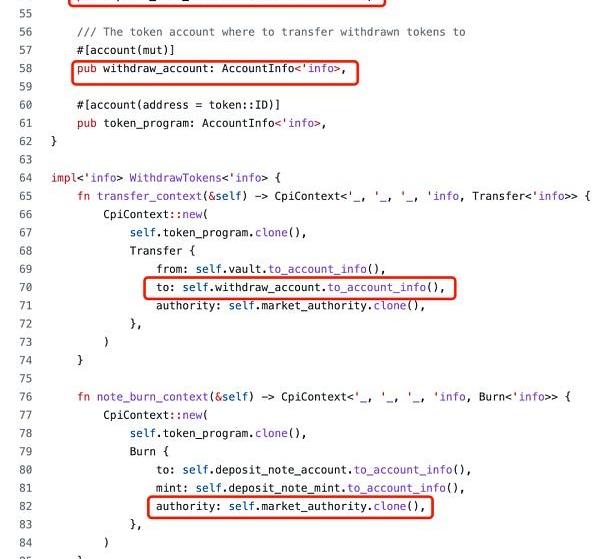

programs/jet/src/instructions/init_market.rs

这个market_authority也是一个PDA账号。也就是说合约通过自身的调用就可以销毁用户的LP代币。那么对于恶意用户来说,要发起攻击就很简单了,只要简单地把deposit_note_account账号设置为想要窃取的目标账号,withdraw_account账号设置为自己的收款账号,就可以销毁他的LP,并把他的存款本金提现到自己的账号上。

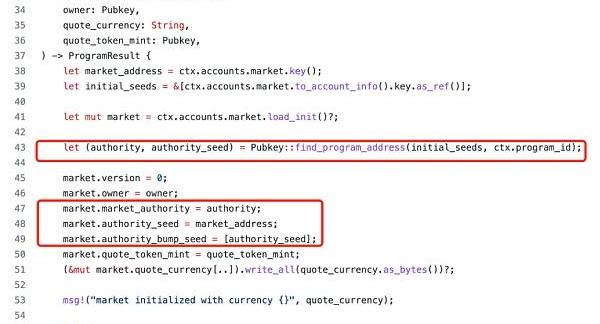

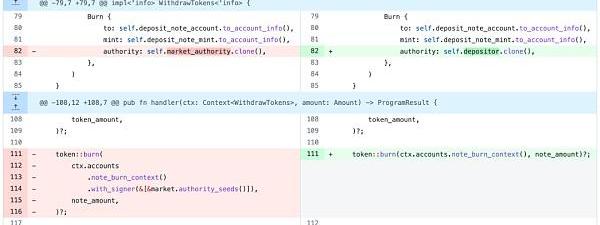

最后我们看一下官方的修复方法:

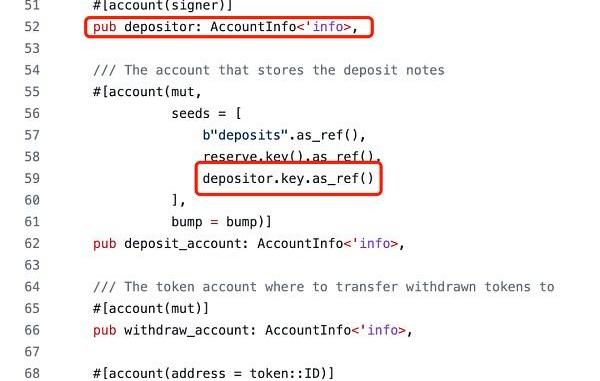

补丁中并未直接去约束deposit_note_account账号,而是去除了burn操作的PDA签名,并将authority权限改成了depositor,这样的话用户将无法直接调用这里的函数进行提现,而是要通过另一个函数withdraw()?去间接调用,而在withdraw()?函数中账号宏定义已经进行了严密的校验,恶意用户如果传入的是他人的LP账号,将无法通过宏规则的验证,将无法通过宏规则的验证,因为depositor需要满足signer签名校验,无法伪造成他人的账号。

programs/jet/src/instructions/withdraw.rs

总结

本次漏洞的发现过程比较有戏剧性,漏洞的发现人@charlieyouai在他的个人推特上分享了漏洞发现的心路历程,当时他发现burn的权限是market_authority,用户无法进行签名,认为这是一个bug,会导致调用失败且用户无法提款,于是给官方提交了一个赏金漏洞,然后就去吃饭睡觉打豆豆了。

而后官方开发者意识到了问题的严重性,严格地说,他们知道这段代码没有无法提现的漏洞,而是人人都可以提现啊,老铁,一个能良好运行的bug你知道意味着什么吗?!所幸的是没有攻击事件发生。

目前在Solana上发生过多起黑客攻击事件均与账号校验问题有关,慢雾安全团队提醒广大Solana开发者,注意对账号体系进行严密的审查。

我觉得人们可能忽略了一个非常关键的事情,那就是ETH转POS之后,实际每天产出的ETH和现在每天产出的ETH的一个惊天大变化。下面让我来用一些类比来说明这个变化到底有多么的变态.

1900/1/1 0:00:00哈佛商学院教授克莱顿·克里斯坦森在《创新者的窘境》中提出,需要最终用户改变行为的创新才是颠覆市场的创新,这种创新能够带来巨大的商业价值,被称为“非连续性创新”或“破坏性创新”.

1900/1/1 0:00:00元宇宙强调数字空间、虚拟世界,但是并不是说只是数字空间、虚拟世界,而是可以实现虚拟世界和现实世界、现实社会的交互,可以实现以虚强实.

1900/1/1 0:00:00DAO是DecentralizedAutonomousOrganization的缩写,是一个经常用于加密货币领域但并不总是被广泛理解的术语。简而言之,DAO是一组自动触发的组织规则,无需中介.

1900/1/1 0:00:00周三,全球最大电影和电视娱乐制作公司之一的华纳兄弟在赞助的<NFT|LA>线下峰会上宣布.

1900/1/1 0:00:00图源:LoganCraig2021年在很大程度上是由Layer-1的崛起决定的。继以太坊在2020年夏天崛起后,Solana、Terra、Avalanche和Fantom等区块链在网络活动和其原.

1900/1/1 0:00:00