这次的主题是混币器Tornado.Cash。

随着黑客盗币事件愈演愈烈,Tornado.Cash也变得越来越“有名”,大多数黑客在获利后都毫不留情地将“脏币”转向Tornado.Cash。我们曾对Tornado.Cash的匿名性进行过探讨,详见:慢雾AML:“揭开”Tornado.Cash的匿名面纱。而今天以一个真实案例来看看这名黑客是怎么通过Tornado.Cash洗币的。

基础知识

Tornado.Cash是一种完全去中心化的非托管协议,通过打破源地址和目标地址之间的链上链接来提高交易隐私。为了保护隐私,Tornado.Cash使用一个智能合约,接受来自一个地址的ETH和其他代币存款,并允许他们提款到不同的地址,即以隐藏发送地址的方式将ETH和其他代币发送到任何地址。这些智能合约充当混合所有存入资产的池,当你将资金放入池中时,就会生成私人凭据,证明你已执行了存款操作。而后,此私人凭据作为你提款时的私钥,合约将ETH或其他代币转移给指定的接收地址,同一用户可以使用不同的提款地址。

案例分析

今天要分析的是一个真实案例,当受害平台找到我们时,在Ethereum、BSC、Polygon三条链上的被盗资金均被黑客转入Tornado.Cash,所以我们主要分析Tornado.Cash的部分。

黑客地址:

0x489...1F4(Ethereum/BSC/Polygon)

0x24f...bB1(BSC)

Ethereum部分

借助慢雾MistTrack反追踪系统,我们先对地址进行一个大概的特征分析。

Avalanche链上DeFi协议总锁仓量为107.1亿美元:金色财经报道,据DefiLlama数据显示,目前Avalanche链上DeFi协议总锁仓量为107.1亿美元,24小时减少6.30%。锁仓资产排名前五分别为AAVE(27.2亿美元)、TraderJoe(17亿美元)、Benqi(15.3亿美元)、Curve(11.6亿美元)、multichan(9.50亿美元)。[2022/1/9 8:35:11]

从部分展示结果来看,可以看到交易行为里黑客使用较多的除了Bridge就是混合器Mixer,这些对我们分析黑客画像十分重要。

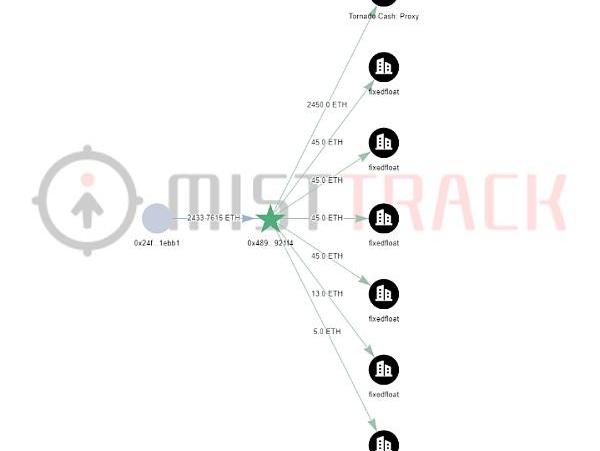

接着,我们对Ethereum上的资金与行为进行深入分析:据慢雾MistTrack反追踪系统的分析,黑客将2450ETH以?5x10ETH+24x100ETH的形式分批转入Tornado.Cash,将198ETH转入FixedFloat,这让我们继续追踪Tornado.Cash部分留了个心眼。

BSC链上自动做市商BurgerSwap再遭闪电贷攻击:6月5日凌晨消息,PeckShield派盾预警显示,BSC链上自动做市商BurgerSwap再次遭到闪电贷攻击,致使Dekbox ($DEK) 价格大幅下跌。[2021/6/5 23:14:01]

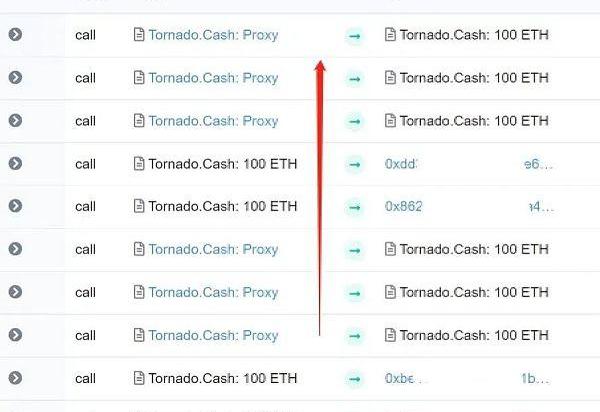

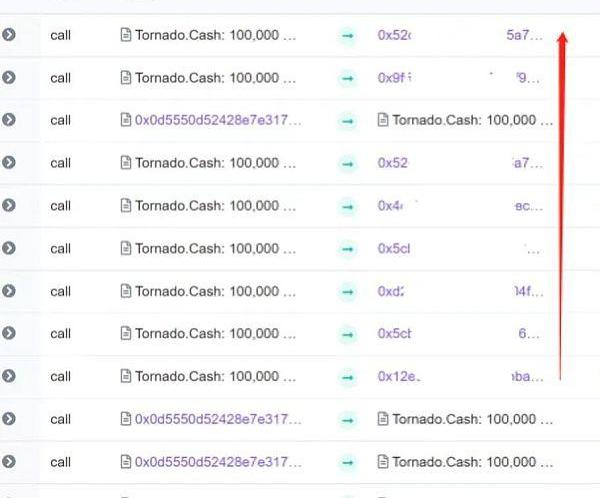

既然想要尝试追踪黑客从Tornado.Cash转出的地址,那我们就得从Ethereum上第一笔资金转入Tornado.Cash的时间点开始,我们发现第一笔10ETH和第二笔10ETH间的时间跨度较大,所以我们先从跨度小的100ETH开始分析。

定位到Tornado.Cash:100ETH合约相对应的交易,发现从Tornado.Cash转出的地址非常多。经过慢雾MistTrack的分析,我们筛选出了符合时间线和交易特征的地址。当然,地址依然很多,这需要我们不断去分析。不过很快就出现了第一个让我们饶有怀疑的地址。

数据:以太坊链上锚定BTC的代币总量接近7万枚:Btconethereum.com数据显示,以太坊链上锚定BTC的代币总量升至69779枚,约合7.13亿美元。其中,WBTC总量为44622枚,renBTC总量为16225枚,HBTC总量为4810枚。[2020/9/7]

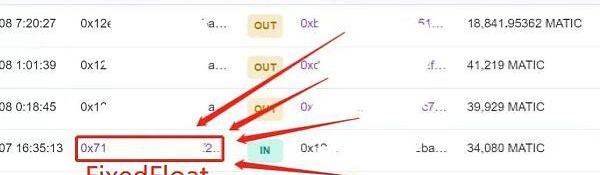

据慢雾MistTrack的分析,地址将?Tornado.Cash转给它的ETH转到地址,接着把ETH分为三笔转到了FixedFloat。

当然,这也可能是巧合,我们需要继续验证。

继续分析,接连发现三个地址均有同样的特征:

A→B→FixedFloat

A→FixedFloat

动态 | 2018年比特币链上交易量共3.2万亿美元:据bitcoinist报道,根据推特账号Satoshi Capital Research发布的数据,比特币2018年的总交易量为2.2万亿美元,高于保加利亚列弗(BGN)的交易量,仅次于智利比索。同时也是2017年交易量的近四倍,即8580亿美元。与此同时,2018年的整体链上交易量为3.2万亿美元。[2019/1/22]

在这样的特征佐证下,我们分析出了符合特征的地址,同时刚好是24个地址,符合我们的假设。

Polygon部分

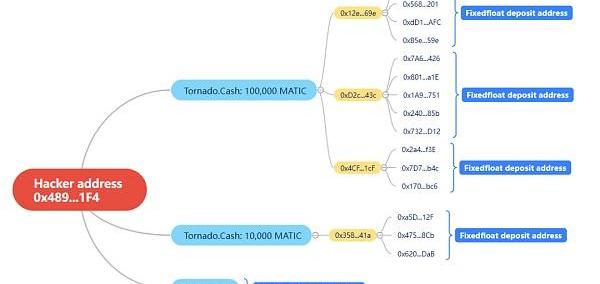

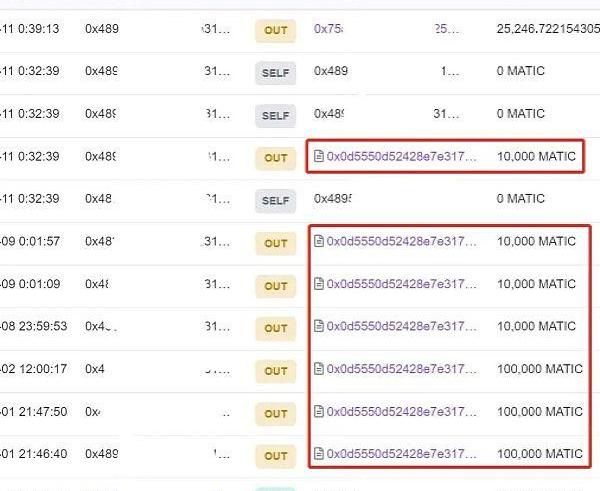

如下图,黑客将获利的365,247MATIC中的部分MATIC分7次转到Tornado.Cash。

而剩下的25,246.722MATIC转到了地址,接着追踪这部分资金,我们发现黑客将25,246.721MATIC转到了FixedFloat,这让我们不禁思考黑客在Polygon上是否会以同样的手法来洗币。

声音 | Coinmetrics联合创始人:链上交易量不应作为衡量区块链价值的标准:据cryptoglobe消息,Coinmetrics联合创始人Nic Carter近日表示,一些数字货币支持者喜欢用网络交易量来证明哪个链更好,但像TRX的网络交易数量虽然在增加,但其平均交易价值却远低于主流数字货币,而且高交易量可能多数归根于其链上大量的Dapp。[2018/11/11]

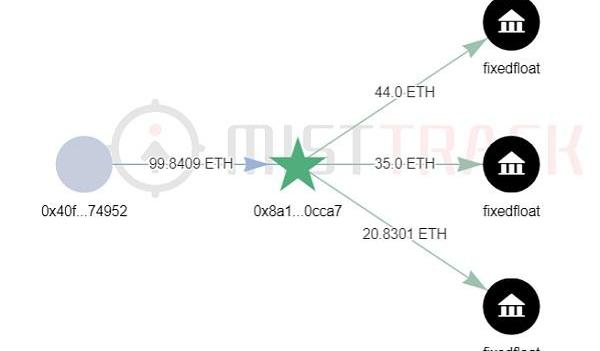

我们首先定位到Tornado:100,000MATIC合约与上图最后三笔对应的交易,同时发现从Tornado.Cash合约转出的地址并不多,此时我们可以逐个分析。

很快,我们就发现了第一个让我们觉得有问题的地址。我们看到了熟悉的FixedFloat地址,不仅?FixedFloat转MATIC到地址,从地址转出资金的接收地址也都将MATIC转给了FixedFloat。

分析了其他地址后,发现都是一样的洗币手法,这里就不再赘述。从前面的分析看来黑客对FixedFloat实在独有偏爱,不过这也成了抓住他的把柄。

BSC部分

下面我们来分析BSC部分。BSC上黑客地址有两个,我们先来看地址:

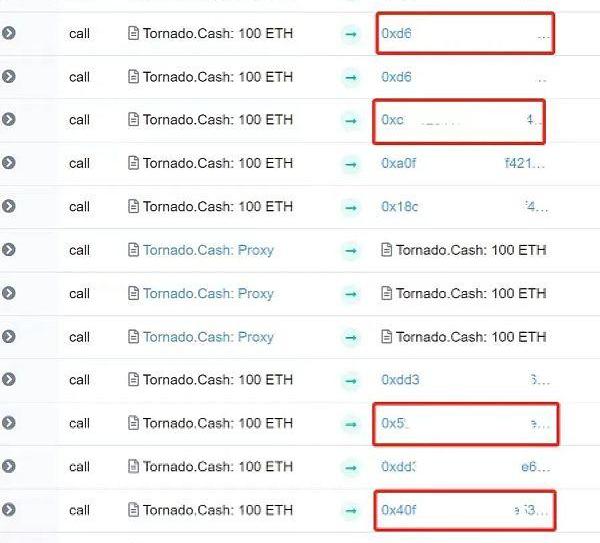

黑客地址分17次转了1700ETH到Tornado.Cash,时间范围也比较连贯。就在我们以为黑客会故技重施的时候,发现并非如此。同样,经过慢雾MistTrack的分析与筛选,我们筛选出了符合时间线和交易特征的地址,再进行逐个突破。

分析过程中,地址引起了我们的注意。如图,据慢雾MistTrack显示,该地址将Tornado.Cash转给它的ETH转出给了SimpleSwap。

继续分析后发现,换汤不换药,虽然黑客换了平台,手法特征却还是类似:

A→SimpleSwap

A→B→SimpleSwap

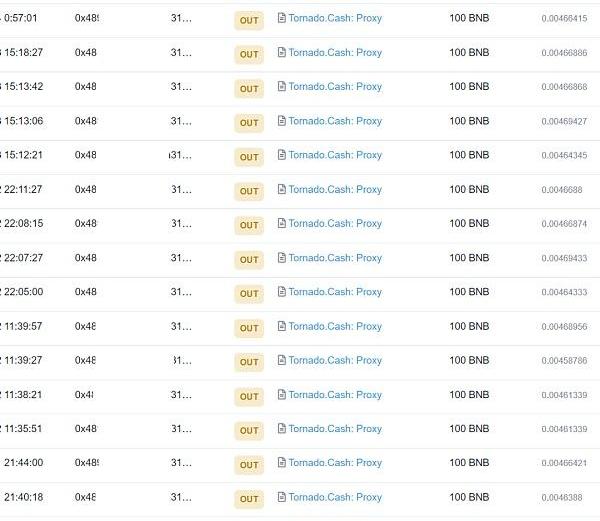

另一个黑客地址是以10BNB为单位转到了Tornado.Cash。

而在这个地址的洗币手法中,黑客选择了另一个平台,不过手法依然类似。这里就不再一一分析。

总结

本文主要由一个真实案例开启,分析并得出在不同的链上黑客是如何试图使用Tornado.Cash来清洗盗取的资金,本次洗币手法具有极相似性,主要特征为从Tornado.Cash提币后或直接或经过一层中间地址转移到常用的混币平台。当然,这只是通过Tornado.Cash洗币的其中一种方法,更多手法仍等着我们发现。

而想要更有效率更准确地分析出结果,必然得借助工具。凭借超2亿个钱包地址标签,慢雾?MistTrack反追踪系统能够识别全球主流交易平台的各类钱包地址,如用户充值地址、温钱包地址、热钱包地址、冷钱包地址等。通过MistTrack反追踪系统可对任意钱包地址进行特征分析和行为画像,在反分析评估工作中起到至关重要的作用,为加密货币交易平台、用户个人等分析地址行为并追踪溯源提供了强有力的技术支撑。

我们最近刚刚宣布以独角兽估值筹集了6942万美元的B轮融资。2018年,当我们在挪威奥斯陆创建Dune时,MatsOlsen和我作为首次创业的人开始从加密边缘行业的底层起步.

1900/1/1 0:00:00自从Beeple的破纪录拍卖以来,NFTs已经成为2D视觉艺术的代名词,业内戏称“小图片/JPEGs”,最有价值的NFT品牌绝大多数都是静态图像.

1900/1/1 0:00:00DAO从丛林法则到人类法则,人类是依赖并需要合作才能生存和繁荣的社会动物。因此,我们始终将自己组织成部落、团体、团队、委员会、公司和其他形式的集体行动,以发展、学习、适应、协调和执行我们的更高愿.

1900/1/1 0:00:00Layer2技术优势无需赘述,但如何把Layer2桥接到像以太坊这样的Layer1网络,似乎没有太多人了解呢?本文将提供一份详尽指南,手把手教你如何从以太坊桥接到Layer2.

1900/1/1 0:00:00未来的元宇宙,是一个全球统一的,以算法信任为最基础的信任经济体系,由大量的去中心化组织形成的去中心化金融产业主导、可以影响并决定着全球现实的第一、第二、第三产业.

1900/1/1 0:00:00从Web1.0到Web2.0,再到新近迎来的又一次迭代—Web3.0,互联网在持续演进中。遗憾的是,初始阶段的Web3.0,已经面临来自黑客的安全挑战.

1900/1/1 0:00:00