一、事件概览

北京时间6月28日,链必安-区块链安全态势感知平台舆情监测显示,Polygon生态算法稳定币项目SafeDollar遭到黑客攻击。攻击事件发生后,SafeDollar项目所发行的稳定币价格从1.07美元,瞬间跌至归零。

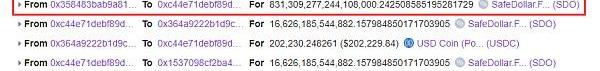

有消息指出,一份未经证实的合约抽走了25万美元的USDC和USDT;后经Rugdoc.io分析证实,此次攻击事件中黑客总共获利价值25万美元的USDC和USDT。随后,SafeDollar项目方发布公告,要求投资者停止所有与SDO相关的交易。目前,SDO交易已暂时中止。

鉴于此次攻击事件所具备的标志意义,成都链安·安全团队第一时间介入分析。继5月初BSC诸多链上项目频频被黑之后,6月末Polygon生态也开始被黑客盯上,“潘多拉魔盒”是否已经悄然开启?借此事件,成都链安通过梳理攻击流程和攻击手法,提醒Polygon生态项目加强安全预警和防范工作。

数字资产管理平台Safe推出SafeDAO,SAFE空投已开启申领:9月28日消息,数字资产管理平台Safe(原Gnosis Safe)正式推出SafeDAO与SAFE代币。Safe代币持有者管理SafeDAO,DAO将管理Safe协议、接口、Safe代币供应和生态系统增长。总共空投约1.9亿枚SAFE代币(占总量约19%),其中17.9%将分配给超4.3万名用户、8.9%将分配给超140名生态贡献者、28.6%将分配给战略支持者、35.7%将分配给核心贡献者、8.9%将分配给GnosisDAO。有资格申领空投的用户将可以在北京时间9月28日17:00至12月27日18:00期间申领代币,无人认领的SAFE代币将退还给SafeDAO国库。[2022/9/28 22:37:31]

二、事件分析

此次攻击事件中,攻击者利用PLX代币转账时实际到账数量小于发送数量以及SdoRewardPool合约抵押和计算奖励上存在的逻辑缺陷,借助“闪电贷”控制SdoRewardPool合约中抵押池的抵押代币数量,进而操纵奖励计算,从而获得巨额的SDO奖励代币,最后使用SDO代币将SDO-USDC和SDO-USDT两种兑换池中USDC和USDT全部兑换出来。

Assaf Amitay出任SeeleN DAO COO开展全球工作:据官方消息,Assaf Amitay出任SeeleN DAO COO,并主导全球生态拓展工作。接下来,Assaf Amitay将带领一批SeeleN DAO的成员,通过不同方式推动生态的全球化发展,将元宇宙、NFT、GameFi、DeFi、能源等全领域的优质项目纳入SeeleN DAO生态。[2022/6/12 4:20:27]

攻击者地址:

0xFeDC2487Ed4BB740A268c565daCdD39C17Be7eBd

攻击合约:

0xC44e71deBf89D414a262edadc44797eBA093c6B0

0x358483BAB9A813e3aB840ed8e0a167E20f54E9FB

攻击交易:

0xd78ff27f33576ff7ece3a58943f3e74caaa9321bcc3238e4cf014eca2e89ce3f

SafePal推出2.7.1版本,添加对Polygon和ThetaNetwork资产的支持:硬件钱包SafePal宣布2.7.1版本现已在Android和iOS上运行,新版本添加支持以太坊二层扩容网络Polygon资产MATIC和去中心化流媒体平台Theta Network资产THETA,用户可更新电子钱包应用程序启用新版本。[2021/7/5 0:28:30]

0x4dda5f3338457dfb6648e8b959e70ca1513e434299eebfebeb9dc862db3722f3

0x1360315a16aec1c7403d369bd139f0fd55a99578d117cb5637b234a0a0ee5c14

以下分析基于以下两笔交易:

0xd78ff27f33576ff7ece3a58943f3e74caaa9321bcc3238e4cf014eca2e89ce3f

SafeSun已于4月28日20:00(UTC+8)上线Mdex:据官方消息,SafeSun已于4月28日20:00(UTC+8)上线Mdex(HECO),开盘最高涨幅达4100%,持币用户数超2000余人。开盘首日销毁燃烧代币223万亿(占比22.3%),后续会根据项目进展持续销毁燃烧。另据官方透露,社区将成立NFT基金会,致力于挖掘市场上高潜力的NFT项目,并且将所得收益100%回馈社区。

SafeSun是一个由社区驱动的燃烧代币,拥有持币即“挖矿”、LP自动增加等特点。SafeSun的每笔交易均收取10%的手续费,其中5%自动分配给所有持币者,另外5%按照50/50的配比自动添加到流动性池中,解决流动性不足的问题。

合约地址0x44Fc1e4F880F9099e284c1c2de11929ab7D46ED1。[2021/4/29 21:11:20]

0x1360315a16aec1c7403d369bd139f0fd55a99578d117cb5637b234a0a0ee5c14

ETC Labs与OpenRelay及ChainSafe合作加强网络安全:金色财经报道,ETC Labs及其ETC核心开发团队宣布与web3基础架构提供商OpenRelay和区块链研发公司ChainSafe达成合作。在OpenRelay和ChainSafe的支持下,ETC核心团队正在提高对51%攻击的抵抗能力,实施即时技术响应以使网络更加安全。他们还将帮助解决所有PoW区块链具有的51%攻击漏洞。[2020/9/16]

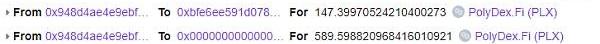

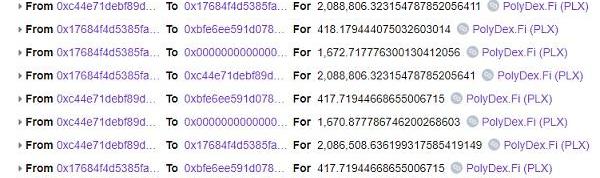

攻击者首先使用PolyDex的WMATIC和WETH池进行PLX借贷,如下图所示:

接下来,攻击者通过攻击合约反复进行抵押提取,主要是为了减少SdoRewardPool合约中SDO抵押池中的抵押代币数量。

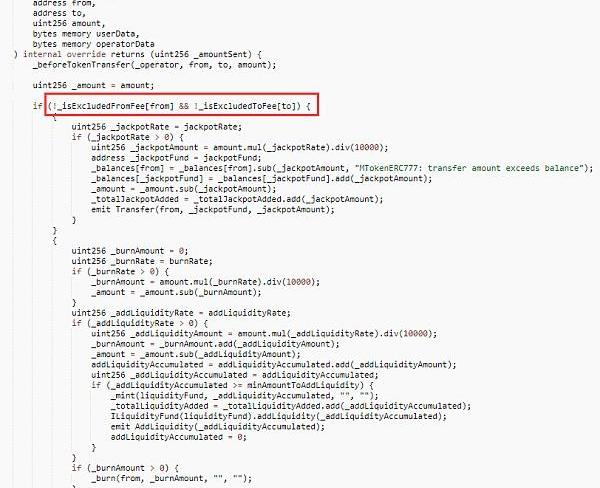

PLX代币合约进行代币转移时,如果from地址不在_isExcludedFromFee列表中,并且to地址也不在_isExcludedToFee列表中,会对转移的代币收取一次奖励基金以及销毁本次转移代币数量的0.05%。

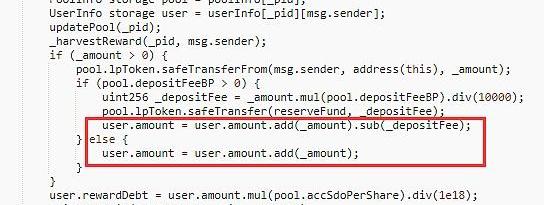

而在SdoRewardPool合约中,记录的数量为调用者所转移的数量,没有减去转移过程中损耗的部分,在进行提取操作时,提取的数量为记录的数量,超出了用户实际抵押到本合约的数量,故会造成该抵押池中抵押代币的异常减少。

攻击者事先通过攻击合约

在该抵押池中抵押214.235502909238707603PLX,在攻击合约

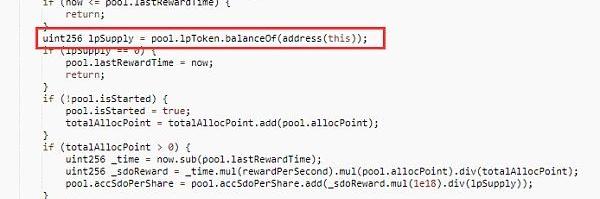

攻击完成后,控制攻击合约

在该抵押池中进行奖励领取,由于SdoRewardPool合约中更新抵押池信息时使用的是balanceOf函数获取本合约中抵押代币数量,故获取到的数量是恶意减少之后的数量,继而造成PLX抵押池中accSdoPerShare变量异常增大,从而获取到巨额的SDO代币奖励。

最后利用获取到的SDO代币将SDO-USDC和SDO-USDT两种兑换池中USDC和USDT全部兑换出来。

三、事件复盘

事实上,此次攻击事件并不复杂,但是值得引起注意。首先添加抵押池时添加了非标准代币,再加上计算奖励时使用了balanceOf函数进行抵押代币数量的获取,所以导致了此次攻击事件的发生。

从安全审计的角度看,项目方作为添加抵押池的管理员,对于将要添加的抵押池中的抵押贷币,一定要三思而后行。通胀通缩类以及转移数量与实际到账数量不同的代币,不建议作为抵押池的抵押代币;如果因业务需要一定要添加这些类型的代币作为奖励代币,务必与其他标准代币分开处理。同时在抵押池中建议使用一个单独的变量作为抵押数量的记录,然后计算奖励时,使用通过此变量来获取抵押代币数量,而不是使用balanceOf函数。

另外,此次攻击事件对于Polygon生态链上项目而言,是否会是一个“危险信号”,Polygon生态的“潘多拉魔盒”是否会就此打开,这还需要观望后续态势发展。不过,回望5月,BSC生态发生第一起闪电贷攻击之后,便就此拉开了“BSC黑色五月”序幕。鉴于前车之鉴,成都链安在此提醒,Polygon生态链上项目未雨绸缪,切实提高安全意识!

6月21日,人民银行官方发布声明称,近日人民银行有关部门就银行和支付机构为虚拟货币交易炒作提供服务问题.

1900/1/1 0:00:00数十亿美元已经流入基于自动做市商模式的去中心化交易协议,这一模式通过使用项目代币来激励流动性引导网络效应,从而创造一个自成一体的交易者和收益者的生态系统.

1900/1/1 0:00:00备受瞩目的伦敦硬分叉升级于昨日在以太坊Ropsten测试网上线,而据watchtheburn.com的数据显示,在短短24小时内,网络已销毁了8万多ETH.

1900/1/1 0:00:00“‘京彩奋斗者数字嘉年华’活动虽然结束了,但我会继续使用。”北京市一名出租司机王师傅对《证券日报》记者说,身边很多出租司机都有数字人民币钱包App,也在主动充值使用.

1900/1/1 0:00:006月18日下午,网传文件显示四川省发改委、能源局发布通知清理关停虚拟货币“挖矿”项目。此前,内蒙、新疆、青海、云南四省则相继出台了针对虚拟货币挖矿的清退整改政策,四川成为了中国比特币矿业大省中最.

1900/1/1 0:00:00原文标题:《CryptobillionaireBankman-Friedexplainswhat''snextforbitcoin》近日.

1900/1/1 0:00:00