自DeFi兴起以来,在短短9个月时间内迅速风靡全球。

BSC凭借低廉的gas和高速壮大的生态应用建立起了日渐完整的生态系统,成功成为了领先的公链平台之一。

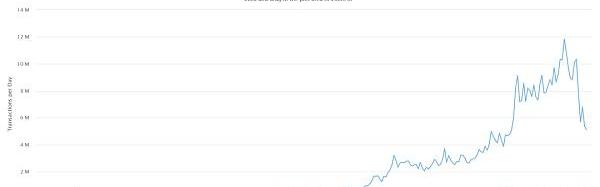

数据来源:https://bscscan.com/

如今每天,都有数百个项目在BSC上进行数千万的交易。

图片来自https://twitter.com/BinanceChain/status/1395060714390315008

但是链上交易的热度将另外一个隐患带到了我们面前——安全隐患。

目前可被黑客所利用的不同级别漏洞越来越多。

CertiK安全专家将这些漏洞分为四大类?,下文将为各位读者带来DeFi相关安全风险讲解。

管理员密钥泄露

在智能合约中,某些功能受到函数修改器(modifier)的保护——只有特定的操作者才能调用特定的功能。

在大多数情况下,这些功能是用于修改合约配置或管理智能合约中持有的资金。因此如果攻击者破坏了管理密钥,他们可以完全控制智能合约,调用该功能从而窃取用户资产。

LBank蓝贝壳于5月3日20:00首发 CSPR(Casper),开放USDT交易:据官方公告,5月3日20:00,LBank蓝贝壳上线 CSPR(Casper),开放USDT交易,同时并开放充值,资料显示,Casper网络是基于CasperCBC规范构建的第一个实时权益证明区块链。Casper旨在加速当今企业和开发人员对区块链技术的采用,同时确保随着网络参与者需求的发展,其在未来仍能保持高性能。[2021/5/3 21:19:51]

密钥泄露的原因

第一种可能性是计算机木马程序。?

攻击者可以使用木马程序来窃取存储在计算机上的私钥,或者进行网络钓鱼攻击,以诱用户将其私钥发送给攻击者。

对DeFi合约来说,往往是几个人共享一个管理密钥。

这就意味着如果有内部人员心怀不轨,那么他可以调用管理功能将项目的代币转移到自己的钱包地址中。

这里有两个案例:2021年3月5日,PAIDNetwork因其私钥管理不当而遭受“铸币”攻击,经推测攻击者很可能是通过网络钓鱼攻击从管理员的计算机中窃取了密钥。

PAID代币合约位于可升级代理服务器之后,这意味着代币合约可以被代理服务器的所有者替换。

这类恶意代码有铸币功能,攻击者销毁6000万个PAID代币,然后为自己铸造了5900万枚代币。

当时2,501,203美元的PAID代币在Uniswap上被出售,代币价格也从2.8美元暴跌为0.3美元。

LBANK蓝贝壳于3月22日18:00首发 DORA,开放USDT交易:据官方公告,3月22日18:00,LBANK蓝贝壳首发DORA(Dora Factory),开放USDT交易,现已开放充值。

资料显示,Dora Factory 是基于波卡的 DAO 即服务基础设施,基于 Substrate 的开放、可编程的链上治理协议平台,为新一代去中心化组织和开发者提供二次方投票、曲线拍卖、Bounty 激励、跨链资产管理等可插拔的治理功能。同时,开发者可以向这个 DAO 即服务平台提交新的治理模块,并获得持续的激励。[2021/3/22 19:07:06]

2021年4月19日,EasyFi创始人声称该黑客为获取管理密钥对管理员进行了针对性的攻击。298万个EASY代币被从EasyFi官方钱包中转移到了几个未知钱包中。

因此安全存储私钥对于项目安全的重要性可见一斑,管理者切忌将未加密的管理员密钥存储在电脑设备上,或将其无防备的放置于Metamask热钱包中。

CertiK安全专家建议管理者使用硬件钱包创建账户。

如果多人团队的每位管理者均使用硬件钱包,一旦其中一位管理者试图进行特权交易,也需获取大部分成员的签署同意,这样可以防止攻击者仅获取一个密钥访问权时就可以调用所有特权功能。

代币合约应尽可能避免铸造新代币的功能。如果需要铸造新代币,应使用DAO合约或时间锁合约,而非EOA帐户。

编码错误

大家一提到DeFi漏洞,往往会认为漏洞必然是很复杂的,其实并非总是如此。

有时一个小小的编码错误,就可以导致数百上千万美元的资产一朝蒸发。

一些常见的编码错误示例:

1.函数权限,修改器(modifier)缺失

首发 | Bithumb将推出与Bithumb Global之间的加密资产转账服务:Bithumb内部人士对金色财经透露,Bithumb推出和Bithumb Global之间的加密货币资产免手续费快速转账服务,每日加密货币资产转账限额为2枚BTC。此消息将于今日晚间对外公布。据悉,目前仅支持BTC和ETH资产转账。[2020/2/26]

2.错别字

3.数字位数不正确

4.变量值分配缺失/不正确

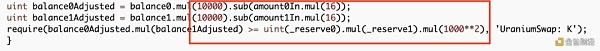

有一个非常典型的例子就是UraniumFinance曾发生的受攻击事件:黑客攻击了UraniumFinance未受审计的合约,项目因此损失了5700万美元。

管理员在交换前后比较池中两个代币余额的乘积时使用了不一致的乘数,这使得攻击者可以仅用1Wei就从池中换出大量代币。

Uraniumfinance的代码:

正确的代码:

另一个例子是ValueDeFi,被黑客攻击导致损失了1000万美元。

首发 | 此前18000枚BTC转账是交易所Bithumb内部整理:北京链安链上监测系统发现,北京时间10月24日,17:07分发生了一笔18000枚BTC的转账,经分析,这实际上是交易所Bithumb的内部整理工作,将大量100到200枚BTC为单位的UTXO打包成了18笔1000枚BTC的UTXO后转入其内部地址。通常,对各种“面值”的UTXO进行整数级别的整理,属于交易所的规律性操作。[2019/10/24]

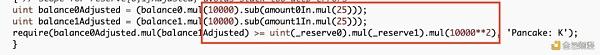

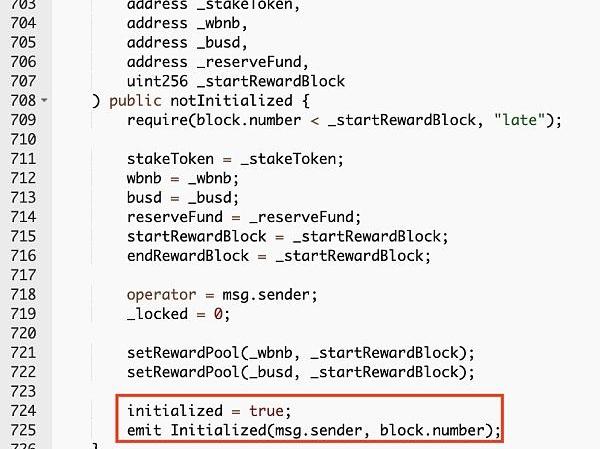

此次事件发生的原因在于ValueDeFi合约中的初始化函数缺少“initialized=true”,这意味着任何人都可以将资金池初始化并将自己设置为管理员。

2021年5月5日,攻击者将资金池初始化,将自己设置为管理员,然后使用“governanceRecoverUnsupported()”函数耗尽了已抵押的代币。

ValueDeFi中的易受攻击的代码:

解决方法:

只需通过适当的同行评审、单元测试和安全审计,这一类型的代码错误往往极易避免。

IMEOS首发 BM表示EOS合约具有整数溢出保护:据金色财经合作媒体IMEOS报道:近日ETH出现多个ERC20智能合约的处理溢出错误,BM在推特上发表评论:新的ETH契约Bug可能会破坏整个Token的供应,让持有者留下无价值Token.这就算为什么代码不能成为法律,随即表示EOS erc合约不容易受到这种攻击。而EOS官方群也有人表示担忧EOS是否具有整数溢出保护?BM回应:有很多C ++模板类可以封装类型并检查溢出。[2018/4/25]

闪电贷和价格操纵

闪电贷可以在无需提供任何抵押的情况下进行贷款,当然所有操作必须在一个交易区块内完成。

开发人员可以从Aave或dYdX等协议中借贷,条件是在交易结束之前将流动资金返还到资金池中。

如果资金未能及时返回,则交易将被撤回,从而确保储备池的安全。

闪电贷的一般运行步骤如下:

1.使用闪电贷借入大量代币A

2.在DEX上将代币A交换为代币B

3.攻击一个依赖A/B价格的DeFi项目

4.偿还闪电贷

上周PancakeBunny遭受了闪电贷攻击,攻击者窃取了11.4万BNB和69.7万Bunny。

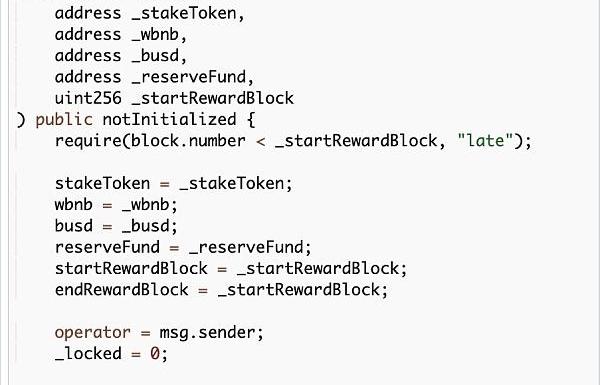

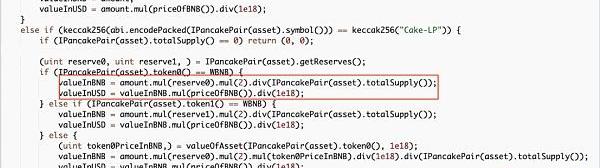

攻击者利用闪电贷操纵PancakeSwap?USDT-BNBV1池的价格,导致大量的BNB流入BNB-Bunny池,这使得该合约能够以虚高的BNB/Bunny的价格铸造Bunny。

PancakeBunny使用了以下函数来计算Bunny的价格:

大量的BNB流入BNB-Bunny池造成变量“reserve0”变得更大,且价格计算公式存在缺陷,因此导致攻击者非法获取了69.7万Bunny。

闪电贷攻击的受害者很多,包括DeFi领域的一些知名项目:PancakeBunny,Harvest?Finance,Yearn,ValueDeFi,AKROPOLIS,CheeseBank,XToken,bZx?等等。

从这些实例中不难看出——项目方应着重预防价格被闪电贷恶意操纵。

为了防止这种情况的发生,CertiK安全专家建议①使用时间加权平均价格,因为攻击者只能在一个区块中操纵价格,因此平均价格并不会被影响,从而规避相关恶意操纵,②或使用可靠的链上价格预言系统,例如Chainlink。

滥用第三方协议和业务逻辑错误

许多项目,例如PancakeSwap和UniSwap都是独立运行的,用户并不与其他第三方协议进行交互。

在PancakeSwap中,用户可以通过提供流动性以获得奖励代币或将一个代币交换为另一个代币。

但其他项目的运作方式并不同。

比如YearnFinance是收集用户资金并将其放入第三方合约,通过投资用户代币以获取收益的。

第三种情况则是一些项目会从其他项目“借用”代码。

后两种情况下,如果第三方代码的来源安全风险较大,那么所有使用该代码的项目也会受到攻击。

假如项目的开发人员不熟悉他们使用的第三方代码,一旦代码存在漏洞,所导致的后果将是灾难性的。

2021年5月8日,ValueDeFivSwapAMM的非50/50池被攻击,损失总额约为1100万美元。

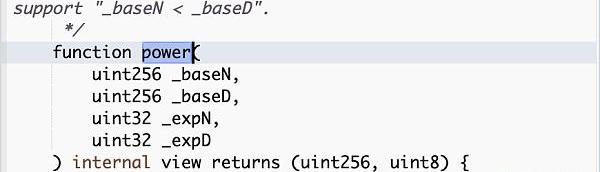

为了实现非50/50池,ValueDeFi从属于Bancor协议的“BancorFormula.sol”中复制了“power()”函数。

在power()函数的用法说明中,已写明该函数并不支持“_baseN<_baseD”的情况。

但ValueDeFi并未注意到此注释,因此攻击者成功利用此漏洞,通过往函数中传入特定的参数来用少量的代币A交换代币B。

ValueDeFi的代码:

DeFi领域中还有许多其他类似的情况。

2021年5月8日,一名攻击者通过利用集成在RariCapitalV2中的AlphaHomoraV1的ibETH池Bank合约的功能,从RariCapitalEthereumPool中消耗了大约2600个ETH。

BearnFinance使用BUSD的提款金额在其“BvaultsStrategy”合约中提取ibBUSD,从而让攻击者轻易转移了池中10,859,319枚BUSD。

这类问题较难检测,因此项目管理者应谨慎与任何第三方协议进行交互,更不应盲目地复制并部署开发人员不了解的代码。

CertiK安全专家建议:

1.开发人员在集成第三方协议并将部署到生产运行过程中之前,应充分了解其及其分支项目的运行情况。

2.开发人员应在项目上线前,先将其部署在测试网上进行测试并及时检查交易记录中的异常情况。

总体而言,尽管项目难以保证100%的安全,但是以下几点可以尽可能提高项目的安全性:

1.安全存储管理员密钥

2.避免简单的编码错误

3.参考可靠的链上价格

4.进行安全审计并做好审计前的准备

对于终端用户来说,在使用个人资产与项目进行交互之前,有时很难找到有关项目的详细信息。

为了方便用户获取项目的安全性信息,CertiK开发了全球首个公开透明展示区块链项目安全数据的安全排行榜。

通过查看公开的安全数据,终端用户可以实时了解项目安全情况。

https://www.certik.org

除以上防范方式以外,所有项目均应意识到安全审计的重要性。

那么审计前为了充分利用发挥安全审计的作用,应该如何准备资料和代码?

以下有几个小tips:

1.定义审计的确切范围并设定审计目标

2.制作全面的审计代码文档

3.确保良好的代码质量

4.审计前测试代码

5.冻结代码并在审核之前指定代码的commithash

亿万富翁对冲基金经理,全球最大对冲基金桥水创始人雷·达里奥今天表示,他拥有一些比特币。 桥水基金创始人:人工智能技术潜力和风险并存,监管方面存在困难:金色财经报道,桥水基金创始人瑞·达利欧在接受.

1900/1/1 0:00:00一场前所未有的针对比特币交易的围猎已经开始。财联社记者获悉,近期各地正在从多个方面对比特币等加密货币产业进行整顿.

1900/1/1 0:00:00原标题:《RealVision联合创始人:加密市场是一种新的、反脆弱性的金融系统,不会崩溃,亏损不会分摊给纳税人》WhatDoesn''tKillYouMakesYouStronger—-那些杀.

1900/1/1 0:00:00来源:清友会,本文作者:管清友,如是金融研究院院长、海南大学经济学院教授原文标题《管清友:又见比特币闪崩,要去抄底吗?》编者按2021年,最火爆的非币圈莫属.

1900/1/1 0:00:00据报道,在最近的市场波动之后,拜登政府内部的官员正在研究加密货币法规中的“空白”,这表明即将提出新的规则.

1900/1/1 0:00:00Solana生态项目逐步增加,借贷、DEX以及衍生品等协议开始丰富起来。Mercurial也是Solana生态上的项目之一.

1900/1/1 0:00:00